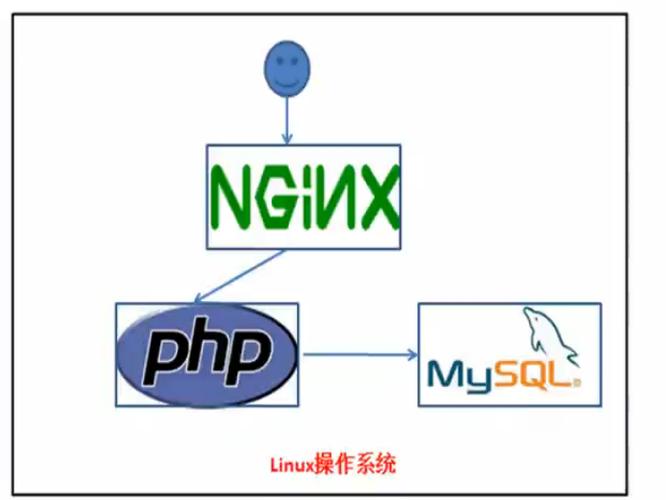

当目标网站目标用户浏览器渲染HTML文档的过程中,涌现了不被预期的脚本指令并实行时,XSS就发生了。

作为一种HTML注入攻击,XSS攻击的核心思想便是在HTML页面中注入恶意代码,而XSS采取的注入办法是非常奥妙的。在XSS攻击中,一样平常有三个角色参与:攻击者、目标做事器、受害者的浏览器。

由于有的做事器并没有对用户的输入进行安全方面的验证,攻击者就可以很随意马虎地通过正常的输入手段,夹带进一些恶意的HTML脚本代码。当受害者的浏览器访 问目标做事器上被注入恶意脚本的页面后,由于它对目标做事器的信赖,这段恶意脚本的实行不会受到什么阻碍。而此时,攻击者的目的就已经达到了。

工具扫描:APPscan、AWVS手工测试:Burpsuite、firefox(hackbar)、xSSER xsSF ( Okee.360.cn/domxss )

利用手工检测Web运用程序是否存在XSS漏洞时﹐最主要的是考虑那里有输入,输入的数据在什么地方输出。在进行手工检测XSS时,人毕竟不像软件那样不知怠倦,以是一定要选择有分外意义的字符,这样可以快速测试是否存在XSS.

在目标站点上找到输入点,比如查询接口,留言板等;输入一组"分外字符+唯一识别字符”,点击提交后,查看返回的源码,是否有做对应的处理;通过搜索定位到唯一字符,结合唯一字符前后语法确认是否可以布局实行 js 的条件(布局闭合):提交布局的脚本代码,看是否可以成功实行,如果成功实行则解释存在×SS漏洞;跨站脚本攻击实战演示xss平台搭建及后台利用( cookie 获取)

正常网站: www.xxx.com/XXX 正常网站: www.xxx.com/XXXxss漏洞

用户︰访问黑客供应url地址信息,从而遭受攻击

反射型xss (PoST)获取用户密码

post攻击利用页面(D:lphpStudyiwwwIpikachulpkxsslxcookielpost.html)

post攻击利用页面(D:lphpStudyiwwwIpikachulpkxsslxcookielpost.html)

Xss钓鱼攻击过程演示

钓鱼攻击利用页面(D:1phpStudywwwipikachulpkxsslxfish )

钓鱼攻击利用页面(D:1phpStudywwwipikachulpkxsslxfish )

xss获取用户键盘记录

什么是跨域?

当协议、主机(主域名,子域名)、端口中的任意一个不相同时,称为不同域。我们把不同的域之间要求数据的操作,成为跨域操作。

同源策略

为了安全考虑,所有浏览器都约定了“同源策略”,同源策略禁止页面加载或实行与自身来源不同的域的任何脚本既不同域之间不能利用JS进行操作。比如:x.com域名下的js不能操作y.com域名下的工具

那么为什么要有同源策略﹖比如一个恶意网站的页面通过js嵌入了银行的登录页面(二者不同源),如果没有同源限定,恶意网页上的javascript脚本就可以在用户登录银行的时候获取用户名和密码。

下面这些标签跨域加载资源(资源类型是有限止的)是不受同源策略限定的

同源策略修正

D:MphpStudyiwwwipikachulpkxsslrkeypresslrkserver.php

同之前的案例到后台设置好Access-Control-Allow-Origin,设置为,既许可所有人访问。

天键代码解读

输入设置好的恶意JS代码:

然后再键盘上随意输入,就可以到XSS平台去查看键盘输入的结果。

本日由于篇幅的限定!就写到这里啦!

感谢广大的读者们!

我这里还有渗透测试\web安全/攻防/src漏洞讲解/只假如关于网络安全的部分,该当都有!

还有两三千本电子书本!

以及自己整理出的一套学习路线!

告别低效率的学习!

还想要更多资料的读者们,当然我也会绝不惜啬的分享给大家!

资料料都放在我的个人文档,须要的关注我:私信回答“资料”获取网络安全口试资料、源码、条记、视频架构技能!

末了,感谢您的关注和阅读!