这个图很大略,这次利用IOS来搭建CA做事器,并且两个路由器向CA做事器申请根证书和个人证书,用证书来进行VPN的验证,而不是我们平时的预共享密钥。 建立的办法用的是新版的VPN,而不是传统的crypto map形式。

地址已经提前配置好了,根据图上的显示定义的,没有任何路由输入,由于都是直连。

之条件到过,在PKI系统中一个很主要的组件便是韶光,如果韶光不对,那么全体PKI系统就会瘫痪了。这里用CA Server来支配NTP做事器。

R-CA_server(config)#clock timezone GMT 8R-CA_server#clock set 19:26:00 17 nov 2012R-CA_server(config)#ntp master

路由器的配置R-site_1(config)#clock timezone GMT 8R-site_1(config)#ntp server 12.1.1.1

把稳:NTP只同步韶光,时区是不同步的,以是须要手动配置。

当显示为synchronized的时候,就表示已经同步了,就可以进行接下来的配置,否则的话,一定要等韶光同步才可进行。

CA Server的搭建1、开启http,由于SCEP是基于http的。

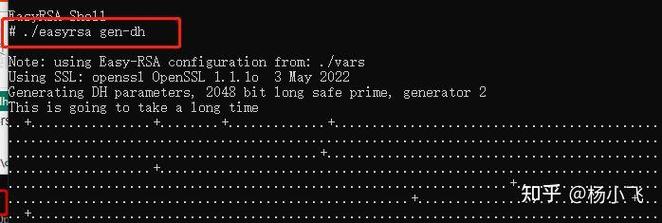

2、R-CA_server(config)#$generate rsa modulus 2048 label cciese exportable 创建一个RSA密钥对,并且为可导出,建议养成一个习气

3、调用rsa密钥对,如果须要系统自动天生的话,那么2和3都可以省略R-CA_server(config)#crypto pki trustpoint CAR-CA_server(ca-trustpoint)#rsakeypair cciese

4、填写证书信息R-CA_server(config)#crypto pki server CAR-CA_server(cs-server)#issuer-name cn=CA.ccie.com, o=ccie, ou=cciese, l=hunan, c=cnR-CA_server(cs-server)#no shutdown%Some server settings cannot be changed after CA certificate generation.% Please enter a passphrase to protect the private key% or type Return to exitPassword:

Re-enter password:% Exporting Certificate Server signing certificate and keys…

% Certificate Server enabled.R-CA_server(cs-server)#Nov 17 13:47:12.683: %PKI-6-CS_ENABLED: Certificate server now enabled.

把稳的是:trustpoint和server 的name是同等的。

CA Server已经是成功创建的了。

VPN设备申请证书关于申请证书的办法支持在线申请办法和离线申请,之前也先容过在哪种情形下利用哪种办法来申请证书,这里两种方法都用的,一边用在线,一边用离线办法来申请。

在线申请办法:

1、创建RSA密钥对 (可选)R-site_1(config)#crypto key generate rsa modulus 2048 label cciese exportableR-site_1(config)#crypto pki trustpoint VPN

2、创建信赖点R-site_1(config)#crypto pki trustpoint VPNR-site_1(ca-trustpoint)#subject-name cn=Site1.ccie.com, o=ccie, ou=cciers, c=cnR-site_1(ca-trustpoint)#enrollment url http://12.1.1.1R-site_1(ca-trustpoint)#rsakeypair cciese

信赖点的名字随意定义,填写个人信息,包括SECP申请的地址,调用RSA密钥对

3、申请根证书R-site_1(config)#crypto pki authenticate VPN

之前说过,申请根证书的过程,实在也是验证CA做事器的过程,它会讯问这个证书是否是合法的,会有一个完全性的验证,如果一个正常的操作流程,须要把这个MD5和SHA的值发送给CA做事器管理员,哀求是否跟根证书的HASH值同等。

可以在server上通过show crypto pki server进行查看, 有一行 c cert fingerprint : 如果对应的话,那么就证明根证书是可信任的。选择yes

提示CA根证书是可接管的。

4、申请个人证书R-site_1(config)#crypto pki enroll VPN

当向CA Server申请个人证书的时候,它会讯问一次性密码,这个密码IOS和微软的SCEP都支持,但是这里没有产生,所以为空,直接回车即可。% Include the router serial number in the subject name? [yes/no]: yes 是否加入这个设备的序列号信息% The serial number in the certificate will be: XXXXXXXXXXX% Include an IP address in the subject name? [no]: no 是否将IP地址加入证书的一部分,建议不要Request certificate from CA? [yes/no]: yes 是否现在申请证书

当填写完毕后,它会申请证书,这时候有MD5和SHA的值,就须要把它复制下来把自己填写的个人信息一并发送给CA管理员,哀求他核实和颁发证书。

当然,这里都是个人在操作,以是就不必要那么讲究

5、CA 做事器颁发证书

R-CA_server#crypto pki server CA info requests :查看当前有哪些申请证书的要求

确认无误后,颁发证书

R-CA_server#crypto pki server CA grant 1 :颁发1号申请的证书,可以通过查看来决定,也可以加all参数,便是所有要求者的

Nov 17 14:13:52.671: %PKI-6-CERTRET: Certificate received from Certificate Authority 1A93B234 44E6677E 10BBDE74 E2C74B4D 693590D7 6B07ADC2 B3D11B7A 17EDE337当VPN设备收到这条信息往后,就表示证书已经成功获取了

show crypto pki certificates :进行查看证书的情形

第一张证书是关于根证书的,可以看动身表者和个人信息都是一样的,第二张则是个人证书。

离线申请办法1、创建RSA密钥对R-site_2(config)#crypto key generate rsa modulus 2048 exportable label cciese

2、创建信赖点R-site_2(config)#crypto pki trustpoint VPNR-site_2(ca-trustpoint)#enrollment terminalR-site_2(ca-trustpoint)#subject-name cn=site2.ccie.com, o=ccie, ou=cciese, c=cnR-site_2(ca-trustpoint)#rsakeypair cciese

由于离线申请的话,以是申请办法改为终端

3、离线导入根证书首先,须要在CA server上导出根证书R-CA_server(config)#crypto pki export CA pem terminal

复制粘贴从——begin CERTIFICATE——到———–END CERTIFICATE——–

导入根证书

提示根证书可接管。

4、离线申请个人证书

R-site_2(config)#crypto pki enroll VPN

复制这一对乱码的文本,这便是PKCS#10,用于要求一个实体证书,不把IP地址作为证书的一部分,由于IP地址常日是变革比较频繁的,而证书有效期至少一年以上。

在CA 做事器上导入申请的要求R-CA_server#crypto pki server CA request pkcs10 terminal

要求成功,序列号为2

通过 crypto pki server CA info requesets 来查看要求的信息

CA颁发证书R-CA_server#crypto pki server CA grant 2

复制这个PKCS#10的输出信息

在VPN设备上

R-site_2(config)#crypto pki import VPN certificate粘贴复制的PKCS#10信息,然后回车

% Router Certificate successfully imported 表示证书已经成功导入如果未成功的话,检讨韶光或者根证书没有导入

show crypto pki certificates :查看证书的情形

都正常,根证书和个人证书

VPN的配置左边设备crypto isakmp policy 10crypto ipsec transform-set trans esp-des esp-md5-hmac!crypto ipsec profile ipsecprofileset transform-set trans!interface Tunnel0ip unnumbered FastEthernet0/0tunnel source FastEthernet0/0tunnel destination 12.1.1.3tunnel mode ipsec ipv4tunnel protection ipsec profile ipsecprofile

右边设备

crypto isakmp policy 10crypto ipsec transform-set trans esp-des esp-md5-hmac!crypto ipsec profile ipsecprofileset transform-set trans!interface Tunnel0ip unnumbered FastEthernet0/0tunnel source FastEthernet0/0tunnel destination 12.1.1.2tunnel mode ipsec ipv4tunnel protection ipsec profile ipsecprofile

这时候创造,在SITE2端一贯提示ca requeset failed,认证失落败,这是为什么呢?剖析:在之条件到过一个CRL吊销列表的内容,这个列表中包含了哪些证书是有效的,哪些是无效的,而SITE2是通过离线办法获取的证书,它是无法获取到CRL的,而默认情形下,对付CRL是进行检讨的,以是导致认证失落败。

创造R-site_1通过SCEP获取了CRL,而R-site_2是没有任何的信息显示。

办理办法:把离线端改为对CRL不检讨,由于这种办法也比较合理,一样平常通过离线申请便是无法与CA做事器正常访问才须要离线,由于无法正常访问,那么自然就无法更新CRL了。

site-2上R-site_2(config)#crypto pki trustpoint VPNR-site_2(ca-trustpoint)#revocation-check none

这时候,VPN已经建立成功了。

运行动态路由协议R-site_1(config)#int tun 0R-site_1(config-if)#ip ospf 1 area 0R-site_1(config-if)#int lo 0R-site_1(config-if)#ip ospf 1 area 0

R-site_2(config)#int tun 0R-site_2(config-if)#ip ospf 1 area 0R-site_2(config-if)#int lo 0R-site_2(config-if)#ip ospf 1 area 0

邻居已经成功建立

ping对方的环回口地址,是正常通信的。

加解密正常,多余的包是OSPF的hello造成的。

CRL的浸染我们都知道CRL包含了合法证书的列表,如果这时候,我把R-site_2的证书给作废,那么R-site_1还能建立VPN么。

答案是可以的,由于CRL它是轮循更新的,Cisco的设备默认存在本地4个小时,4个小时之内,它只会查看本地缓存的信息,如果在这4个小时之内,做事器吊销了某些证书的话,那么这些被吊销的证书还是可以正常利用,直到VPN设备更新新的CRL。

可以通过:crypto pki crl request 来逼迫更新CRL。 不过针对离线的话,建议为none,不检讨,由于它根本无法获取CRL,除非手动下载。

总结:实在对付PKI的架构并没有想象中的那么难,只要熟习的套路,相对来说还是比较大略的,对付PKI难点在于排错和备份、还原,对付设计也就前期难点,后期的掩护就大略的多了,增加一个设备只须要申请一个证书即可,而不像预共享密钥一样,须要每个设备上添加一个。 关于VPN的运用还有EZVPN和SSL VPN总结。

如果大家有任何疑问或者文中有缺点跟轻忽的地方,欢迎大家留言指出,博主看到后会第一韶光修正,感激大家的支持,更多技能文章尽在网络之路Blog,版权归网络之路Blog所有,原创不易,侵权必究,以为有帮助的,关注转发一波感激。

上一篇回顾

PKI系列(2)CA做事器的支配Cisco IOS与微软CA

下一篇学习

PKI系列:(4) 证书访问掌握—CABAC