NetworkMiner界面包含以下部分。

主机。包含捕获时网络中存在的所有设备(分配了一个IP地址)。其他属性:主机名称、操作系统、MAC地址、域名、进入/离开主机的数据包、进入/离开会话、查询的NetBIOS名称、查询的DNS名称。文件。在主机之间传输或吸收的文件的列表,按帧号排列(默认)。其他属性:文件大小、源和目的主机、源和目的端口、协议、韶光戳。图像。通过网络发送或吸收的任何图像(如jpeg、gif、png格式)的缩略图。信息。在网络上传输或吸收的信息的列表。其他属性:源和目的主机,"来自 "和 "到 "字段,主题,协议,韶光戳,大小。凭据。明文密码、NTLM寻衅-回应令牌、会话cookies的列表。对付密码,会显示相应的用户名。其他属性:登录韶光戳、做事器和客户端主机、协议。会话。做事器-客户端运用层会话的列表,按帧号排列(默认)。其他属性:做事器和客户端端口,协议。DNS。捕获时在网络内发出的DNS要求的列表(客户端到做事器),按帧号排序(默认)。其他属性:客户端和做事器端口、DNS要求类型(A、CNAME等)、DNS相应、TTL。参数。可过滤的网络参数名称和从数据包中得出的值的列表。一个参数名-值对的例子。ParameterName = GET; ParameterValue = /index.php关键词。用于在调查期间在全体网络捕获中运行关键词搜索(通过单个单词、包含单词列表的文本文件)。非常情形。概述该工具不雅观察到的网络捕获中的任何不一致或不屈常的成分。例1文件加载到NetworkMiner后,我们可以利用Hosts部分来查看网络中的主机列表。主机是按 IP 地址排序的(默认情形下)。我们可以利用公共和私人IP地址的知识来区分可能属于内部网络的主机和外部主机。

通过点击 "+"图标,查看更多关于主机的信息,我们可以推断出关于内部网络的以下信息。

Network: 10.9.24.0/24Gateway: 10.9.24.1- NIC: NetGearBroadcast IP: 10.9.24.255One host:- IP: 10.9.24.101- Hostname: desktop-tmtfgvh- NIC: HP- OS: Win10

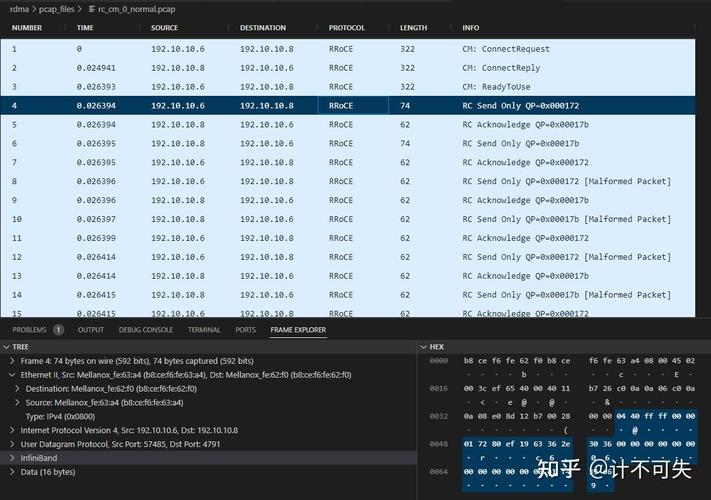

别的的主机都有分配给它们的公共IP地址(多播IP除外--不在我们的范围内)。在这种情形下,我们创造一些主机指向microsoft[.]com,表明是常日的DNS流量(可利用DNS部分验证)。我们还创造了一些值得进一步调查的可疑主机(用黄色标出)。对付这些主机,我们可以看到它们开放的端口(80,443),以及与其他主机的网络会话。

Inbound traffic from heardbellith[.]Icanwepeh[.]nagoy(a) (IP: 151.236.219[.]181) over port 443Inbound traffic from adv[.]epostoday[.]uk (IP: 192.185.57[.]242) over port 80; running Apache serviceInbound traffic from psprponounst[.]aquarelle (IP: 62.98.109[.]30) over port 443

以IP地址192.185.57[.]242为例,我们可以利用文件和参数部分来过滤特定的框架。

从文件部分,你可以下载文件或通过右键单击感兴趣的文件来查看关于文件的更多细节。

值得一提的是,内部主机DESKTOP-TMTFGVH(捕获时在网络中不雅观察到的唯一内部主机)有31个外发会话,个中有三个可疑的主机。这为调查这三个外部主机供应了更多情由。

利用上述分流方法,我能够回答寻衅中的一个问题(问题4),而不须要转到Wireshark。

Apache做事器的IP地址。192.185.57[.]242

例2个中一项任务是确定蛮力攻击背后的IP地址。利用 "证书 "部分,可以看到犯罪者利用了18.222.86[.]32这个主机。你可以向下滚动到底部,看看利用的用户名-密码组合。每个用户名都利用了相同的密码列表。第一个用户名是alice。

因此,寻衅的前两个问题的答案很随意马虎得到。

犯罪者的主机IP地址。18.222.86[.]32

攻击中的第一个用户名:'alice'

末了一个问题(IMDS、XXE和其他缩写)的提示也可以在分流过程中得到--XXE攻击指向XML文件的利用。通过在文件部分利用 "xml "一词进行关键字搜索,我们可以得到帧号,并利用它来透视Wireshark以得到更多细节。