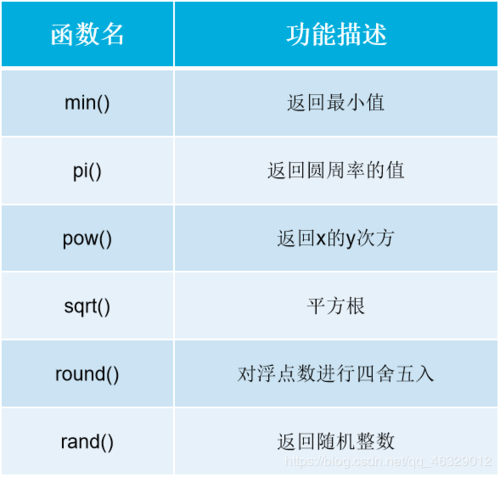

这一漏洞由安全研究员Saumyajeet Das创造。根据其研究,WhatsApp许可用户发送某些文件类型而不进行有效的安全检讨。常日情形下,WhatsApp会阻挡一些被认为高风险的文件类型,如.EXE、.DLL和.VBS等,但却没有将.PYZ(Python ZIP运用)、.PYZW(PyInstaller程序)和.EVTX(Windows事宜日志文件)列入黑名单。这意味着,只要吸收者的打算机上安装了Python或PHP,恶意脚本就可以被轻易实行。

根据测试,WhatsApp对付这些文件类型的处理办法与其他高风险文件截然不同。当用户考试测验打开这些文件时,WhatsApp不会显示任何警告,而是直接实行。这一漏洞的存在,使得攻击者可以通过发送恶意脚本,轻易地在受害者的打算机上实行代码,远程掌握其设备,造成严重的安全隐患。

在Das于6月3日向Meta(WhatsApp的母公司)报告这一问题后,Meta于7月15日回应称,此前已另有研究职员报告了相同的问题。然而,令研究员感到失落望的是,WhatsApp并未对此漏洞采纳任何修复方法。Meta的发言人表示,他们并不认为这是一个须要由他们来特殊办理的问题,并强调用户在利用WhatsApp时应保持当心,不要随意打开陌生人发送的文件。

这种态度引发了安全研究职员的强烈不满。Das表示,WhatsApp明明只需将.PYZ和.PYZW文件类型添加到黑名单,就能有效防止潜在的利用,但他们却没这样做。他认为,WhatsApp应该更加重视用户的安全,及时办理安全隐患,以增强用户对平台的信赖。

在网络安全领域,攻击者利用WhatsApp进行恶意活动的案例并不鲜见。如果成功利用这一漏洞,攻击者不仅可以盗取用户的个人信息,还可以在用户的设备上安装其他恶意软件,进一步扩大攻击范围。其余,由于Python和PHP在开拓和数据处理中的广泛运用,还会给企业和开拓者带来潜在的风险。攻击者利用这一漏洞,可以向特定目标发送恶意脚本,进行数据盗取或系统毁坏。

编辑:旁边里

资讯来源:bleepingcomputer

转载请注明出处和本文链接