ownCloud 是一个开源文件同步和共享办理方案,专为希望通过自托管平台管理和共享文件的个人和组织而设计。

它的用户包括企业、教诲机构、政府机构和看重隐私的个人,他们更乐意保持对数据的掌握,而不是将数据托管给第三方云存储供应商。据 OwnCloud 网站报告,它已安装了 20 万次,拥有 600 家企业客户和 2 亿用户。

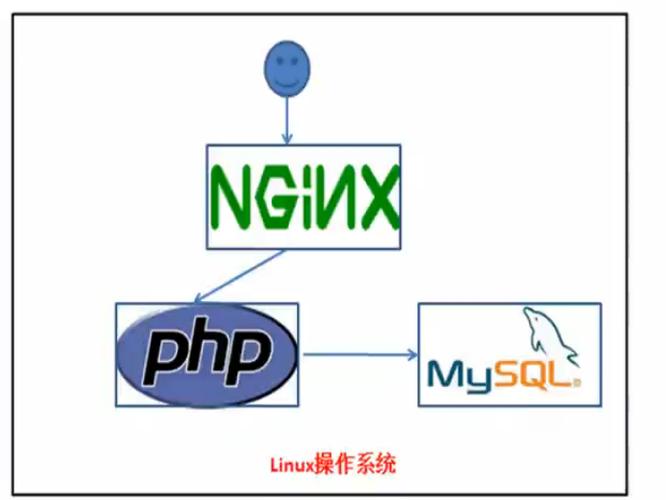

该软件由多个库和组件组成,共同为云存储平台供应一系列功能。

该项目的开拓团队本周早些时候发布了三个安全公告,警告说 ownCloud 组件中存在三个不同的毛病,可能会严重影响其完全性。

第一个漏洞被跟踪为CVE-2023-49103,CVSS v3 最高得分为 10 分。该漏洞可用于在容器化支配中盗取凭据和配置信息,影响网络做事器的所有环境变量。

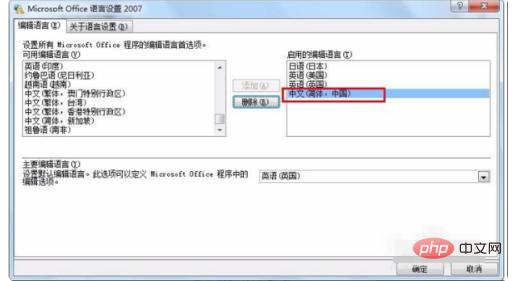

该问题影响了 graphapi 0.2.0 至 0.3.0 版,缘故原由是该运用程序依赖于一个第三方库,该库通过 URL 公开了 PHP 环境详细信息,从而暴露了 ownCloud 管理员密码、邮件做事器凭据和容许证密钥。

建议的修复方法是删除 "owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php "文件,禁用 Docker 容器中的 "phpinfo "功能,并变动可能暴露的机密,如 ownCloud 管理员密码、邮件做事器、数据库凭据和工具存储/S3 访问密钥。

"安全公告警告说:"须要强调的是,仅仅禁用 graphapi 运用程序并不能肃清漏洞。

"此外,phpinfo 还暴露了其他各种潜在的敏感配置细节,攻击者可利用这些细节网络系统信息。因此,纵然 ownCloud 没有在容器化环境中运行,这个漏洞仍应引起关注"。

第二个问题的 CVSS v3 得分为 9.8,影响 ownCloud 核心库 10.6.0 至 10.13.0 版本,是一个身份验证绕干涉干与题。

如果用户的用户名已知且未配置署名密钥(默认设置),攻击者就有可能在未经身份验证的情形下访问、修正或删除任何文件。

已发布的办理方案是,如果没有为文件所有者配置署名密钥,则谢绝利用预署名 URL。

第三个不太严重的漏洞(CVSS v3 分数:9)是一个子域验证绕干涉干与题,影响 0.6.1 以下的所有版本的 oauth2 库。

在 oauth2 运用程序中,攻击者可以输入特制的重定向 URL,绕过验证码,将回调重定向到攻击者掌握的域。

建议采纳的缓解方法是加固 Oauth2 运用程序中的验证代码。公告等分享的临时办理方法是禁用 "许可子域 "选项。

公告中描述的三个安全漏洞严重影响了 ownCloud 环境的安全性和完全性,可能导致敏感信息透露、暗藏数据盗窃、网络钓鱼攻击等。

文件共享平台的安全漏洞一贯受到攻击,CLOP 等打单软件组织利用这些漏洞对环球数千家公司进行数据盗窃攻击。

因此,ownCloud 管理员必须立即运用建议的修复程序,并尽快实行库更新,以降落这些风险。