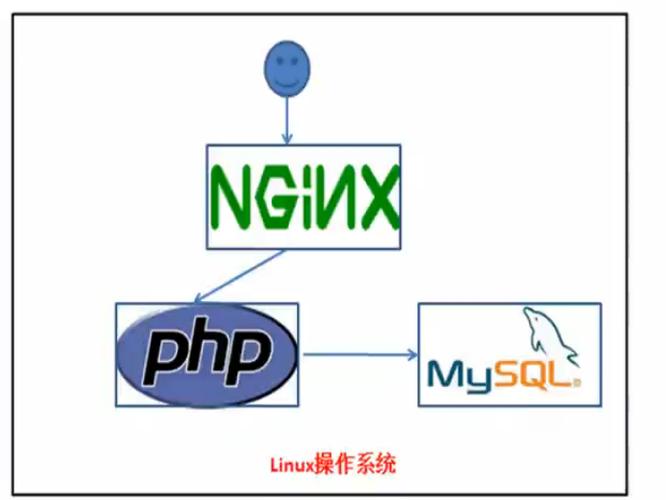

1. 对付Web运用程序而言,用户核心数据存储在数据库中,例如MySQL、SQL Server、Oracle;

2. 通过SQL注入攻击,可以获取、修正、删除数据库信息,并且通过提权来掌握Web做事器等其他操作;

3. SQL注入即攻击者通过布局分外的SQL语句,入侵目标系统,致使后台数据库透露数据的过程;

4. 由于SQL注入漏洞造成的严重危害性,以是常年稳居OWASP TOP10的榜首!

SQL注入危害

1、拖库导致用户数据泄露;

2、危害web等运用的安全;

3、失落去操作系统的掌握权;

4、用户信息被造孽买卖;

5、危害企业及国家的安全!

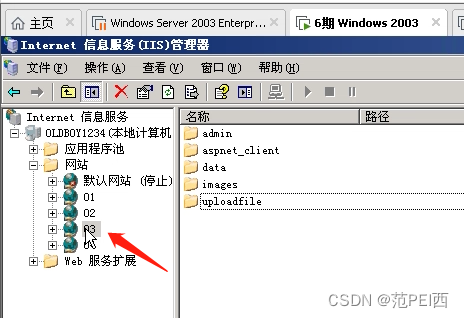

文件上传

1、文件上传(File Upload)是大部分Web运用都具备的功能,例如用户上传附件、修正头像、分享图片/视频等

2、正常的文件一样平常是文档、图片、视频等,Web运用网络之后放入后台存储,须要的时候再调用出来返回

3、如果恶意文件如PHP、ASP等实行文件绕过Web运用,并顺利实行,则相称于黑客直接拿到了Webshell

4、一旦黑客拿到Webshell,则可以拿到Web运用的数据,删除Web文件,本地提权,进一步拿下全体做事器乃至内网

5、SQL注入攻击的工具是数据库做事,文件上传漏洞紧张攻击Web做事,实际渗透两种相结合,达到对目标的深度掌握

文件包含

文件包含漏洞:即File Inclusion,意思是文件包含(漏洞),是指当做事器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),require()和include_once(),require_once())利用url去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令实行。文件包含漏洞分为本地文件包含漏洞与远程文件包含漏洞,远程文件包含漏洞是由于开启了php配置中的allow_url_fopen选项(选项开启之后,做事器许可包含一个远程的文件)。做事器通过php的特性函数)去包含任意文件时,由于要包含的这个文件来源过滤不严,从而可以去包含一个恶意文件,我们可以布局这个恶意文件来达到自己的目的。

1、文件包含(File Inclusion)即程序通过[包含函数]调用本地或远程文件,以此来实现拓展功能

2、被包含的文件可以是各种文件格式,而当文件里面包含恶意代码,则会形发展途命令实行或文件上传漏洞

3、文件包含漏洞紧张发生在有包含语句的环境中,例如PHP所具备include、require等包含函数

文件包含分为两类:

本地文件包含LFI(Local File Inclusion)当被包含的文件在做事器本地时,就形成本地文件包含

远程文件包含RFI(Remote File Inclusion)当被包含的文件在第三方做事器时,叫做远程文件包含