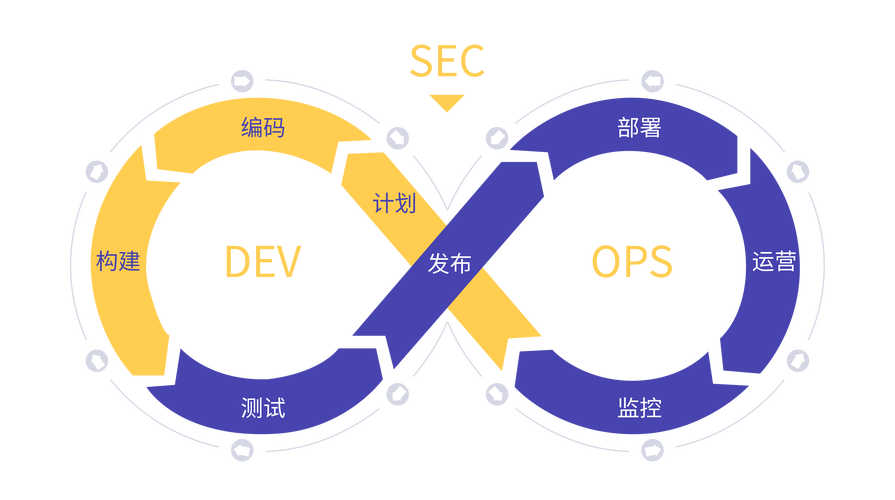

DevSecOps是将安全集成到全体运用开拓周期的过程,是从内到外强化运用,使其能够抵御各种潜在威胁的空想办法。由于很多公司企业不断开拓运用以知足客户和商业互助伙伴的需求,DevSecOps的吸引力也进步神速。

敏捷开拓方法与DevOps操作帮助公司企业达成持续开拓的目标。云原生运用架构也成为了DevSecOps运动的有力贡献者,推动采取公共云供应商、容器技能和容器平台为运用供应打算能力。DevSecOps将安全过程与工具集成进事情流并加以自动化,摆脱了传统方法按韶光点进行的潜在滋扰,是个无缝且持续的过程。

咨询公司 Data Bridge Market Research 称,鉴于网络安全威胁数量与危害性的持续上升,环球DevSecOps市场估量将从2018年的14.7亿美元增长至2026年的136.3亿美元。

市场繁荣之下,DevSecOps工具必将呈现百花齐放百家争鸣的局势。下面就按核心门类为您呈上多款精良DevSecOps工具。

警报:向开拓职员通报非常开拓运用的时候很随意马虎忽略掉安全漏洞。下面的工具为开拓职员供应了潜在安全非常及毛病的警报功能,可供开拓职员及时调查并修复这些漏洞,不至于走得太远回不了头。有些工具专用于警报功能,比如开源的Alerta 。其他工具则兼具测试等别的功能,比如 Contrast Assess。

1. Alerta

(https://alerta.io/)

该开源工具可将多个来源的信息整合去重,供应快速可视化功能。Alerta与Prometheus、Riemann、Nagios、Cloudwatch及其他监视/管理做事集成,开拓职员可通过API按需定制Alerta。

2. Contrast Assess

(https://www.contrastsecurity.com/interactive-application-security-testing-iast)

作为一款互动运用安全测试(IAST)工具,Contrast Assess 与用户运用集成,在后台持续监视代码,并在创造安全漏洞时发出警报。据称即便是非安全开拓职员也可利用 Contrast Assess 自行识别并修复漏洞。

3. Contrast Protect

(https://www.contrastsecurity.com/runtime-application-self-protection-rasp)

该运行时运用自保护(RASP)工具采取了 Contrast Assess 同款嵌入式代理。Contrast Protect 在生产环境中查找漏洞利用程序和未知威胁,并将结果提交给安全信息及事宜管理(SIEM)掌握台、防火墙或其他安全工具。

4. ElastAlert

(https://elastalert.readthedocs.io/en/latest/)

ElastAlert供应近实时吸收警报的框架,可吸收来自Elasticsearch数据的安全非常、流量激增及其他模式。ElastAlert查询Elasticsearch并根据一系列规则比较这些数据。一旦涌现匹配,ElastAlert便发出警报并随附建议动作。

自动化:创造并修复毛病

大多数DevSecOps工具都供应一定程度的自动化。此类工具自动扫描、创造并修复安全毛病,只是自动化程度各有不同,早年提式事宜驱动的自动化到利用深度学习技能的自动化都有。

1. CodeAI

(http://www.qbitlogic.com/codeai/)

旨在通过深度学习技能自动查找并修复源代码中的安全漏洞,号称可为开拓职员供应可供参考的办理方案列表,而不仅仅是安全问题列表。其供应商QbitLogic流传宣传,已为CodeAI馈送了数百万个现实天下漏洞修复样本供演习。

2. Parasoft tool suite

(https://www.parasoft.com/)

Parasoft供应包括运用开拓安全测试在内的多种自动化工具:

1)Parasoft C/C++test

(https://www.parasoft.com/products/ctest)

用于开拓过程早期毛病识别;

2)Parasoft Insure++

(https://www.parasoft.com/products/insure)

可以查找不规范编程及内存访问缺点;

3)Parasoft Jtest

(https://www.parasoft.com/products/jtest)

用于Java软件开拓测试;

4) Parasoft dotTEST

(https://www.parasoft.com/products/jtest)

以深度静态剖析和高等覆盖作为 Visual Studio 工具的补充。

3. Red Hat Ansible Automation

(https://www.redhat.com/en/technologies/management/ansible)

该工具包含三个模块——Ansible Tower、Ansible Engine 和 Red Hat Ansible Network Automation,可作为无代理IT自动化技能单独或联合利用。只管不是专门的安全工具,Ansible Automation 却可供用户定义规则以确定自身软件开拓项目中哪些部分是安全的。

4. StackStorm

(https://stackstorm.com)

该开源工具号称“可进行条件式运营”,其事宜驱动的自动化能在检测到安全漏洞时供应脚本化的修复与相应,并附有持续支配、ChatOps优化等功能。

5. Veracode

(https://www.veracode.com/devsecops)

该公司供应DevSecOps环境中广泛利用的一系列自动化安全工具,包括在代码编写时即时自动扫描的Greenlight;在沙箱中扫描代码漏洞的 Developer Sandbox;识别漏洞组件的 Software Composition Analysis (SCA);以及识别运用毛病的 Static Analysis。

仪表板:开拓过程可见性

专用DevSecOps仪表板工具可利用户在同一图形界面中查看并共享从开拓伊始到运营过程中的安全信息。有些DevSecOps运用,比如ThreatModeler和Parasoft已自带仪表板。

1. Grafana

(https://grafana.com/)

该开源剖析平台许可用户创建自定义仪表板,聚合所有干系数据以可视化及查询安全数据。如果不想自行构建,还可以在其网站上选用社区构建的仪表板。

2. Kibana

(https://www.elastic.co/products/kibana)

如果你利用Elasticsearch,该开源工具可在统一图形界面中集成成千上万的日志条款,包括运营数据、韶光序列剖析、运用监视等等。

威胁建模:识别并排序运用风险威胁建模DevSecOps工具用以在繁芜的攻击界面中识别、预测并定义威胁,以便用户可以做出主动安全决策。有些工具可根据用户供应的系统及运用信息自动构建威胁模型,并供应可视化界面以帮助安全及非安全职员探索威胁及其潜在影响。

1. IriusRisk

(https://continuumsecurity.net/threat-modeling-tool/)

出自 Continuum Security 的办理方案,既可云支配,也可现场支配,能以基于问卷的界面自动化风险及需求剖析,并设计出威胁模型和技能性安全哀求。IriusRisk还可帮助用户管理代码构建及安全测试阶段。

2. ThreatModeler

(https://threatmodeler.com/)

该自动化威胁建模系统有两个版本:AppSec版和云版。在供应了用户运用或系统的功能性信息后,ThreatModeler会基于更新的威胁情报自动就全体攻击界面进行数据剖析和潜在威胁识别。

3. OWASP Threat Dragon

(https://www.owasp.org/index.php/OWASP_Threat_Dragon)

一款基于Web的开源工具,供应系统图解和用于自动化威胁建模与缓解的规则引擎。Threat Dragon 承诺可与其他软件开拓生命周期(SDLC)工具无缝集成,且界面易于利用。

测试:在上线前查找安全漏洞在开拓过程中测试运用以找出潜在漏洞是DevSecOps的关键部分,能够事先创造安全漏洞,避免漏洞被黑客利用。只管其他工具每每包含了测试功能,比如Parasoft出品的那些,下列工具仍旧在运用安全测试上表现强劲。

1. BDD-Security

(https://continuumsecurity.net/bdd-security/)

该出自 Continuum Security 的开源框架可使安全职员在敏捷开拓过程中测试行为驱动开拓(BDD)措辞编写的功能及非功能性安全场景。此BDD框架旨在使安全功能独立于运用特定的导航逻辑,让同样的安全哀求能够更随意马虎地运用到多个运用程序上。

2. Checkmarx CxSAST

(https://www.checkmarx.com/products/static-application-security-testing/)

可对25种编程及脚本措辞进行未编译/未构建源代码扫描的静态运用安全测试(SAST)工具,能在SDLC早期创造成百上千种安全漏洞。CxSAST兼容所有集成开拓环境(IDE),是Checkmarx软件暴露平台的一部分——该平台可在DevOps所有阶段植入安全。Checkmarx的交互式运用安全测试(IAST)工具可检测运行中运用的安全漏洞。

3. Chef InSpec

(https://github.com/inspec/inspec)

全体开拓过程中的每一阶段都可以利用该开源工具自动化安全测试以确保针对传统做事器及容器和云API的合规、安全及其他政策哀求。

4. Fortify

(https://www.microfocus.com/en-us/solutions/application-security)

Micro Focus 出品,供应端到端运用安全,可供进行覆盖全体软件开拓生命周期的现场及按需测试。Fortify on Demand 是 Micro Focus 的运用安全即做事产品,供应静态、动态和移动运用安全测试,以及生产环境中Web运用的持续监视。

5. Gauntlt

(http://gauntlt.org/)

盛行测试框架,旨在推动易操作的安全测试及安全、开拓和运营团队间的沟通。GauntIt便于产生攻击测试用例,且能方便地钩入现有工具及进程。

6. Synopsys suite

(https://www.synopsys.com/)

Synopsys供应多个运用安全测试工具,包括:

1)SAST工具Coverity

(https://www.synopsys.com/software-integrity/security-testing/static-analysis-sast.html)

自动化测试且融入持续集成/持续交付(CI/CD)管道;

2)SCA工具 Black Duck

(https://www.synopsys.com/software-integrity/security-testing/software-composition-analysis.html)

采取容器及运用中的开源和第三方代码检测并管理安全;

3)SeekerIAST

(https://www.synopsys.com/software-integrity/security-testing/interactive-application-security-testing.html)

识别可暴露敏感数据的运行时安全漏洞;

以及一系列用于运用安全测试的托管做事。

其他值得考虑的DevSecOps工具以下DevSecOps工具同样含有上述工具供应的功能,但或多或少略有不同。

1. Aqua Security

(https://www.aquasec.com/)

在全体CI/CD管道和运行时环境中管理端到端安全,可用于所有平台和云环境的容器及云原生运用。

2. Dome9 Arc

(https://www.checkpoint.com/solutions/devops-security/)

被 Check Point 收购,供应自动化测试及安全履行,使开拓职员能够将安全及合规融入公共云运用的构建、支配及运营。

3. GitLab

(https://about.gitlab.com/)

该工具可将DevSecOps架构融入CI/CD过程,在提交时测试每一块代码,使开拓职员能够在编程期间缓解安全漏洞,并供应涵盖所有漏洞的仪表板。

4. Red Hat OpenShift

(https://www.redhat.com/en/technologies/cloud-computing/openshift)

为基于容器的运用供应内置安全,比如基于角色的访问掌握、以安全增强的Linux(SELinux)实现隔离,以及贯穿全体容器构建过程的核查。

5. RedLock

(https://www.paloaltonetworks.com/products/secure-the-cloud/redlock/cloud-security-governance)(前身为Evident.io)

Palo Alto Networks 出品,适用于支配阶段,帮助开拓职员快速创造并缓解资源配置、网络架构及用户活动中的安全威胁,尤其是在亚马逊S3存储桶和弹性块存储(EBS)卷上。

6. SD Elements

(https://www.securitycompass.com/sdelements/)

出品自 Security Compass 的自动化平台,旨在网络客户软件信息,创造威胁及对策,突出干系安全掌握方法以帮助公司企业实现其安全和合规目标。

7. WhiteHat Sentinel 运用安全平台

(https://www.whitehatsec.com/products/solutions/devsecops/)

该办理方案供应贯穿全体SDLC的运用安全,适用于需将安全集成进工具中的敏捷开拓团队,以及需持续测试以担保生产环境运用安全的安全团队。

8. WhiteSource

(https://www.whitesourcesoftware.com/)

用于办理开源漏洞,可集成进用户的天生过程,无论用户采取什么编程措辞、天生工具或开拓环境。WhiteSource利用常常更新的开源代码数据库持续检讨开源组件的安全及授权。