大多数WAF以规则匹配为根本进行安全防护,少数WAF带有自学习能力,规则掩护成为WAF的核心。近年来,基于语义识别的WAF陆续涌现,对其防护能力的研究也成为大家关心的热点之一。本文以MySQL为研究工具,总结干系WAF注入绕过技能,通过实战演习训练让大家理解各大WAF的干系特性,末了从攻防角度对WAF安全进行总结。

0×01 注入绕过技能总结对已知的WAF干系绕过技能,总结如下,网上已有干系技巧的讲解,这里就不一一演示,不明白的可以自己查询干系资料:

在实际攻击场景中,单一的绕过技巧每每无效,须要我们综合利用各种绕过技能进行组合,结合各自WAF特性不断进行推理,才能真正实现绕过。

Bypass WAF的第一步是识别注入点,我们拿到一个URL,第一步判断参数是否有注入,然后再进行后续的绕过。大略的and 1=1 and 1=2判断肯定会被WAF拦截,我们需转变思路进行绕过,一样平常WAF为了平衡风险和业务的关系不会对下面数字型探测办法进行拦截,否则会产生大量误报影响正常业务运行。

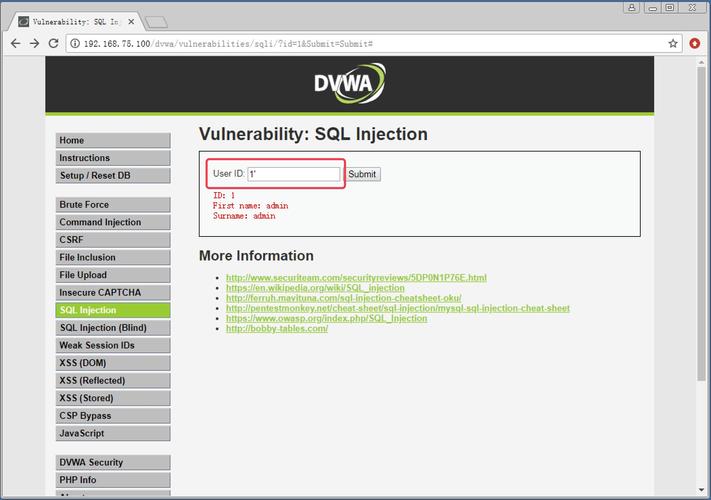

本地测试环境:

如若 and也会拦截,可以直接在参数上进行类似判断操作,如id=10 、id=12,除了以上方法,还有很多其它衍生出的识别绕过其它,以{“op}为例作演示,其它的方法大家可以按照这种思路自行发挥:

安全狗:

百度云加速:

腾讯云:

阿里云:

当我们已确认注入点后,下一步的目标是完备Bypass WAF出任意数据,以下以安全狗、modsecurity、百度云加速、 阿里云盾、长亭雷池截止目前最新的版本为例,这里只供应绕过的思路,即如何利用已知技巧进行组合推理来绕过干系WAF防护,出数据详细过程这里就不详解,大家感兴趣的可以手动考试测验。

0×03 安全狗Bypass本地无WAF测试环境:

在对安全狗的绕过测试中创造,只需利用一个/闭合多个/!即可绕过,大略粗暴。

http://192.168.20.123:81/user.php?id=-11/!union/!select/!1,(select/!password/!from/!test.user limit 0,1),3/

0×04 Modsecurity Bypass

本地环境搭建modsecurity模块进行安全防护,利用{“op}、/!50000/组合进行绕过。

http://192.168.20.123/user.php?id=1 and{`version`length((select/!50000schema_name/from/!50000information_schema.schemata/limit 0,1))>0}

0×05 百度云加速Bypass

利用–+%0a进行绕过。

0×06 阿里云盾Bypass

利用–+%0a、@自定义变量、{a key}组合进行绕过。

0×07 长亭雷池Bypass

经由大量测试后,创造雷池在处理MySQL注释符/! /识别时存在毛病,只需把攻击语句放在注释符中即可绕过。

0×08 自动化bypass

当我们挖掘出绕过干系WAF进行SQL注入的技巧后,下一步便是编写脚本实现工具自动化注入。以sqlmap为例,我们编写tamper脚本实现注入自动化。

0×09 WAF防御

对已知或未知的安全问题进行防御是WAF功能的核心,漏报及误报是衡量一个WAF产品好坏的主要指标,详细落实到规则的及时更新、bypass新技巧的及时相应。其余,还应综合利用拦截日志数据进行干系算法剖析,不断提高WAF的防护能力。总结来说,打造一款上乘的WAF,非一朝一日之功,需长期的技能储备、产品不断地更新迭代、算法地持续优化,才能把好防御这个主要的关口。同时,不断探索新的高效防护方法,才能在攻防战中立于不败之地。

0xa0 总结从攻击者角度来看,绕过WAF的基本方法实在不多,如何把这些已知方法领悟起来,并结合各自WAF本身的防护特性,不断进行推理,成为打破WAF防护的关键。当然,自动化Fuzz才是WAF Bypass新技能产生的正道。其余,从个人的注入Bypass测试过程看,绕过基于语义识别的WAF比绕过基于规则识别的WAF难得多,值得我们寻衅。

从WAF产品角度来看,衡量一个WAF好坏的标准是漏报率和误报率的高低,但这些指标建立在以WAF不影响正常业务为条件。测试中我创造,基于规则的WAF对业务的耦合度每每较低,不管是腾讯云WAF还是阿里云盾,对用户的输入都较为敏感,如参数中输入注释符要求就会被拦截。而基于语义的WAF的和业务的耦合度较高,误报率低落明显。从测试结果来看,基于语义识别的WAF相较传统WAF来说有较大上风,值得我们学习和借鉴。

从安全管理者角度来讲,从以上测试过程可以看出,不管是基于规则的WAF还是基于语义识别的WAF,都存在被都完备绕过的可能。WAF的紧张浸染是提高攻击门槛,但不能消灭攻击入侵事宜,办理安全问题的根本路子还得从代码层面动手进行修复。

文章作者:银河实验室