漏洞产生原原由于配置不当,Origin源未严格,从而造成跨域问题。Origin用于检测来自哪个域两种跨域的办法Cors许可浏览器向跨域做事器发出XmlHttpRequest要求,COSRS和JSONP的差异:CORS是JSONP的升级版,JSONP只能通过get办法要求,CORS支持get,post,head要求

CORS漏洞与CSRF漏洞相同点都须要借助第三方网站都须要借助ajax的异步过程一样平常都须要用户上岸不同点第三方网站可以利用CORS漏洞读取到受害者的敏感信息第三方网站可以利用CSRF漏洞替受害者完成诸如转账等敏感操作

然后来到历史,点击筛选器把方法写到红框处,进行筛选Access-Control-Allow-Origin: http://foo.example.org,剩下的便是可能存在CORS漏洞。

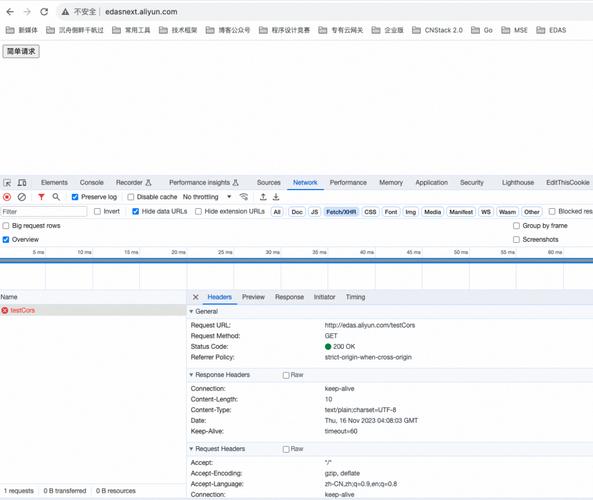

发送的origin和返回的origin一样,acao为true,就存在漏洞

Referer检讨,这种情形下可以通过某处的xss漏洞进行绕过检讨

常见的漏洞点互联网厂商的api接口谈天程序的api接口区块链厂商App的api补充:

CORS的规范中还提到了“NULL“源。触发这个源是为了网页跳转或者是来自本地HTML文件。

目标运用可能会接管NULL源,并且这个可能被测试者利用,任何网站很随意马虎利用沙盒iframe来获取null源

为什么做事端会有这样的漏洞开拓职员开拓,调试,测试代码一样平常都在本地有时候他们会调用线上做事器数据以是这样的问题很暗藏也很常见

点击客服小姐姐领取免费培训资料

CORS防御不要配置”Access-Control-Allow-Origin”为通配符””,而且更主要的是,要严格校验来自要求数据数据包中的”Origin”的值避免利用”Access-Control-Allow-Credentials:true”减少”Access-Control-Allow-Methods所许可的方法”本地环境搭建,获取信息个中demo1_1.html和demo2_1.php是本地做事器,demo3_1.php和sava.php是攻击者的脚本,须要钓鱼合营利用

demo3_1.php代码

我在本地写了4个文件第一个箭头下的链接是攻击者保存的地址

第二个箭头下的链接是本地做事器的地址

·靶场演示

我到demo3_1.php去上岸他会跳转到demo2_1.php下,cookie也会带着到这里

这时就可以布局钓鱼邮件发送给受害者去点击刷新

F12查看,可以看到向外发起要求

再回到文件处,创造创建了一个文件

·Wordpress cors

复现过程看到返回包的内容,返回了wp-json链接影响版本:2.4。首先打开头页,抓包查看相应

然后复制这个链接,补全这个url,可以看到返回出来的json数据

在要求包中加入origin头192.168.10.31,再次发送,创造相应中ACAO已经变成了origin的头,并且ACAC为true。从而证明了是存在cors跨域漏洞的。

天生一个HTML内容,放入vps下,起一个名字。

然后诱骗受害者点击,就会把json数据发送到你的做事器,从而获取对方的敏感信息