本文的关键创造如下:

- 环球有约31万个IP开放了DHDiscover做事,存在被利用进行DDoS攻击的风险。

- 开放DHDiscover做事的资产暴露数量最多的五个国家依次是韩国、巴西、越南、中国和美国。

- 通过对绿盟威胁捕获系统在2020年6月1日到2020年8月18日捕获到的访问37810端口的日志数据进行剖析,从6月初到8月上旬攻击呈现上升趋势,8月中旬有所低落,单蜜罐单日捕获数据包数量最大达到了90万个。

- 绿盟威胁捕获系统捕获的攻击报文长度紧张为4字节(54.7%)和62字节(44.9%)。

- 我们采取了两种办法来对DHDiscover的带宽放大因子进行评估:一是发送62字节的报文,可以得到DHDiscover的均匀带宽放大因子为11.4;二是发送4字节的报文,可以得到DHDiscover的均匀带宽放大因子为178.8,约有53.6%的DHDiscover做事会对这一报文进行相应,近200倍的带宽放大因子值得引起重视。

- 绿盟威胁捕获系统数据显示,美国是受DHDiscover反射攻击影响最严重的国家,美国的IP占全部受害者IP的42%。

- 具备DHDiscover反射攻击能力的样本最早涌现于2019年12月7日,当前已经有至少5个样本具备该反射攻击能力。随着攻击者创造其实际放大倍数可达近200倍,相信会有更多的样本中内置该反射攻击能力。

末了,我们也提出了我们对付设备创造类做事在设计层面的思考。设备创造类协议设计的初衷是方便局域网内的设备创造,以是,一样平常在进行设备创造时,采取的是多播地址。因此,我们认为比较空想的设备创造报文回答策略为:

1. 对多播报文进行回答。

2. 如果是单播报文,判断发送方的IP是否和设备的IP在同一网段,如果在同一网段则回答。也可以把这一策略改为判断发送方的IP是否为局域网IP。

3. 若不为1、2,则不回答。同时,设备加入Discovery回答任意单播报文的功能,可在须要时由用户开启,但是设备出厂时默认关闭该功能。

1. DHDiscover简介2020年3月,腾讯揭橥了一篇关于某DVR被用于反射攻击的文章[1]。该DVR的做事端口为37810,因其探测报文中包含DHDiscover字样,因此,我们将其称之为DHDiscover做事。

DHDiscover做事探测报文长度为62字节,设备返回的内容如下所示,可以看到关于设备的很多信息,如MAC地址、设备类型、设备型号、HTTP Port、设备序列号、设备版本号等,因此,我们推测该做事被用于设备创造:

' \x00\x00\x00DHIP\x00\x00\x00\x00\x00\x00\x00\x00\xa6\x02\x00\x00\x00\x00\x00\x00\xa6\x02\x00\x00\x00\x00\x00\x00{"mac":"38:af:29:26:f8:80","method":"client.notifyDevInfo","params":{"deviceInfo":{"AlarmInputChannels":16,"AlarmOutputChannels":3,"DeviceClass":"HCVR","DeviceType":"DH--","Find":"BD","HttpPort":80,"IPv4Address":{"DefaultGateway":"192.168.0.1","DhcpEnable":true,"IPAddress":"192.168.0.19","SubnetMask":"255.255.255.0"},"IPv6Address":{"DefaultGateway":"","DhcpEnable":null,"IPAddress":"\\/64","LinkLocalAddress":"fe80::3aaf:29ff:fe24:\\/64"},"Init":166,"MachineName":"XVR","Manufacturer":"Private","Port":37777,"RemoteVideoInputChannels":0,"SerialNo":"4D019B8PAZ4","Vendor":"Private","Version":"4.000.10.0","VideoInputChannels":16,"VideoOutputChannels":0}}}\n\x00'

我们将DHDiscover干系关键词在威胁情报平台AlienVault OTX进行了检索,检索办法为Google: DHDiscover.search site:otx.alienvault.com/。如图 1.1 所示,可以看到有5条记录,分别对应5个样本,也即已经有至少5个样本将其放入反射攻击武器库了。

图 1.1 DHDiscover在AlienVault OTX中的检索记录(2020/8/19)

我们对这5个样本涌现的韶光进行了简要剖析,创造有1个样本最早涌如今2019年12月7日[①],并且这个样本处于持续生动的状态,有1个样本涌如今2020年3月3日,还有3个样本涌如今2020年4月13日。

表 1.1 干系样本及其涌现韶光

2. DHDiscover做事暴露情形剖析

本章我们对DHDiscover做事的暴露情形进行了剖析,采取的是绿盟威胁情报中央(NTI)在2020年6月的一轮完全测绘数据。

环球有约31万个IP开放了DHDiscover做事,存在被利用进行DDoS攻击的风险。

在绿盟威胁捕获系统的数据中,我们不但捕获了对37810端口的DHDiscover做事探测行为,也在23000端口捕获到少量探测行为。因此,我们对这两个端口分别进行了一轮测绘。过滤掉无关数据后,创造开放37810端口的资产多达30万个,而开放23000端口的资产也有7000多个。

开放DHDiscover做事的资产暴露数量最多的五个国家依次是韩国、巴西、越南、中国和美国。

图 2.1 是开放DHDiscover做事的资产国家分布情形。在腾讯捕获的反射攻击事宜中,反射源区域分布集中于美洲、亚洲、欧洲的浩瀚国家和地区,尤其以韩国、巴西为重灾区。而在我们得到的国家分布情形中,韩国和巴西的暴露数量也是最多的。

图 2.1 开放DHDiscover做事的资产国家分布情形

我们对测绘数据中的Vendor字段、DeviceClass字段和Version字段进行了统计。图 2.2 是Vendor字段分布情形,从中可以看出,除了Private和General无法判断外,干系厂商有Intelbras、CPPLUS、QSee等。不过,由于这些设备的做事探测报文是同等的,都包含DHDiscover,而返回的报文中又涌现了37777端口,因此,基本可以确认这些设备都与某视频监控厂商有关。

图 2.2 Vendor字段分布情形

图 2.3 是DeviceClass字段分布情形,我们对付视频监控设备的分类不是很理解,仅听过IPC、NVR、DVR,有43.1%的设备种别是HCVR。

图 2.3 DeviceClass字段分布情形

图 2.4 是Version字段的分布情形,有上千种之多。

图 2.4 Version字段分布情形

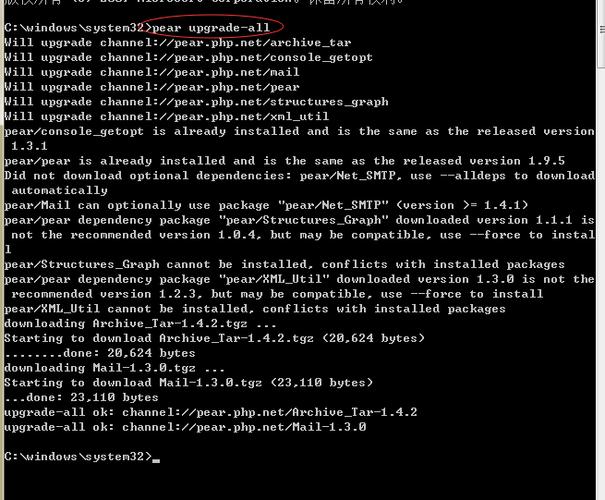

3. DHDiscover反射攻击剖析本章我们通过绿盟威胁捕获系统在2020年6月1日到2020年8月18日捕获到的访问37810端口[②]的日志数据来解释当前DHDiscover反射攻击的威胁态势。

我们对绿盟威胁捕获系统捕获到的37810端口的日志数量进行了剖析,如图 3.1 所示。从图中可以看出,从6月初到8月上旬攻击呈现上升趋势,8月中旬有所低落,单蜜罐单日捕获数据包数量最大达到了90万个。

图 3.1 DHDiscover做事被访问趋势

我们对37810端口收到的日志数据中的payload进行了统计,出于只管即便不扩散攻击报文的考虑,这里我们按照涌现的报文的长度对其命名。从图 3.2 中可以看出,攻击者较常利用的Payload的长度有4字节和62字节,个中,62字节的Payload也在腾讯写的文章中被提及过。

图 3.2 绿盟威胁捕获系统捕获的payload占比情形

结合绿盟威胁捕获系统捕获的payload占比情形,我们分别采取Payload4和Payload62进行了一轮全网测绘。如表 3.1 所示,53.6%的DHDiscover做事对Payload4进行了相应,这些IP可能造成的反射攻击带宽放大因子[③][2]高达178.5。通过采取Payload62进行测绘,可以得到DHDiscover做事的全网暴露情形,由此得到的带宽放大因子为11.4。

表 3.1 DHDiscover反射攻击带宽放大因子评估

DHDiscover反射攻击受害者IP数量的国家分布情形如图 3.3 所示。从图中可以看出,美国是受害最严重的国家,美国的IP占全部受害者IP的42%。

把稳:这里我们对单IP单日包数大于50个的数据进行的统计。

图 3.3 DHDiscover反射攻击受害者的国家分布

4. 小结借助绿盟威胁情报中央(NTI)的全网测绘数据和绿盟威胁捕获系统的威胁捕获数据,本文对DHDiscover做事的全网暴露情形、反射攻击趋势、攻击者常用的攻击手腕、反射攻击带宽放大因子等进行了剖析。DHDiscover是视频监控设备的设备创造做事,在此之前,我们也对WS-Discovery[3]进行过分析,视频监控组织ONVIF选择了将WS-Discovery作为设备创造协议,在我们去年的数据中,约73万开放WS-Discovery做事的视频监控设备暴露在了互联网上。因此,DHDiscover和WS-Discovery等设备创造做事须要引起视频监控厂商的重视。

由于DHDiscover做事暴露数量较多,因此,我们也与干系厂商进行了联系。厂商给我们的反馈是,其已经在产品中供应了Discovery启用和关闭功能,但是由于出厂时并不知道客户在公网还是受限网络支配设备,因此默认这个功能是开启的,但客户可以选择将这个功能关闭。其余,设备也供应了防火墙功能,客户可以根据实际需求进行配置,被谢绝访问的IP网段无法与设备进行通信。如果用户的设备中还未创造这两个功能,可以通过官网或者云升级等办法将设备升级。

我们认为Discovery类DDoS的检测和防护是一个多方参与的事情,因此,我们有如下建议。

1. 作为安全厂商:

(1)可以在扫描类产品中加入Discovery扫描能力,及时创造客户网络中存在的安全隐患。

(2)可以在防护类产品中加入对付Discovery的流量检测能力,及时创造客户网络中存在的安全威胁。也可以关联开放Discovery做事的IP的威胁情报,阻死灭中的源IP的连接。

2. 作为设备开拓商,除供应做事开启关闭、黑白名单功能外,我们建议加入白名单自学习能力,根据用户的利用习气自动天生白名单,并推举用户进行干系配置。同时设计更合理的设备创造方法,规避设备被用于进行反射攻击的风险。

3. 作为电信运营商,需遵照BCP38网络入口过滤。

4. 作为监管部门,对付网络中的DHDiscover威胁进行监控,创造问题进行通报。

5. 作为Discovery干系设备用户,可以设置设备访问白名单,如无必要,也可以关闭Discovery功能。

6. 作为有DDoS防护需求的用户,购买具备Discovery反射攻击防护能力的安全厂商的DDoS防护产品。

我们从去年开始持续关注与物联网干系的反射攻击,也在不断思考,是否有办法能够从根本上办理这一问题呢?

设备创造类协议设计的初衷是方便局域网内的设备创造,以是,一样平常在进行设备创造时,采取的是多播地址。比如WS-Discovery采取的地址是239.255.255.250。由于手头没有实验设备,以是我们也不清楚DHDiscover采取的地址是什么,但一定是某一多播地址。而在反射攻击时,攻击者实在是直接给目标设备(IP)发送的探测报文,是单播。因此,可以在设备端对收到的设备创造报文进行剖析,判断报文是单播报文,还是多播报文,如果是单播,就不相应就好。这样做的话,理论上可以从根本上办理设备创造做事带来的反射攻击的问题,而且,潜在的好处是,设备创造端口在公网不会被扫描到了。其余,这种办法也不会对未升级的设备的利用带来任何不良影响。在实际利用中,通过单播办法进行设备创造可能也有其利用场景。因此,我们认为比较空想的设备创造报文回答策略为:

1. 对多播报文进行回答。

2. 如果是单播报文,判断发送方的IP是否和设备的IP在同一网段,如果在同一网段则回答。也可以把这一策略改为判断发送方的IP是否为局域网IP。

3. 若不为1、2,则不回答。同时,设备加入Discovery回答任意单播报文的功能,可在须要时由用户开启,但是设备出厂时默认关闭该功能。

末了,我们也希望本文能够引起各大视频监控厂商的重视,同时也负责评估我们提出的建议的可行性。若有须要,欢迎与我们联系。

参考文献

[1] 现网创造新型DVR UDP反射攻击手腕记实, https://security.tencent.com/index.php/blog/msg/146

[2] Amplification Hell: Revisiting Network Protocols for DDoS Abuse, https://www.ndss-symposium.org/ndss2014/programme/amplification-hell-revisiting-network-protocols-ddos-abuse/

[3] WS-Discovery反射攻击深度剖析, https://www.freebuf.com/articles/network/215983.html

关于格物实验室格物实验室专注于工业互联网、物联网和车联网三大业务场景的安全研究。 致力于以场景为导向,智能设备为中央的漏洞挖掘、研究与安全剖析,关注物联网资产、漏洞、威胁剖析。目前已发布多篇研究报告,包括《物联网安全白皮书》、《物联网安全年报2017》、《物联网安全年报2018》、《物联网安全年报2019》、《海内物联网资产的暴露情形剖析》、《智能设备安全剖析手册》等。与产品团队联合推出绿盟物联网安全风控平台,定位运营商行业物联网卡的风险管控;推出固件安全检测平台,以便快速创造设备中可能存在的漏洞,以避免因弱口令、溢出等漏洞引起设备掌握权限的透露。

关于伏影实验室伏影实验室专注于安全威胁与监测技能研究。 研究目标包括僵尸网络威胁,DDoS对抗,WEB对抗,盛行做事系统薄弱利用威胁、身份认证威胁,数字资产威胁,玄色家当威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁侵害,为威胁对抗供应决策支撑。

绿盟威胁捕获系统网络安全发展至今特殊是随着威胁情报的兴起和虚拟化技能的不断发展,欺骗技能也越来越受到各方的关注。欺骗技能便是威胁捕获系统关键技能之一。它的高保真、高质量、鲜活性等特色,使之成为研究仇敌的主要手段,同时实时捕获一手威胁韶光不再具有滞后性,非常适宜威胁情报的时效性需求。

绿盟于2017年中旬运营了一套威胁捕获系统,发展至今已逐步成熟,感知节点遍布天下五大洲,覆盖了20多个国家,覆盖常见做事、IOT做事,工控做事等。形成了以全端口仿照为根本,智能交互做事为辅的稠浊型感知架构,每天从互联网中捕获大量的鲜活威胁情报,实时感知威胁。

[①] 第一个样本的韶光数据来自AlienVault OTX,其他样本的韶光数据以及所有样本的下载URL数据来自VirusTotal。

[②] 23000端口我们仅捕获到少量探测行为。

[③] 放大因子我们采取NDSS 2014的论文Amplification Hell: Revisiting Network Protocols for DDoS Abuse上对付带宽放大因子的定义,不包含UDP的报文头。