任何技能框架都有自身的局限性,不可能一劳永逸,JWT也不例外。接下来,将从JWT的观点,基本事理和适用范围来阐发为什么说JWT不是银弹,须要谨慎处理。

众所周知,如果我们的账户信息(用户名和密码)透露,存储在做事器上的隐私数据将受到毁灭性的打击,如果是管理员的账户信息透露,系统还有被攻击的危险。那么,JWT的信息发生透露,会带来什么样的影响?该如何戒备?这将是本文重点阐述的内容。

Token(令牌)常日是指Security Token(安全令牌),可以分为Hardware Token(硬件令牌),Authentication Token(授权令牌),USB Token(USB令牌),Cryptographic Token(加密令牌),Virtual Token(虚拟令牌)和Key Fob(钥匙卡)。其紧张浸染是验证身份的合法性,以许可打算机系统的用户可以操作系统资源。生活中常见的令牌如:登录密码,指纹,声纹,门禁卡,银行电子卡等。Token的紧张目的是为打算机系统供应一个可以识别用户的任意数值,例如“token123”这样的明笔墨符串,或者像“41ea873f-3a4d-57c8-1e38-ef74f31015af”之类的加密字符。

由于篇幅关系,Token就理解到这里。接下来将聊聊有关JWT(JSON Web Token)的事理。

2、什么是JSON Web Token? JSON Web Token(JWT)是一个基于RFC 7519的开放数据标准,它定义了一种宽松且紧凑的数据组合办法,利用JSON工具在各运用之间传输加密信息。该JSON工具可以通过数字署名进行鉴签和校验,一样平常地,JWT可以采取HMAC算法,RSA或者ECDSA的公钥/私钥对数据进行署名操作。

一个JWT常日有HEADER(头),PAYLOAD(有效载荷)和SIGNATURE(署名)三个部分组成,三者之间利用“.”链接,格式如下:

下面是的字符串是一个JWT的实际案例:

把稳三者之间有一个点号(“.”)相连

为了更直不雅观的理解JWT的创建过程和利用办法,我们通过一个大略的例子来演示这两个过程。

3、如何创建JWT? JWT常日由“标头.有效载荷.署名”的格式组成。个中,标头用于存储有关如何打算JWT署名的信息,如工具类型,署名算法等。下面是JWT中Header部分的JSON工具实例:

在此JSON工具中,type表示该工具为JWT,alg表示创建JWT时利用HMAC-SHA256散列算法打算署名。有效载荷紧张用于存储用户信息,如用户ID,Email,角色和权限信息等。下面是有效载荷的一个大略示例:

而署名则须要利用Base64URL编码技能对标头(Header)和有效载荷(Payload)进行编码,并作为参数和秘钥一同通报给署名算法,天生终极的署名(Signature)。以HMAC-SHA256算法为例,下面是天生署名的一个伪代码:

现在,我们已经理解了JWT的基本事理,接下来将利用Java来演示天生JWT的完全过程。

4、基于Java实现的JWT(JJWT)案例4-1、依赖

以Maven工程为例,须要在pom.xml文件中添加入下的配置信息:

如果是非Maven工程,你也可以到Maven中心仓库搜索jjwt,然后选择相应的版本(0.9.0)下载到本地,并将jar包添加到工程的类路径(classpath)中。

4-2、天生JWT

在工程中新建JJWTUitls.java工具类,利用jjwt供应的方法实现JWT的天生,实现细节如下:

在此方法中,JJWT已经处理好JWT标头(Header)的信息,我们只须要供应署名所利用的算法(如SignatureAlgorithm.HS256),有效载荷,主题(包含了用户信息),过期韶光(exp-time)和秘钥即可,末了利用jjwt的builder()方法组装JWT。下面是天生秘钥方法key()的源代码:

4-3、解析JWT

利用JJWT解析JWT相对大略,首先获取秘钥,然后通过Jwts.parse()方法设置秘钥并JWT进行解析,实现细节如下:

4-4、测试JJWT

末了,在工程中新建一个JavaJWT.java类,并在main方法中考验JJWTUtils工具类中天生和解析JWT两个方法是否有效。实现细节如下:

如上图所示,“jwt”将作为JWT标头(Header)“type”的值,有效载荷(payload)中的主题信息如下:

且JWT署名的有效韶光为60,000毫秒。实行main方法,输出信息如下所示:

从测试结果可以看出,我们成功的利用JJWT创建并解析了JWT。接下来,我们将理解到在实际的运用中,JWT对用户信息进行验证的基本流程。

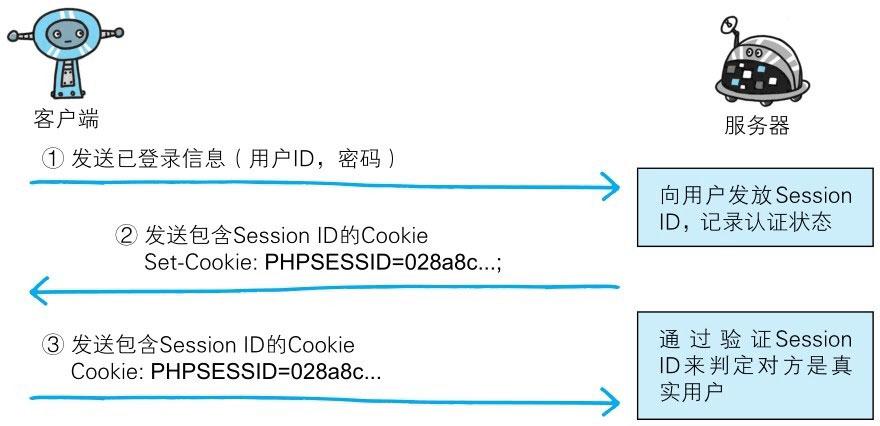

5、 JSON Web Token的事情流程 在身份验证中,当用户成功登录系统时,授权做事器将会把JSON Web Token返回给客户端,用户须要将此凭据信息存储在本地(cookie或浏览器缓存)。当用户发起新的要求时,须要在要求头中附带此凭据信息,当做事器吸收到用户要求时,会先检讨要求头中有无凭据,是否过期,是否有效。如果凭据有效,将放行要求;若凭据造孽或者过期,做事器将回跳到认证中央,重新对用户身份进行验证,直至用户身份验证成功。以访问API资源为例,下图显示了获取并利用JWT的基本流程:

现在,我们已经完备理解了JWT是什么,怎么实现以及用来干什么这三个问题。在上述的案例中,我们利用HS256算法对JWT进行署名,在这个过程中,只有身份验证做事器和运用做事器知道秘钥是什么。如果身份验证做事器和运用做事器完备独立,则运用做事器的JWT校验事情也可以交由认证做事器完成。当客户端对运用做事器发起调用时,运用做事器会利用秘钥对署名进行校验,如果署名有效且未过期,则许可客户真个要求,反之则谢绝要求。

6、利用JSON Web Token的利弊 上风与劣势是相对而言的,这里紧张以传统的Session模式作为参考,总结利用JWT可以得到上风以及带来的弊端。

6-1、 利用JWT的上风

利用JSON Web Token保护运用安全,你至少可以得到以下几个上风:

更少的数据库连接:因其基于算法来实现身份认证,在利用JWT时查询数据的次数更少(更少的数据连接不即是不连接数据库),可以得到更快的系统相应韶光。构建更大略:如果你的运用程序本身是无状态的,那么选择JWT可以加快系统构建过程。跨做事调用:你可以构建一个认证中央来处理用户身份认证和发放署名的事情,其他运用做事在后续的用户要求中不须要(理论上)在讯问认证中央,可利用自有的公钥对用户署名进行验证。无状态:你不须要向传统的Web运用那样将用户状态保存于Session中。6-2、利用JWT的弊端

JWT不是万能的,利用JWT也会带来诸多问题。就个人利用情形,利用JWT时可能会面临以下几个麻烦:

严重依赖于秘钥:JWT的天生与解析过程都须要依赖于秘钥(Secret),且都以硬编码的办法存在于系统中(也有放在外部配置文件中的)。如果秘钥欠妥心透露,系统的安全性将收到威胁。做事端无法管理客户真个信息:如果用户身份发生非常(信息透露,或者被攻击),做事端很难向操作Session那样主动将非常用户进行隔离。做事端无法主动推送:做事端由于是无状态的,他将无法利用像Session那样的办法推送到客户端,例如过期韶光将至,做事端无法主动为用户续约,须要客户端向做事端发起续约请求。冗余的数据开销:一个JWT署名的大小要远比一个Session ID长很多,如果你对有效载荷(payload)中的数据不做有效掌握,其长度会成几何倍数增长,且在每一次要求时都须要包袱额外的网络开销。 JSON Web Token 很盛行,但是它比较于Session,OIDC(OpenId Connect)等技能还比较新,支持JSON Web Token的库还比较少,而且JWT也并非比传统Session更安全,他们都没有办理CSRF和XSS的问题。因此,在决定利用JWT前,你须要仔细考虑其利弊。

7、JSON Web Token并非银弹,“蹲坑”需谨慎考虑这样一个问题:如果客户真个JWT令牌透露或者被盗取,会发生什么严重的后果?有什么补救方法?

如果纯挚的依赖JSON Web Token办理用户认证的所有问题,那么系统的安全性将是薄弱的。由于JWT令牌存储于客户端中,一旦客户端存储的令牌发生透露事宜或者被攻击,攻击者就可以轻而易举的假造用户身份去修正/删除系统资源,岁如按JWT自带过期韶光,但在过期之前,攻击者可以肆无忌惮的操作系统数据。通过算法来校验用户身份合法性是JWT的上风,同时也是最大的弊端——它太过于依赖算法。

反不雅观传统的用户认证方法,常日会包含多种组合,如手机验证码,人脸识别,语音识别,指纹锁等。用户名和密码只做用户身份识别利用,当用户名和密码透露后,在碰着敏感操作时(如新增,修正,删除,下载,上传),都会采取其余的办法对用户的合法性进行验证(发送验证码,邮箱验证码,指纹信息等)以确保数据安全。

与传统的身份验证办法比较,JWT过多的依赖于算法,缺少灵巧性,而且做事端每每是被动实行用户身份验证操作,无法及时对非常用户进行隔离。那是否有补救方法呢?答案是坑定的。接下来,将先容在发生令牌透露事宜后,如何担保系统的安全。

8、利用JSON Web Token 爬坑指南 不管是基于Sessions还是基于JSON Web Token,一旦密令被盗取,都是一件棘手的事情。接下来,将讲述基于JSON Web Token的办法发生令牌透露是该采纳什么样的方法(办理方案包含但不局限与本文所涉及的内容)。

为了防止用户JWT令牌透露而威胁系统安全,你可以在以下几个方面完善系统功能:

打消已透露的令牌:此方案最直接,也随意马虎实现,你需将JWT令牌在做事端也存储一份,若创造有非常的令牌存在,则从做事端令牌列表中将此非常令牌打消。当用户发起要求时,逼迫用户重新进行身份验证,直至验证成功。对付做事真个令牌存储,可以借助Redis等缓存做事器进行管理,也可以利用Ehcache将令牌信息存储在内存中。敏感操作保护:在涉及到诸如新增,修正,删除,上传,下载等敏感性操作时,定期(30分钟,15分钟乃至更短)检讨用户身份,如手机验证码,扫描二维码等手段,确认操作者是用户本人。如果身份验证不通过,则终止要求,并哀求重新验证用户身份信息。地域检讨:常日用户会在一个相对固定的地理范围内访问运用程序,可以将地理位置信息作为一个赞助来甄别用户的JWT令牌是否存在问题。如果创造用户A由常常所在的地区1变到了相对较远的地区2,或者频繁在多个地区间切换,不管用户有没有可能在短韶光内在多个地域活动(一样平常不可能),都应该终止当前要求,逼迫用户重新进行验证身份,颁发新的JWT令牌,并提醒(或哀求)用户重置密码。监控要求频率:如果JWT密令被盗取,攻击者或通过某些工具假造用户身份,高频次的对系统发送要求,以套取用户数据。针对这种情形,可以监控用户在单位韶光内的要求次数,当单位韶光内的要求次数超出预定阈值值,则剖断该用户密令是有问题的。例如1秒内连续超过5次要求,则视为用户身份造孽,做事端终止要求并逼迫将该用户的JWT密令打消,然后回跳到认证中央对用户身份进行验证。客户端环境检讨:对付一些移动端运用来说,可以将用户信息与设备(手机,平板)的机器码进行绑定,并存储于做事端中,当客户端发起要求时,可以先校验客户真个机器码与做事真个是否匹配,如果不匹配,则视为造孽要求,并终止用户的后续要求。总结 本文从Token的基本含义,JSON Web Token的事理和流程出发,并结合实际的案例剖析了利用JSON Web Token的上风与劣势;与此同时,结合自己实际利用JSON Web Token过程中创造的问题给出了避免“踩坑”的办理方案。

世上没有完美的办理方案,系统的安全性须要开拓者积极主动地去提升,其过程是漫长且繁芜的,大概一开始的MVP系统并不须要那么强大的安全性,但随着业务的增长系统须要升级,或者说终极将重写全体系统,提前理解技能背后可能会碰着的问题,不失落为一种好的编程习气。

JSON Web Token的涌现,为办理Web运用安全性问题供应了一种新思路。但JSON Web Token也不是银弹,你任然须要做很多繁芜的事情才能提升系统的安全性。