有热度的地方,就有黑产。虽然游戏官方一次次严打,但也不乏外挂横生。为了吃鸡的我,决定独身只身探险,为大家揭秘这条玄色家当链(找个牛逼的外挂去“吃鸡”)。

网上搜索了一下吃鸡赞助,找到个外挂的发卡平台。

很多朋友第一次听到“发卡平台”这个观点,这里大略说下。发卡平台便是第三方发卖平台,就像某宝一样。外挂制作者或者外挂的代理商,在发卡平台注册商户,上架商品(外挂充值卡密),每卖出一单,发卡平台会从中抽成。以是,只要我们搞定了发卡平台,就可以自己充值,愉快吃鸡了。

外部看了看,没找到什么利用的点。以是,我们就得整一套源码来审计。这时就得上我们的神器了。先提取发卡平台的关键字,然后搜索引擎爬取网站。

再对采集到的网站扫一遍备份文件(紧张还是我牛逼的字典),得到一份源码。本地搭建,审计开始。

文件构造如下:

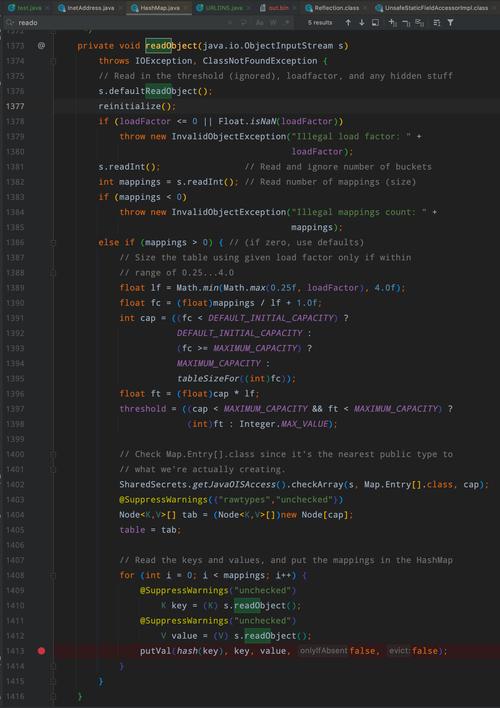

下图是参数处理的办法。

所有形式进来的参数都要经由makeSafe的“洗礼”,基本便是加了“\”。防护还是挺弱的。我们想几个方法绕过下。

1. 取参数利用缺点

取参数利用缺点这个问题,以_P和$_POST举例来说。

_P便是$_POST经由makeSafe“洗礼”后的结果。可是有时候犹豫程序员粗心后者习气的问题,他取参时没有用_P,而是用了$_POST,那不也没有经历“洗礼”么。

文件admin/adminInfo.php就刚好存在这样的问题。

这里由于没有回显,韶光盲注喽

这样的注入利用起来一点都不好用,故连续探求。

2. 没有引号来保护的点

虽然可以宽字节绕过注入,但是还是希望中找到通杀位置(紧张还是我

文件/lin/ajax.php中这个查询$userid,$goodid和$channelid都没有引号的保护。

但是,在看参数的获取,$userid,$googid都进行了int逼迫类型转换。可偏偏$channelid没有进行转换。

构成了注入

还是好多处可以注入的地方,但是有这一次就够了呀。

接下来,我们再去找点别的乐子。

打开admin后台目录看看,创造其紧张的认证依赖于common.php进行。

别的文件包含它来进行认证,这时,创造有个奇怪的文件adminInfo.php。这个文件居然没有包含该文件,那岂不是未授权访问?直接访问创造是空缺显示,赶紧打开源码看看其功能。

我们看到action接管后有两个方法。

我们试着访问看看第一个方法。

瞬间惊呆,这莫不是开拓者留下来的后门。。。那这可比注入好用多了。

但md5密文有时候破解不出来,我等穷屌丝也用不起付费破解。

我们再来看看第二个方法吧。

这个方法切实其实无敌了,我们可以以任意管理员登录后台。

我们先访问

然后访问/admin,就直接进入后台了。

这样就大略多了。。

来看看我们的发卡平台

恐怖的流水账单

算了,我只是来找我的赞助卡密的

提取卡密,充值帐号,“吃鸡”去了。

大吉大利,每天吃鸡。

文中提及技能细节,仅作互换,请勿用于造孽活动。