Java措辞本身是一种强类型措辞,因此在探求SQL注入漏洞的过程中,可以首先找到所有包含SQL语句的点,随后不雅观察传参类型是否是String类型,只有当传参类型是String类型时我们才可能进行SQL注入。

4、JAVA中实行SQL的几种办法(1)利用JDBC的java.sql.Statement实行SQL语句Statement是Java JDBC下实行SQL语句的一种原生办法,实行语句时须要通过拼接来实行。若拼接的语句没有经由过滤,将涌现SQL注入漏洞

利用方法如下:

//注册驱动Class.forName("oracle.jdbc.driver.0racleDriver")//获取连接Connection conn = DriverManager.getConnection(DBURL,DBUser,DBPassWord);//创建 Statement 工具Statement state = conn.createStatement);//实行 SQLString sql="SELECTFROM user WHERE id="+id+"";state. executeQuery(sql);

案例:

Class.forName("com.mysql.cj,jdbc.Driver");coon = DriverManager.getConnection("jdbc:mysql://192.168.88.20:3306/iwebsec?&useSSL=false&serverTimezone=UTC","root","root)";String id ="2";String sql ="select from user where id ="+id;ps = conn.createStatement();rs = ps.executeQuery(sql);while(rs.next()){System.out.println("id:"+rs,getlnt("id")+"usermame:"+rs.getString("username")+"password:"+rs.getString("password");}(2)利用JDBC的java.sql.PreparedStatement实行SQL语句

PreparedStatement是继续statement的子接口,包含已编译的SQL语句。PreparedStatement会预处理SQL语句,SQL语句可具有一个或多个IN参数。IN参数的值在SQL语句创建时未被指定,而是为每个IN参数保留一个问号(?)作为占位符。每个问号的值,必须在该语句实行之前通过适当的setXXX方法来供应。如果是int型则用setInt方法,如果是string型则用setString方法。

PreparedStatement预编译的特性使得其实行SQL语句要比Statement快,SQL语句会编译在数据库系统中,实行操持会被缓存起来,利用预处理语句比普通语句更快。PreparedStatement预编译还有另一个上风,可以有效地防止SQL注入攻击,其相称Statement的升级版。

利用方法如下:

//注册驱动Class. forName("oracle.jdbc.driver.0racleDriver");//获取连接Connection conn =DriverManager.getConnection(DBURL,DBUser,DBPasWord);//实例化 PreparedStatement工具String sql= "SELECT FROM user WHERE id= ?";PreparedStatement preparedStatement = connection.prepareStatement(sql)//设置占位符为 id变量preparedStatement.setlnt(1,id);//实行 SQL语句ResultSet resultSet = preparedStatement.executeOuery();(3)利用MyBatis实行SQL语句

MyBatis是一个Java持久化框架,它通过XML描述符或表明把工具与存储过程或SQL语句关联起来,它支持自定义SQL、存储过程以及高等映射。MyBatis封装了险些所有的JDBC代码,可以完成设置参数和获取结果集的事情。MyBatis可以通过大略的XML或表明将原始类型、接口和JavaPOJO(Plain Old Java Objects,普通老式Java工具)配置并映射为数据库中的记录。要利用MyBatis,只需将mybatis-x.x.x.jar文件置于类路径(classpath)中即可。

利用方法如下:

1、 MyBatis表明存储SQL语句

package org.mybatis.example;public interface BlogMapper{@Select("select from Blog where id =#(id")Blog selectBlog(int id);}

2、 MyBatis映射存储SQL语句

<?xml version="1.0" encoding="UTF-8" 2><!DOCTYPE mapper PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN""http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="org.mybatis.example.BlogMapper"><select id-"selectBlog" parameterType="int" resultType="Blog">select from Blog where id =#(id</select></mapper>

3、定义主体测试代码文件mybaitstest.java

public class mybaitstest{SqlSessionFactory sessionFactory = null;SqlSession sqlSession = null;{String resource = "com/mybatis/mybatisConfigxml";//加载mybatis 的配置文件(它加关联的映射文件)Reader reader = null;try{reader = Resources.getResourceAsReader(resource);}catch (IOException e) {e.printStackTrace();}//构建 sqlSession 的工厂sessionFactory = new SqlSessionFactoryBuilder().build( reader);//创建能实行映射文件中 SQL 的 sSession,默认为手动提交事务,如果利用自动提交则加上参数 trucesqlSession = sessionFactory.openSession(true);}public void testSelectUser(){String statement = "com.mybatis.userMapper" + ".getUser";User user = sqlSession.selectOne(statement,"2");System.out,println(user);}public static void main(String[] args) throws lOException {new mybaitstest().testSelectUser );}}

4、定义SQL映射文件userMapper.xml

<?xml version="1.0" encoding="UTF-8"><!DOCTYPE mapper PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN" "http://mybatis.org/dtd/mybatis-3maper.dtd"><mapper namespace=".mybatis.userMapper"><!-- 据id查询一个User 工具 --><select id-"getUser" resultlype="com.mybatis.sql.User">select from users where id=#{id}</select></mapper>

5、定义MyBatista的mybatisConfig.xml配置文件

<?xml version="1.0"encoding="UTF-8"?><!DOCTYPE configuration PUBLIC "-//mybatis.org//DTD Config 3.0//EN" "http://mybatis.org/dtd)mybatis-3-config.dtd"><configuration><!--设置 Mybatis 打印调试 sql --><settings><seting name="loglmpl" value="STDOUT LOGGING"/></settings><environments default="development"><!- development:开拓环境 work:事情模式 -><environment id="development"><transactionManager type="JDBC" /><!数据连接办法-><dataSource type="POOLED"><property name="driver" value="com.mysql.cj,jdbc.Driver" ><property name="url" value="jdbc:mysql://192.168.88.20:3306/test?serverTimezone=UTC" ><property name="username" value="root" ><property name="password" value="root" /></dataSource></environment></environments><!- 注册表映射文件 -><mapper><mapper resource="com/mybatis/userMapper.xml"><mappers></mappers></contiguration>5、常见SQL注入漏洞代码(1)SQL语句参数直接动态拼接

private static final String DBDriver = "oracle,jdbc.driver.0racleDriver";//驱动private static final String DBURL = "dbc:oracle:thin:@127.0.0.1:1521:XE";//URL 命名规则;jdbc:oracle:thin:@IP 地址:端口号:数据库实例名private static final String DBUser = "IWEBSEC";private static final String DBPassWord = "IWEBSEC"; Connection con = null; Statement st = null; ResultSet res = null; try{ //连接 Class.forName(DBDriver);//加载数据库驱动 con = DriverManager.getConnection(DBURL,DBUser, DBPassWord);//连接 st = con.createStatement0): String id=request.getParameter("id"); res = st.executeQuery("SELECT FROM\"IWEBSEC\".\"user\" WHERE \"id\"="+id); while(res.next0) { int p = res.getInt("id"); String n = res.getString("username"); String s = res.getString("password"); } catch (Exception e){ out.println(e); }

上述代码首先加载数据库驱动,然后进行数据库的连接,通过“request.getParameter("id")”获取了传入id的值,并通过“"SELECTFROM"IWEBSEC"."user" WHERE"id"="+id”直接进行了SQL语句的拼接,然后通过st.executeQuery实行SQL语句。此代码id参数可控并且进行SQL语句的拼接,存在明显SQL注入漏洞。输入“http://www.any.com/index.jsp?id=1”,返回id=1的数据信息输入“http://www.any.com/index.jsp?id=1 union selectnull,null,SYS_CONTEXT('USERENV','CURRENT_USER')fromdual”,返回联合查询后的数据信息

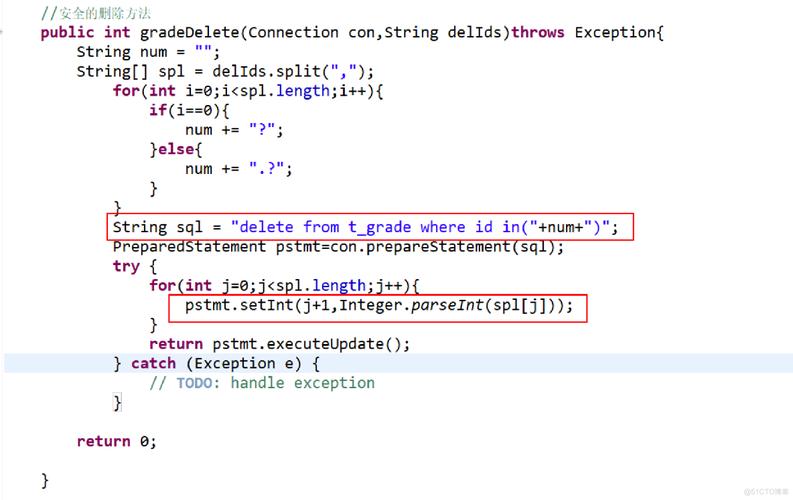

(2)预编译有误利用PrepareStatement实行SQL语句是由于预编译参数化查询能够有效地防止SQL注入,但是很多开拓者由于个人开拓习气的缘故原由,没有按照PrepareStatement精确的开拓办法进行数据库连接查询,在预编译语句中利用缺点编程办法,那么纵然利用了SQL语句拼接的办法,同样也会产生SQL注入漏洞

Class.forName("com.mysql.cj;jdbe.Driver");conn = DriverManager.getConnection("jdbc:mysql://192.168.88.20:3306/iwebsec?&useSSL=false&serverTimezone=UTC","root","root");String usemame="user%' or '1'='1'#";String id ="2";String sql="SELECTFROM user where id =?";if (!CommonUtils.isEmptyStr(usemame))sql+="and usemame like "%" + userame + "%";System.out.println(sql);PreparedStatement preparedStatement = conn.preparesStatement(sql);preparedStatement.setString(l,id);rs = preparedStatement.executeQuery(0)

上述代码便是范例的预编译缺点编程办法,虽然id参数利用了PrepareStatement进行SQL查询,但是后面的username利用了SQL语句拼接的办法sql+="and username like'%"+username+"%';”,将username参数进行了拼接,这样导致了SQL注入漏洞的产生。传入的username值为“user%'or'1'='1'#"

(3)order by注入有些分外情形下不能利用PrepareStatement,比较范例的便是利用order by子句进行排序。order by子句后面须要加字段名或者字段位置,而字段名是不能带引号的,否则就会被认为是一个字符串而不是字段名。PrepareStatement是利用占位符传入参数的,通报的字符都会有单引号包裹,“ps.setString(1,id)”会自动给值加上引号,这样就会导致order by子句失落效。

例如:正常的order by子句为“SELECTFROM user order by id;”

当利用order by子句进行查询时,须要利用字符拼接的办法,在这种情形下就有可能存在SQL注入。要防御SQL注入,就要对进行关键字符串过滤。

范例的漏洞代码如下:

Clas.forName("com.mysql.cjdbc.Driver");conn = DriverManager.getConnection("jdbc:mysql://192.168.88.20:3306/websec?&useSSL=false&serverTimezone=UTC","root","root");String id ="2 or 1=";String sql = "SELECT FROM user "+" order by "+id;System.out.printin(sql);PreparedStatement preparedStatement = conn.prepareStatement(sql);rs = preparedStatement.executeQuery();

由于order by只能利用字符串拼接的办法,当利用“Stringsql="SELECTFROM user"+"order by"+id”进行id参数拼接时,就涌现了SQL注入漏洞。id参数传入的值为“String id="2 or 1=1"”,由于存在SQL注入漏洞,故当实行完成后会将所有的user表中信息输出

(4)#和_模糊查询在java预编译查询中不会对%和_进行转义处理,而%和_刚好是like查询的通配符,如果没有做好干系的过滤,就有可能导致恶意模糊查询,占用做事器性能,乃至可能耗尽资源,造成做事器宕机。当传入的username为“"%user%"”时,通过动态调试创造数据库在实行时并没有将%进行转义处理,而是作为通配符进行查询的