须要节制:

基本的PHP、Python、JS语法基本的代理BurpSuite利用基本的HTTP要求交互过程基本的安全知识(Owasp top10)先人一步,节制WEB安全入门诀窍,相信我,你不会后悔滴~

WEB安全攻防入门

作者 ailx10

攻防天下XCFT刷题信息汇总如下:攻防天下XCTF黑客条记刷题记录,收藏一下哈~

第一题:稽核浏览器掌握台的查看解题报告:

右键不管用,那就打开掌握台咯~

提交flag:cyberpeace{2d7647b131421b597501c7e63ddaa879}

第二题:稽核网站robots页面的查看

解题报告:

进入robots.txt找到了线索

顺着线索找到了flag:cyberpeace{3b9d4fcca0aaba7f46f09e6403019a80}

第三题:稽核备份文件名的后缀

解题报告:

index.php加个bak不便是备份文件嘛,自动下载了

从文件中找到了flag:Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

第四题:稽核HTTP要乞降应答报文

解题报告:

从掌握台可以看到cookie中的值为cookie.php,访问这个页面便是咯

从HTTP的应答头里面找到flag:cyberpeace{46907c4246480ad4f5b356e1e2f1817a}

第五题:稽核在线编辑页面能力

解题报告:

查看源代码,创造有个disable字段,把它改成able不就可以了嘛

浏览器右键选择,检讨,就可以在线修正啦

现在按下这个按钮就可以得到flag:cyberpeace{6ac76b64319ed77f47fe1479f6e25c6f}

第六题:稽核弱口令

解题报告:

弱口令我试了2次,第一次试了admin admin错了,第二次试了admin 123456对了,直接就拿到flag:cyberpeace{286d648347709bbd11ac479ee0a75f2b}

第七题:稽核PHP类型比较

解题报告:

哀求a即是0,并且a是true,那么a可以是字符串:"ailx10"哀求b不是数字,并且b大于1234,数字后面加空格就可以了布局一个合理的要求就拿到flag:Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}

第八题:稽核GET要乞降POST要求

解题报告:

代理走起来,修正GET为POST,添加一个body,key是b,value是2即可

走你,拿到flag:cyberpeace{c6d40b542f6325b7330e9cbc9f094dbd}

第九题:稽核代理修正要求头的字段

解题报告:

添加X-Forwarded-For字段添加Referer字段拿到flag:cyberpeace{4079533fd7bdb1611a30d037f70983bc}

第十题:稽核一句话木马的利用解题报告:

在index.php的页面下,通过POST要求一个shell字段,值为system("ls");,试图看看当前页面下有哪些文件,找到了flag.txt

访问这个文件,拿到flag:cyberpeace{cccd7f5bd0cf3b90460309eaf001d1ea}

第十一题:稽核命令注入

解题报告:

试了一下几个命令,127.0.0.1;ls /home ,在这个里面创造了线索

打印这个文件127.0.0.1;cat /home/flag.txt ,拿到flag:cyberpeace{0b95886087d98c05d0773266fde8b347}

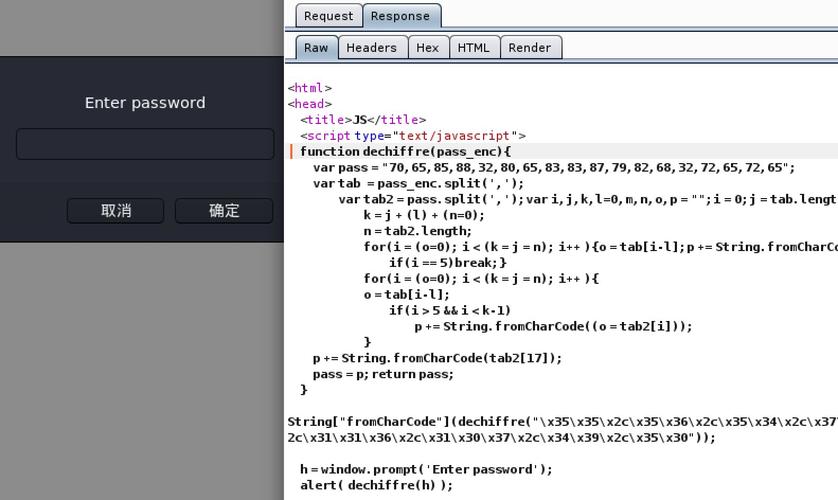

第十二题:稽核JS代码审计

解题报告:

这题是真的坑,摧残浪费蹂躏韶光的东西,这也太无聊了。

这个dechiffre()函数不管输入什么结果都是一样的,也便是说这是个滋扰项,那密码还能在哪呢?下面一串16进制编码。

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

第一步:将16进制转为10进制数字

b="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"print(bytes(b).decode('ascii'))#输出:55,56,54,79,115,69,114,116,107,49,50

第二步:ascii码数字转字符串

b="55,56,54,79,115,69,114,116,107,49,50"b=b.split(",")passwd=""for bb in b: passwd += chr(int(bb))print(passwd)#输出:786OsErtk12

于是得到flag:cyberpeace{786OsErtk12}

至此,CTF-WEB入门题通过了~