git clone https://gitee.com/White_Zero/routersploit.git

cd routersploit/

pip3 install -r requirements.txt

pip3 install -r requirements-dev.txt

文件安装功德后,就可以启动该脚本

Python3 rsf.py

启动样式图

看到这个样子就代表启动成功,如果之前库文件有报错的话,利用的时候便会闪退。

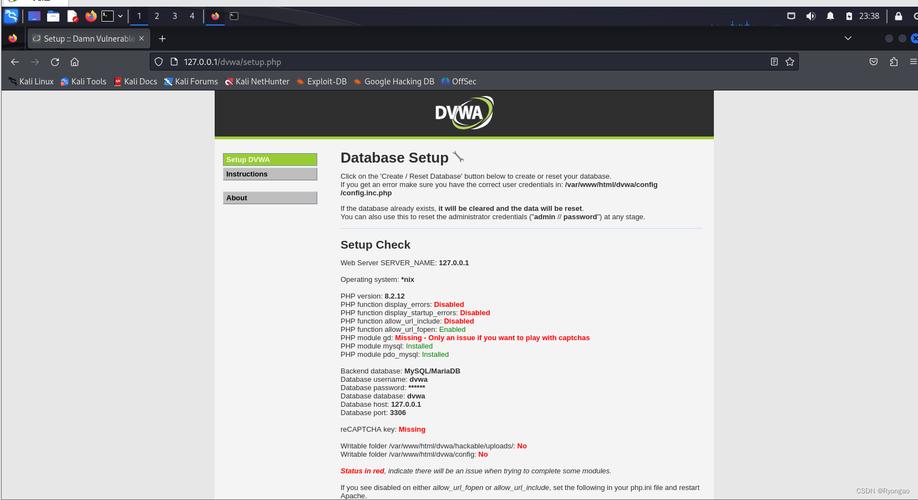

Scanners 模块scanners模块,具备设备漏洞扫描功能,通过该模块,可快速识别目标设备是否存在可利用的安全漏洞,下面会以一个TP路由器为例,结合进行操作描述。

use scanners/routers/router_scan

显示选项

show options

设置目标

set target 192.168.0.1

开始扫描

run

便会对路由器进行扫描。

扫描列表便会用分类显示。

赤色代表没有此漏洞,无法利用。

蓝色代表可能有此漏洞,须要手动证明。

绿色代表有此漏洞,可以利用。

利用漏洞攻击,攻击成功,便会进入cmd界面,便可以进一步测试是否可以获取到shell。

测试失落败图

Exploits 模块use exploits/

便可以自己手动设置exp。进行测试,可以按下tab键进行补齐。

Creds模块(1)选择模块

此模块干系文件位于 /routesploit/modules/creds/ 目录下,以下为该模块支持检测的做事,

•ftp

•ssh

•telnet

•http basic auth

•http form auth

•snmp

在检测过程中,可通过两个层面对上述的每个做事进行检测,

默认做事登录口令检测:利用框架供应的各种路由等设备以及做事的默认登录口令字典,通过快速列举的办法,可在较短韶光内(几秒钟)验证设备是否仍利用默认登录口令;

暴力破解:利用框架中所供应的特定账户或者账户列表进行字典攻击。个中包含两个参数(登录账户及密码),如框架/routesploit/wordlists目录中字典所示,参数值可以为一个单词(如’admin’),或者是一全体单词列表。

默认密码Login Password ----- -------- root zet521

利用routesploit便可以检讨是否有默认密码。

结尾利用WiFi万能假如连接WiFi,然后利用routesploit,进行内部渗透,岂不美哉

如果有私人WiFi被WiFi万能钥匙分享出去,一定要记得取消分享,或者修正密码。

本文作者:Whitezero