1. 概述

近几年环球比特币市场一起走高催生出了一大批“矿工”。与此同时,黑客利用造孽的网络手段进行挖矿。近期追踪到利用FTP做事器进行传播挖矿的蠕虫病毒。

2. 样本信息

类型

文件

名称

Photo.scr

大小

1.53Mb

格式

pe

MD5

BEF104BEAC03466E3C73761223941C65

壳

None

恶意剖断

yes

病毒类型

malware

病毒名

Trojan[RAT]/Win32.Tepfer.ah

3. 样本详细剖析

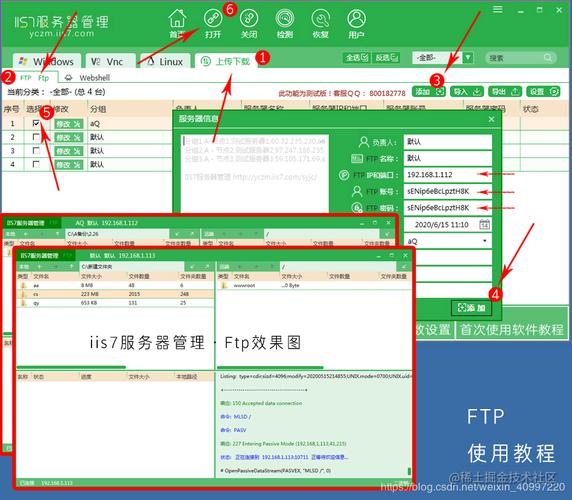

该病毒利用FTP做事进行传播,考试测验连接掌握做事器,进行虚拟货币挖掘的蠕虫僵尸网络,大量入侵网络FTP做事器,并呈迅速爆发趋势,该病毒具有范例蠕虫特色,传染后将考试测验连接掌握做事器,吸收更新、吸收掌握指令、下载虚拟货币挖矿程序;病毒向磁盘大量写入名称为“photo.scr”的母体,传染本地html、php、aspx等网页文件,嵌入恶意代码,用户访问该网站时,考试测验被动传播;并利用字典,主动向网络中的匿名弱口令FTP做事器写入病毒文件,激活传染。

图 1 传染文件类型

图2 插入网页

开始对网络中的FTP做事器进行攻击,会对其进行爆破。一旦成功登录考试测验,恶意软件的副本被上传到每个可写做事器。此时,能够呈现给用户(例如HTML,PHP和aspx文件)的每个文件都被photo.scr字符串传染。在这个阶段,渲染页面将导致一个易受攻击的浏览器作为下载。若用户打开该类文件会受到传染并进行安装挖矿软件。会将目标做事器的ip,凭据和受传染文件列表将发送到恶意软件的后端做事器。有了这些信息,攻击者可以稍后登录到受传染的FTP做事器,传染更多文件并使受害全体进一步扩大。

图3 爆破利用的用户名和密码

挖矿过程如下:

1) photo.scr将自身通过xcpoy命令复制到每一个磁盘的根目录下. 每5秒实行一次复制自身的命令:

图4

图5在虚拟机无法运行

图6 沙箱运行结果

2) 从 http://stafftest.ru/test.html?0 的div里下载矿机配置文件.

图7

3) 然后从 http://u.lduxnfz.com/tt/ei.js 解密数据.

图8

4) 将解密的数据放到 %Temp% 文件夹下, 文件名为 pools.txt,

C:\Users\Administrator\AppData\Local\Temp\pools.txt, 这个pools.txt的内容如下:

stratum+tcp://mine.moneropool.com:3333

stratum+tcp://monero.crypto-pool.fr:3333

stratum+tcp://xmr.prohash.NET:7777

stratum+tcp://pool.minexmr.com:5555

这四个地址是矿池的地址。

5)并在同目录下下载天生 NsCPUCNMiner32.exe文件, 或者NsCPUCNMiner64.exe, 并通过从 http://stafftest.ru/test.html?0 获取到的参数开始运行. 比如:

C:\Users\Administrator\AppData\Local\Temp\NsCpuCNMiner32.exe-dbg -1 -ostratum+tcp://mine.moneropool.com:3333 -t1u4Ahxep5d8sdfVfN4XGPTQyUSpLm7gKqYvgqGzxf5raLLZAHQ7dn2oBzYdFCB3M3Gfz74CJQAs7DSMiNFvD1ykAbgSiAzCd4 -p x

这样你的打算机就会沦为挖矿工具,严重花费cpu和显卡。

4. 办理方案

中毒后办理方法

1) 安装杀毒软件,通盘查杀病毒。

2) 对已传染病毒的网页做事器,可利用文本批量更换工具,删除网页文件中被植入的恶意代码(有photo.scr特色)。

3) 网络监测病毒域名解析行为,对病毒利用域名进行解析的主机,极大可能传染该家族蠕虫病毒。可以对以下几个域名进行重点关注:stafftest.ru(176.126.84.24)hrtests.ru、profetest.ru、testpsy.ru、pstests.ru、qptest.ru、jobtests.ru、iqtesti.ru、managtest.ru、testworks.ru。

4.2 防御方法

1)关闭所有FTP做事匿名访问,修正弱口令账号,已知该家族蠕虫利用以下字典组合攻击FTP做事器,可以避免利用下列账号:anonymous、Admin、admin、www-data、anonymous、administrator、ftp、user、user23;密码:test、password、pass、pass1234、1234、12345、123456、1234567、12345678、123456789、1234567890、qwerty、devry、000000、111111、123123、abc123、admin123、derok010101、windows、123qwe、

email@email.com

2) 内部网络支配蜜罐系统进行感知黑客渗透内网活动

3) 在网络中安装探海流量威胁检测系统,对网络中的可疑流量进行监控,且不会影响网络的正常利用,易于管理监控。

附录一:参考资料

参考链接:

[1] https://www.guardicore.com/2016/06/the-photominer-campaign/

[2]https://www.fireeye.com/blog/threat-research/2016/06/resurrection-of-the-evil-miner.html?from=singlemessage&isappinstalled=1