择要: DNS为互联网运用供应名字解析做事,是互联网的主要根本做事举动步伐.近年发生的互联网安全事宜表明DNS正面临严厉的安全威胁.DNS的安全薄弱性紧张包括:协议设计薄弱性、技能实现薄弱性和体系构造薄弱性.针对上述薄弱性,对DNS协议设计、系统实现、检测监控和去中央化等方面的最新研究成果进行了归纳和总结,并且对未来可能的热点研究方向进行了展望.

关键词: DNS安全 DNS薄弱性 DNS安全增强 DNS去中央化

域名系统(domain name system, 简称DNS)作为互联网的主要根本举动步伐, 其紧张功能是供应域名解析做事.随着互联网的发展, DNS也被授予了其他的运用功能, 如DKMI(domain keys identified mail)标准[1]、负载均衡[2]、域名封锁[3]等方面.互联网的大多数运用都须要依赖DNS才能正常事情, 一旦DNS系统受到攻击, 全体互联网将会受到严重影响.

目前实际利用的DNS协议紧张遵照RFC 1034和RFC 1035规范, 为了填补DNS协议缺少信息校验的不敷, RFC 4034引入了基于PKI技能的DNSSEC增强方案.然而, DNS系统的安全威胁并未因此减弱.近年来的各种DNS安全事宜[4], 不仅对被攻击的组织和公司造成严重的经济丢失, 也给全体互联网的稳定性带来严重的影响.随着一些新型攻击方法的涌现, DNS的安全环境变得更加严厉, 例如:利用物联网设备对DNS系统发起DDoS(distributed denial-of-attack)攻击[5, 6]、利用DNS报文剖析用户的隐私信息[7]、利用DNS建立隧道攻击[8].

针对DNS的各种安全威胁, 截止至2017年12月, 有关DNS的RFC文档多达256篇[9].国内外学者针对DNS安全问题提出了许多新颖的思路.本文针对近10年来DNS安全威胁与防护干系研究事情进行了剖析和综述, 总结了DNS威胁的种类和缘故原由, 并侧重先容DNS在协议、系统实现、诊断监测、隐私保护、体系构造方面的安全增强方法和研究进展, 并结合区块链技能的不易修改、多方掩护、可溯源等特点, 列举利用区块链技能设计去中央的域名系统的干系研究, 并希望为未来的研究事情供应帮助和参考.

本文第1节先容DNS的安全现状.第2节对DNS的威胁进行分类, 总结归纳DNS系统薄弱性的根本缘故原由.第3节针对DNS系统薄弱性, 列举各种安全增强方案, 并进行比较剖析.第4节对DNS安全研究事情提出热点和展望.末了给出简要总结.

1 DNS安全现状

随着网络技能的不断发展, 攻击DNS的技能也变得更加丰富, 手段更加繁芜.美国Coleman Parkes公司调查了来自北美、亚太、欧洲共1 000个组织的DNS系统安全状况后创造[10], 在2017年有76%的组织受到了DNS攻击, 在这些攻击中, 恶意软件攻击占35%、DDoS攻击占32%、缓存投毒占23%、DNS隧道占22%、零日漏洞攻击占19%.超过90%的恶意软件利用DNS协议与恶意软件的命令和掌握(command and control, 简称C & C)中央保持联系, 以此获取攻击命令、下载软件更新、获取隐私信息.DDoS攻击也变得越来越繁芜, 攻击者利用广泛的技能手段, 从基本的方法(如:放大/转发、泛洪), 到涉及僵尸网络、连锁反应等高度繁芜的攻击, 这些攻击可能来自内部或外部DNS做事器.根据Arbor Network发布的调查报告[11]显示, 有84%的反射和放大攻击[12]采取DNS协议, 是所有调查协议中占比最高的.此外, 报告中还显示DNS的做事器是DDoS攻击的紧张目标, 有78%的DDoS攻击对DNS的运用层做事进行攻击.

攻击DNS有利可图, 商业利益驱动匆匆使攻击行为加剧.有攻击者通过攻击DNS做事器, 造成企业做事中断, 破坏企业信誉, 造成用户流失落.如2016年10月在Dyn域名做事供应商受到大规模DDoS攻击之后, Dyn公司失落去了8%的域名客户.DNS攻击还会造成关键数据透露和经济丢失.根据EfficientIP的调查报告, 在调查的1 000个公司和组织中, 有三分之一的公司因DNS攻击数据被盗, 这些数据中16%是用户敏感信息, 15%是知识产权信息.此外, DNS攻击每年会给受害公司造成200万美元的经济丢失.

DNS攻击技能越来越丰富, 但是与之应对的检测技能则比较匮乏.据Cisco的研究报告[13]显示, 攻击者通过恶意软件, 在24小时内可以掌握超过10万台物联网设备, 通过这些物联网设备可以发动大规模的DDoS攻击.由于这些恶意软件被存储在受害设备的内存中, 设备关机后就自动打消, 很难网络恶意程序的样本, 做事器软件的零日漏洞存在使检测难度增大, 有83%的公司没有及时安装安全补丁, 导致攻击效果进一步加剧.

2 安全威胁剖析2.1 DNS层级关系及漏洞剖析

DNS紧张由3部分组成, 分别是:(1)域名空间(domain name space)和资源记录(resource record), 包括树形构造的命名空间和与名称干系联的数据; (2)名字做事器(name server), 包含域树构造信息和设置信息的做事器程序; (3)解析器(resolver), 相应要求并从名称做事器获取查询结果.DNS常日供应两种域名解析办法, 分别是:递归式查询和迭代式查询.在常日情形下, 运用系统主机向本地域名做事器要求域名解析时, 采取递归查询.在递归查询模式下, 本地域名做事器直接向运用系统主机返回域名解析结果.当地域名做事器须要向根域名做事器要求域名解析做事时, 采取迭代查询.在迭代查询模式下, 本地域名做事器须要与多台域名做事器交互, 直至返回域名解析结果.DNS的基本构造和事情事理如图 1所示.

图 1 DNS体系构造

为了剖析DNS不同做事器层级和协议的安全问题, 本文对CVE漏洞信息库623条DNS干系漏洞进行比拟分类, 针对不同类型的DNS系统漏洞对攻击目标及攻击后果进行总结归纳, 统计结果见表 1

CVE表 1 CVE中DNS漏洞统计

2.2 DNS薄弱性分类

基于DNS漏洞和干系文献资料[14-18], 本文将DNS的薄弱性概括为协议薄弱性、系统实现薄弱性、体系构造薄弱性.

2.2.1 协议薄弱性

DNS协议在设计之初没有充分考虑网络安全问题, 采取UDP协议传输信息, 在传输的过程中, 数据未经由加密处理, 资源记录也不进行署名等防假造保护.因此DNS协议很随意马虎遭受缓存投毒、数据窃听、数据修改等恶意攻击.

对DNS记录缓冲区投毒是非常普遍的攻击办法[19].互联网中存在大量的开放式解析器, 为攻击者供应了更多的攻击目标, 干系实验表明, 有7%~9%的解析器随意马虎受到注入攻击.

DNS协议还存在隐私透露问题[20, 21].由于DNS查询时包含许多敏感信息, 在域名解析的过程中, 可能会透露用户身份和设备类型等个人隐私信息.有许多公司利用这一DNS毛病, 搜集用户信息, 通过剖析和分类后, 给用户发送干系广告[22].通过跟踪DNS流量剖析用户行为, 这种方法的准确率可达88%[23].这解释, 攻击者完备可以利用DNS查询流量盗取用户隐私.

利用DNS漏洞的攻击手段还有很多[24], 如:(1)中间人攻击(MITM), 由于DNS不供应数据的真实性和完全性校验, 解析器无法判断收到数据的真实性和完全性, 攻击者可以利用这个漏洞进行中间人攻击, 如数据包假造、事务ID欺骗(transaction ID spoofing); (2)缓存攻击, 利用缓存降落了访问韶光, 但是会导致数据同等性问题, 如攻击者将虚假信息注入到DNS缓存中; (3)分布式谢绝做事攻击(DDoS), 如对根做事器进行DDoS攻击, 给全局DNS解析带来严重影响.

2.2.2 系统实现薄弱性

DNS系统的薄弱性源于DNS系统的实现、构成和管理办法.互联网中大量开放式DNS做事器没有遵守最佳配置原则, 也没有进行必要的安全验证, 域名解析存在严重的安全隐患.DNS做事软件也存在大量的漏洞, 利用DNS做事软件的零日漏洞发起的攻击已是攻击DNS的主要手段.

大量的开放式第三方DNS做事器管理不规范是DNS系统薄弱性的缘故原由之一.DNS系统经由多年的发展, 系统越来越繁芜, 做事器数目也越来越弘大, 个中包含了许多开放的DNS做事器.除了熟知的Google DNS和Public DNS等开放式DNS做事器外, 仍有大量的由非政府组织和个人等第三方机构架设的开放式DNS做事器.但是这些开放式DNS做事器存在严重的安全隐患.在域名解析的过程中, 可能会涉及不同层级、地域的域名做事器和解析器, 但在数据传输的过程中没有建立安全链接, 数据的真实性和完全性也得不到保障.用户的个人信息和浏览记录会透露给这些开放式DNS做事器供应商.

DNS系统没有遵守最佳配置原则, 导致系统存在安全隐患.目前网络上开放式解析器的数目为10×106~32×106个[25], 解析器采取繁芜的解析策略, 如在树形构造中采取大型共享解析池.这些解析器可以分为3类:(1) “入口”做事器, 卖力吸收用户的解析要求; (2) “出口”做事器, 卖力与域名做事器交互, 返回解析结果; (3)中间人做事器, 卖力转发各种解析要求.个中, 后两类解析器对终端用户并不可见.但是这些开放式解析器存在严重的安全隐患, 个中只有19%的解析器能够返回精确的TTL[26].此外, 网络中存在大量用户无法访问的解析器, 这些解析器卖力缓存解析结果, 提高解析效率.但是这些由第三方机构管理的做事器, 在支配和配置管理方面不足规范, 存在安全隐患[27].

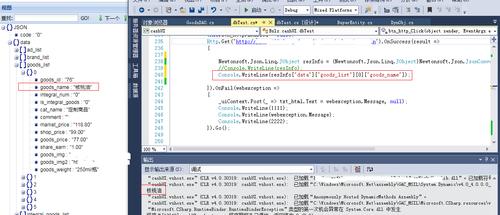

DNS实现软件存在漏洞也是系统薄弱性的紧张缘故原由.互联网系统协会(Internet Systems Consortium, 简称ISC)调查了DNS做事器分布情形[28], 个中, 利用数量最多的前5个做事器软件见表 2.从表 2可以创造, BIND和Microsoft做事器软件数量霸占了95%以上.漏洞信息库CVE表露[29], BIND软件漏洞高达102项, 涉及BIND 8、BIND 9和BIND 4.9等紧张版本, 漏洞紧张包括DoS、缓冲区溢出、权限漏洞等.Microsoft官网发布DNS做事器受到缓存嗅探攻击[30], 除了在配置上进行限定外, 没有好的修正办法.Bishop Fox公司创造Windows DNS客户端存在缓存区溢出漏洞[31], 在Win 8/Server 2012或者更高版本的打算机上, 可能会导致恶意DNS应答.攻击者利用这个漏洞在运用发送DNS要求时可以实行恶意代码.如果攻击者掌握了DNS做事器(如通过中间人攻击), 就可以访问被攻击者的系统.此外, Microsoft DNS做事器也受到DoS攻击[32]、缓冲区投毒攻击[33].

2.2.3 体系构造薄弱性

DNS体系构造的薄弱性在于DNS根做事器存在单点失落效的毛病, DNS根做事器的分布也存在严重的失落衡, 域名检索和掌握过于中央化.

DNS系统虽然采取分层构造设计, 但其核心还是由根做事器管理全体DNS系统.根做事器卖力掩护顶级域名(top level domain, 简称TLD)的位置信息, 所有缓存在没有命中的情形下也都是从根做事器开始查询.目前环球共有13台根做事器, 这13台根做事器中有10台位于美国、2台位于英国和瑞典、1台位于日本.随着互联网的发展, 各国都有在本国设立根做事器的期望, 以此加强互联网核心根本举动步伐的参与度, 并加强本地DNS做事器性能.2015年6月23日, 基于全新技能架构的环球下一代互联网(IPv6)根做事器测试和运营实验项目——“雪人操持”[34]发布, 该操持在原有13台根做事器的根本上, 在环球16个国家中再配置25台IPv6根做事器, 以期望实现环球互联网的多边共治, 但是这只是增加了根做事器的数量, 并没有从根本上办理DNS体系构造薄弱性问题.

根做事器作为全体DNS系统的核心, 如果发生单点故障, 全体系统将不能正常运行, 全体互联网也会受到严重影响.美国东部韶光2002年10月21日, 13台根做事器受到有史以来最严重规模也是最大的DDoS攻击, 超过常规30~40倍的数据量攻击使个中的9台根做事器瘫痪.2007年2月6日, DNS根做事器再次受到DDoS攻击, 攻击持续近8小时, 攻击源遍布环球.2012年2月, 著名的黑客组织Anonymous宣告将会对环球13个根做事器进行DDoS攻击, 通过让根做事器过载而使环球网络瘫痪.

在域名检索过程中, 本地DNS做事器没有缓存记录的域名信息都须要访问根做事器, 以此得到下一步域名做事器的要求地址.域名验证过程中, 支配DNSSEC协议的根做事器作为信赖锚, 存储顶级名称做事器的秘钥和署名记录, 为域名验证供应终极的威信认证.根做事器掌握域名的解析和验证掌握过于集中, 这是DNS体系构造薄弱性的根本缘故原由.

综合各种DNS安全威胁, 表 3总结了DNS干系威胁办法和详细攻击实例.

3 DNS安全增强

针对DNS安全威胁的根本缘故原由, 本节对近年来在协议、系统、检测监控、体系构造方面的增强方案进行了总结和剖析.

3.1 协议安全增强3.1.1 DNSSEC

为理解决DNS系统在数据传输过程中真实性和完全性保护问题, IETF(the Internet Engineering Task Force)提出了DNS安全增强方案DNSSEC[35].DNSSEC通过对资源记录进行署名, 用户在收到干系要求域名信息时也会收到该记录的署名, 用户可以根据署名来检测数据的真实性和完全性.DNSSEC在DNS的根本上, 增加了4种安全记录:(1) DNSKEY记录, 存储验证DNS数据的公钥; (2) RRSIG记录, 存储DNS资源记录的数字署名; (3) DS记录, 用于DNSKEY验证, 存储密钥标签, 加密算法和对应DNSKEY的择要信息; (4) NSEC记录, 存储和对应所有者相邻的下一记录, 用于否定存在验证.

虽然DNSSEC在理论上能够很好地办理虚假域名信息的问题, 但在其实际的支配过程中却没有达到很好的效果.虽然有89%的顶级域名支配了DNSSEC, 但是二级域名的支配率仅为3%, .com域名支配率只有0.5%[36]. DNSSEC配置繁琐, 每个域将自身的DS记录上传到父域并由父域署名, 然后再依次上传直至根做事器.客户端可以对每个DNSSEC署名的记录构建一条信赖链:根域署名顶级域, 顶级域署名二级域, 依次构建一条信赖链.然而, 仅有大约1%的.com、.net和.org域名支配了DNSSEC, 在这些支配了DNSSEC的域名中, 有超过30%的域名由于短缺DS记录造成配置缺点.

在支配了DNSSEC的客户端中, 仍有许多客户端涌现解析故障.有研究机构对50多万个客户端利用DNSSEC名字解析情形进行了大规模丈量, 丈量结果创造, 仅小部分的用户受到DNSSEC验证保护, DNSSEC支配会导致端到端解析失落败, 均匀每10台支配DNSSEC的客户端中, 有大约1台客户端无法访问域名[37].此外, DNSSEC难以办理不同域之间的互操作和信息引用问题[38].

DNSSEC利用公钥密码体系, 在加密过程中也会引入额外的开销.由于DNSSEC加密开销, 大量的DNS要求导致做事器频繁打算署名, 增加了做事器相应韶光, 大量的包含数字署名的报文也会霸占带宽资源[39].

3.1.2 DNSCurve

为DNS系统供应链路层安全保护, DNSCurve[40]通过椭圆曲线加密算法和密钥分发机制, 加密传输过程中所有的DNS数据包, 供应机密性和完全性保护.DNSCurve的事情过程如下:(1) DNSCurve做事器首先通过编码机制将公钥嵌入到NS资源记录(NS resource record)中, 客户端查找NS记录, 结合预定的编码机制, 找到对应的公钥; (2)客户端将DNSCurve的公钥和一次性随机数(nonce)一起放到密码箱中(cryptographic box), 并将这些进行编码后作为扩展DNSCurve的查询数据包; (3) DNSCurve名称做事器首先会校验客户真个要求数据包, 如果是精确的数据, 则将相应数据包通过密码箱进行加密, 作为扩展的相应数据包, 发送给客户端; 否则, DNSCurve做事器根据要求数据包的出错缘故原由发送给客户端, 客户端收到相应数据包后, 进行重新修正或丢弃.虽然DNSCurve在DNS协议的根本上供应传输过程中的机密性和完全性保护, 但是采取DNSCurve的递归解析器没有办法通有名称做事器关于相应的有效性, 因此名称做事器只能盲目信赖本地递归解析器.此外, DNSCurve须要对DNS协议进行修正, 导致DNSCurve的增量支配受到限定[41].

3.2 系统实现增强3.2.1 传输协议

当前DNS协议利用UDP协议传输数据, 信息没有进行真实性和完全性验证, 因此对DNS传输协议进行增强是提高DNS安全性的一种手段.T-DNS[42]利用TCP和TLS协议替代UDP传输DNS, 解析器与做事器首先须要建立TCP连接, 然后利用TLS协议对DNS的内容进行加密保护, 防止内容透露和恶意修改.T-DNS利用TCP连接的数量限定机制, 能够防止恶意做事器主动推送虚假应答信息, 同时利用TLS协议保护数据传输安全, 办理了数据透露[43]和恶意修改问题.这种办法的局限性是建立TCP连接的韶光开销会影响解析效率, T-DNS采取TCP和TLS协议, 与传统的DNS不兼容, 很难大范围支配.

3.2.2 查询机制

多个DNS做事器协同事情, 可以在单个做事器解析失落败时要求其他做事器, 提高系统的健壮性和可用性.多个DNS做事器的查询结果进行协商, 也会提高域名解析的真实性.

多个DNS做事器协同事情, 来完成域名解析过程, 是提高系统健壮性和可靠性的一种路子.CoDNS[44]系统采取局部和临近感知的设计思想来分发DNS要求, 并实现低延迟、低开销的名称解析.当本地DNS做事器失落效(丢包、过载或配置缺点)时, CoDNS自动地将要求重定向到康健的协同做事器, 有效地减少了延迟, 提高了查询做事的可靠性.虽然协同DNS提高了可靠性和性能, 但是系统的安全性也会降落, 单点失落效和故障会很随意马虎传播到全体系统.为理解决这个问题, ConfiDNS系统[45]利用多站点协定(multi-site agreement)和每个站点的查询历史, 来办理互助查询过程的毛病.

将多个DNS做事器软件查询结果进行比拟, 以降落DNS软件毛病或漏洞对查询结果准确性的影响. DR-DNS系统[46]可以同时运行多个不同的DNS做事器软件副本.用户首先将DNS要求发送给DR-DNS, DR-DNS将要求分发给不同的DNS软件副本, 各种DNS做事器软件将查询结果返回给DR-DNS.DR-DNS利用投票机制, 选择涌现次数最多的记录, 返回给客户端.这种设计的好处是在某种DNS软件漏洞攻击和软件毛病引起的解析缺点下, 仍旧能够对客户端做出精确相应.但是, 由于存在投票机制处理开销和不同DNS做事器的相应速率问题, DR-DNS的解析效率较低.

3.2.3 信息保密

当前DNS协议并未对传输的信息进行加密和署名, 域名查询结果的真实性和隐私性得不到保障, 存在查询结果被修改和隐私透露的风险[47].在现有DNS系统的根本上, 可通过改变DNS系统的组织构造和传输协议来提高解析结果的真实性, 保护用户隐私.

为了阻挡对顶级域名做事器的恶意攻击, OnionDNS[48]隐蔽顶级域名(TLD), 并引入了镜像做事器和.o域作为OnionDNS的顶级域, 镜像做事器通过Tor网络与根做事器管理的.o域同步更新.镜像做事器位于客户端与根做事器之间, 客户端首先通过开放的网络或者Tor网络将要求发送到镜像做事器, 然后镜像做事器首先查找缓存的.o域记录, 如果有缓存记录, 则返回查询结果.如果缓存记录过期或者没有缓存记录, 镜像做事器也不会向隐蔽的根做事器发起查询要求, 以防止攻击者将流量注入到Tor网络, 影响匿名化做事.镜像做事器通过周期性地从隐蔽的根做事器得到对应的.o域的更新记录, 并将结果返回给客户端.由于镜像做事器采取DNSSEC协议, 在与隐蔽的根做事器通信时, 真实性可以得到担保.通过这种办法, 以达到对匿名的根做事器供应安全保护的目的.为了防止恶意流量注入, 镜像做事器在缓存未命中时也不讯问根做事器, 而是周期性地更新资源记录, 从而导致解析效率降落.

为理解决第三方DNS解析器造成的隐私透露问题, 在传统的DNS解析器和DNS做事器中引入一个附加的做事器, 起到隐私保护的效果.作为一种传统DNS的替代方案, EncDNS[49]基于DNSCurve协议, 在标准的DNS中封装加密查询内容并在解析器(conventional resolver, 简称CR)与DNS做事器之间增设EncDNS做事器.CR向EncDNS做事器发送解析要求, EncDNS做事器得到解密后的域名信息, 向授权做事器发起查询, 然后将查询结果加密封装后, 通过CR返回给客户端.由于客户端发起的查询信息中, 查询内容被加密.CR不知道查询内容, CR将查询内容转发给EncDNS做事器后, EncDNS做事器解密得到查询内容, 但这条查询要求的IP地址是CR的地址信息, EncDNS并不知道详细的用户IP地址, 因此EncDNS和CR共同完成解析过程, 且不知道用户完全的要求内容, 达到了隐私保护的目的.EncDNS的局限性在于须要修正DNS协议来传输加密的查询信息, 不利于广泛支配.

3.3 检测监控

随着互联网的发展, 技能在不断进步, 攻击手段也在不断变革, 仅仅依赖协议的增强和系统的改变不一定能够抵御所有的攻击.因此, 在现有系统的根本上, 进行有效的监控诊断, 保护DNS系统的正常运行, 也是一种主要的安全增强保障.对DNS系统进行诊断监控不须要改变现有DNS实现办法, 具有良好的渐进支配能力, 同时能够有效监测各种攻击.检测监控的核心思想是对DNS的查询流量进行剖析和检测, 布局检测系统并利用如机器学习、信息熵等技能对检测结果进行学习和分类, 提高检测精度.本节根据检测流量的层级不同分为监测DNS用户端与递归做事器间流量以及检测DNS做事器间流量.

3.3.1 监测DNS用户端与递归做事器间流量

BotGAD[50, 51]通过剖析僵尸主机和掌握中央、DNS做事器以及其他主机间的流量, 以此检测僵尸网络. BotGAD将组活动映射为向量, 打算向量间的相似性, 判断组活动中的成员是否参与了恶意活动.映射方法是在每个韶光间隔中, 天生一组活动, 引入一个二元关系表, 表的横行表示每个韶光间隔, 表的纵列表示组成员的IP地址.如果某个韶光间隔内, 某个组成员的IP参与了活动, 则此韶光间隔和IP地址对应的数据为1, 否则为0, 将表的每个列信息提取出来, 这列向量就代表每个韶光间隔内各IP地址参与组活动的情形, 然后打算向量间的均匀相似度, 若超过了阈值, 则表明组活动参与了僵尸网络的组活动.

Seguio[52]利用用户端和ISP网络确当地DNS解析器的通信流量, 构建了一个机器-域名的二分图模型, 图中的每个节点代表主机和域, 边表示主机在不雅观察阶段查询了该域名.每个域节点附有注释, 包括IP地址、域活动(如第1次被查询的韶光).将与已知恶意节点有连接的节点被标记为恶意节点, 将属于域名白名单(如根据alexa.com)的域标记为良性域.对付个中无法标记的未知节点, 通过“谁查询了谁”的特色来分类, 如果一个恶意主机查询了一个未知域, 或一个未知主机查询了一个已知的恶意域, 则该节点有很大概率为恶意节点.

此外, 监测下层DNS流量还可以用来检测利用DNS流量掌握的僵尸网络和DNS隧道.对DNS流量特色利用聚类算法分类, 处于僵尸网络中的节点, 在同一类中彼此相似, 但与其他类中的节点有着明显的差异, 通过这种办法检测僵尸网络的存在[53].利用DNS查询流量中的韶光和空间分布关系与信息熵特色结合, 也是检测DNS流量掌握的僵尸网络的一种手段[54, 55].检测DNS隧道目前紧张采取DNS流量特色匹配、统计剖析流量剖析的检测技能[56].

3.3.2 监测DNS做事器间流量

根据从多个递归做事器上网络DNS的历史信息, Notos[57]系统利用网络特色、区域特色和黑名单证据特色, 来构建一个网络资源合法分配和操作的模型, 并利用这些模型为新的域名打算信誉分.如果信誉分过低, 则解释这个新的域名参与了恶意活动.

与Notos比较, EXPOSURE[58]不基于历史DNS流量, 而是检测实时的真实流量信息, 并定义了15种恶意域名行为特色, 并将这些特色分为基于韶光、DNS应答、TTL值、域名字面信息4类, 这些特色被存储到特色分类模块中.数据采集模块网络DNS数据, 特色分类模块将这些数据按照预先设定的15个恶意特色进行分类; 域名采集模块和数据采集模块同时运行, 然后用域名采集模块采集的已知造孽与合法域名对分类模块分类后的数据进行标记, 对付能够判断合法或造孽的域名, 则作为演习模块的输入进行演习, 分类器模块则根据演习模块的检测模型来判断未标记的数据是合法还是造孽.个中, 分类器模块利用J48决策树算法, 并运用信息熵的观点利用标记后的数据布局决策树.在本地递归做事器上进行DNS流量的检测方案的局限性在于须要在递归做事器上设置大量的数据采集器才能得到一个域的全局信息, 但是, 由于数据的隐私性和采集器支配缘故原由, 很难在实际中得到运用.

通过监控高层DNS流量来得到DNS域的全局视图, 以此来检测恶意域名, 基于这种思路的研究成果有Kopis[59].Kopis与Notos、EXPOSURE的明显差异是监控的层级不同, Notos和EXPOSURE监控的是递归做事器, 而Kopis监控的是顶级名字做事器和授权名字做事器, 并通过划分不同的时序监控DNS数据.Kopis有两种操作模式:演习模式和操作模式.演习模式中, 演习模块将已知的合法与造孽域名凑集KB在m天内的DNS数据作为输入, 天生特色向量凑集Vtrain, 每个KB中的域名对应Vtrain中的一个标签合法或造孽, 然后利用监督学习技能[60]布局一个DNS合法与造孽查询特色的统计分类模型S, 这些查询数据来自于DNS的上层流量.在操作模式中, 则运用分类模型S在某时序内为未知域名设定可信分数, 为了给出终极的分数, 模型S将司帐算m个连续时序内的均匀可信分数, 若低于预先设定的阈值θ, 则判断该域名造孽.Kopis的优点是可以独立配置, 不须要从其他网络共享数据, 从而不必考虑不同组织和区域信息共享的安全和隐私问题.Kopis的局限性在于对付生存韶光较短的域名, 如用DGA算法天生的域名, 检测效率很低.

为了检测ISP主干网中威胁用户安全的僵尸网络、钓鱼网站以及垃圾邮件等恶意活动, DAOS[61]实时检测流经主干网边界的DNS流量, 并从域名依赖性和利用位置两个方面来刻画DNS活动特色.个中, 依赖性从用户角度不雅观察域名的外在利用情形, 而位置则关注区域文件中记录的域名内部资源配置, 并分别利用有监督的机器学习算法进行检测, 然后通过加权均匀领悟两方面的检测结果, 及时、准确地识别恶意域名.

3.4 体系构造增强

DNS根做事器作为DNS系统的核心, 卖力DNS主目录的掩护和管理, 这种办法存在单点故障、易受攻击等毛病.为理解决DNS中央化问题, 有学者提出设计去中央化的DNS系统.DNS系统去中央后, 每个做事器节点都是平等的, 单点故障和DoS攻击造成的影响将会降落.DNS的解析过程不再受限于根做事器, 不会由于管理等成分对域名进行封锁, 也办理了根做事器支配数量有限的问题.

3.4.1 全分布式系统构造

随着P2P网络构造的涌现, 利用P2P网络的容错性和负载均衡等特点, 有学者提出了基于P2P网络的域名解析做事.采取P2P构造的域名系统, 节点间相互平等, 不会发生传统DNS做事器单点失落败的中央化问题.

建立全分布式DNS的一种方案是用分布式哈希表[62]技能布局一个去中央化的网络, 利用分布式哈希表容错和负载均衡的特性实现对现有DNS系统的改进, 如基于Chord[63]的DDNS[64]、基于Kademlia[65]的P- DONAS[66].DDNS在传统的DNS做事器上对资源记录进行查找, DNS记录的检索和存储通过分布式哈希表来完成.DDNS的特点是继续了DHash的容错和负载均衡等特性.在负载均衡方面, 利用同等性哈希来给每个阶段均匀分配秘钥, 在每个节点被检索的同时, 缓存查询路径, 这种查询方法的韶光繁芜度为O(logN).在鲁棒性方面, 随着做事器的加入和退出, 分布式哈希表自动转移数据, 以是这些数据总会存储在固天命量的做事器上.由于这些做事器以伪随机的办法进行选取, 只有所有的做事器同时瘫痪后, 数据才会发生丢失.P-DONAS将每个域名供应商(ISP)的站点作为接入节点AN(access node).这些AN卖力与客户端交互, 并且也卖力存储资源记录.常常被用户访问的AN被称为触发节点(triggering node), 当收到用户要求时, 触发节点首先查找自己的缓存记录, 如果没有找到就在P2P网络上进行查找, 如果仍没有找到, P-DONAS就会查询传统的DNS做事, 如果查询到结果, 则将结果返回给AN, AN将结果返回给客户端, 并在缓冲区进行缓存.如果在传统DNS做事器上仍未找到结果, 则返回记录不存在或超时结束查询.当P-DONAS系统内没有缓存记录时, 就查找传统DNS做事器, 因此, P- DONAS与传统的DNS做事器也是兼容的.

为了提高基于分布式哈希表域名系统的检索效率, 基于Beehive[67]主动缓存机制可以实现均匀查找韶光繁芜度为O(1), 并支持快速更新.CoDoNS[68]系统采取这种设计思想, 并可与传统的DNS系统兼容, 实现平滑过渡. CoDoNS由环球的分布式节点组成, 这些节点自组织形成一个P2P网络, 通过家点(home node)来缓存域名记录, 如果家节点失落效, 则其相邻节点就会成为家节点.CoDoNS采取与传统DNS一样的协议和传输形式, 客户端解析器不须要修正.CoDoNS将命名空间的管理从传统DNS等分离, 域名拥有者只需从域名供应商那里购买名字证书, 域名供应商就可以将他们加入到CoDoNS, 域名拥有者也不须要为域名供应专用的做事器.CoDoNS的查询解析过程很大略, 客户端向CoDoNS发送DNS查询要求, CoDoNS在家节点得到记录或在中间节点得到缓存记录, 向客户端发送应答信息.除此之外, 家节点会与传统的DNS做事器进行交互, 保持存储的记录是最新的, 并更新缓存信息.

基于P2P的DNS系统易受网络环境影响, 当网络颠簸时查询效率会降落.为理解决传统DNS的构造问题和基于P2P网络的效率问题, HDNS[69]将P2P与传统DNS系统结合, 提出一种稠浊构造DNS系统的方案.该系统分为两个部分:共有区(public zone), 节点用P2P网络组织; 内部区(internal zone), 节点用传统DNS的树形构造组织.所有的共有区中的节点被分配一个唯一标识符, 内部区树形构造中的根节点也分配一个唯一标识符, 并将根节点标识符与共有区的标识符进行映射.以这种办法, 每个内部区和共有区进行关联.鉴于效率和安全性能, 在公有区存储顶级域名和二级域名, 别的部分存储在内部区.查询时首先在共有区查询顶级域名和二级域名的标识符, 通过映射得到内部区的根节点的标识, 然后在该根节点下查找别的部分的记录, 终极将查询结果返回. HDNS由于采取稠浊构造, 安全性比传统DNS要高, 且查询速率比完备基于P2P网络的域名系统要快.虽然基于P2P网络的域名系统具有鲁棒性和负载均衡等优点, 但是基于P2P网络的域名系统同样存在如下的局限性.

● 最坏情形下的查询延迟则不能接管:P2P网络由于底层实现的不同有不同的处理延迟, 但是最坏情形下的查询延迟则不能接管, 如一条查询要求可能会在多个高延迟的网络上进行多次传播才被处理, 解析效率明显降落.

● 节点信息更新导致状态不一致:P2P网络许可任何节点修正数据.当一个节点修正完数据没有进行广播时就断开连接, 将导致网络节点状态不一致, 有些节点存储的还是过期的域名信息.

● 数据假造:P2P网络没有数据写入速率限定和接入掌握机制, 攻击者可以向全体P2P网络泛洪大量的垃圾数据, 也可以假造一些虚假的域名信息传播到全体网络.

3.4.2 基于区块链的域名构造

区块链是分布式数据存储、点对点传输、共识机制、加密算法等技能的新型运用模式.利用区块链去中央化、不可修改、可追溯、高可信和多方掩护的特点[70], 为设计去中央化DNS供应了新思路.

Namecoin[71]是基于Bitcoin[72]开拓的DNS系统, 在Bitcoin系统的根本上, 将区块链存储的交易信息更换为名称-数值映射数据.因此, Namecoin和Bitcoin有大多数共有的功能和机制, 但Namecoin是一个更加通用的名称——数值对解析系统, 而不是当前DNS系的替代.Namecoin通过利用不同的前缀来匹配其他类型的名称——数值对.如“d/”前缀被用在域名, “id/”前缀被用在注册身份.Namecoin利用虚拟.bit顶级域名, 但是这个域名没有被官方注册到当前的DNS系统中, Namecoin和DNS系统是隔离的, 如果不安装附加的解析软件, 则DNS系统不能解析.bit中的域名.

Namecoin底层由Bitcoin系统实现, 只是将存储信息由交易数据更换为名称-数值映射信息, 在扩展上存在局限性.为理解决Namecoin的扩展性问题, Blockstack[73]提出了将域名数据和掌握分层的方案, 域名记录存储在外部数据库中, 而底层掌握由区块链实现.Blockstack在区块链中仅仅保存少量的元数据(即数据哈希和状态转变), 并利用外部存储来存储实际大块数据.掌握平面定义了注册协议、可读名字信息、创建名字哈希绑定和秘钥绑定.数据平面卖力数据的存储和可用性担保.Blockstack由4层组成, 掌握平面中包含区块链层、虚拟链层, 数据平面中包含路由层和数据存储层.第1层的区块链层, 卖力存储区块链操作序列, 并供应操作写入顺序的共识.第2层是虚拟化层, 定义了新的操作, 但并不须要变动底层的区块链层, 只有Blockstack节点知道这些操作, 而底层的区块链节点并不知道.此外, Blockstack操作的接管和谢绝规则也定义在虚拟化层.第3层是路由层, Blockstack从实际的存储数据等分离出路由要求, 这避免了系统从一开始就采取任何特定的存储做事, 取而代之的是许可多个存储供应商共存, 包括商业云存储和P2P系统.如传统DNS利用区域文件(zone file)一样, Blockstack也利用区域文件来存储路由信息.第4层的存储层在最顶层, 它存储名称-数值对的实际数据.所有的数据被各自所有者的秘钥署名.用户不须要信赖存储层, 由于它们可以验证掌握平面中数据值的完全性.存储层有两种存储办法:可变存储和不可变存储, 这两种办法的差异在于数据的完全性验证方面, Blockstack支持这两种办法同时运行.此外, 仍有多种基于区块链技能的比特币衍生系统, 这些系统同样供应名字解析做事, 如基于ethereum的ens[74]、peername[75]、Emercoin的EMCDNS[76].基于区块链的域名系统也存在如下局限性.

● 与传统的DNS系统不兼容, 客户端浏览器必须安装插件才能访问域名系统, 因此基于区块链的域名系统很难大范围支配.

● Namecoin和Blockstack的底层实现都是Bitcoin.由于Bitcoin采取“one-CPU-one-vote”机制.如果某组织掌握了全体系统51%的算力, 即51%攻击, 将会对系统造成严重的安全隐患.虽然51%攻击是理论上的存在, 但是如果拥有25%的算力就可以威胁系统安全[77].

● 由于区块链存储所有历史信息, 全体系统会变得越来越弘大, 移动设备或个人电脑很难有足够的硬盘空间存下所有的记录信息.虽然有学者提出SNV(simple name verification)协议[78], 但是须要设置供应全部记录的做事器, 做事器与客户端之间的通信安全又是一个须要办理的问题.

3.4.3 基于根做事器同盟的系统构造

DNS系统的中央化解析蕴含着权利滥用的风险, 即一个顶级域可能被删除, 导致全体顶级域名下的子域名无法解析.为理解决DNS根做事器中央化问题, 应从构造和解析机制两方面进行改进.

在根做事器构造方面, 紧张采取以下技能将根做事器去中央化[79]:(1)递归根:在递归做事器上直接进行根区解析; (2)伪装根:将到根区查询勾引到镜像根做事解析; (3)开放根:建立一组独立运作的根做事器, 利用IANA的根区数据作为解析数据源; (4)环球根:通过增加根做事器数量, 采取任播技能, 将13个根做事器扩展到更大规模.这4种方案中根区数据依然来自IANA, 权利滥用剖析仍旧存在.

在解析机制方面, 采取域名对等扩散[80]的办法, 即让各个顶级域名所有者向其他国家顶级域名节制者报告顶级做事器的地址.域名对等扩散体系下的自主根和国际根做事器处于稠浊事情的状态, 自主根将目前根做事器的中央化问题转移到了顶级域名做事器, 但是, 如果.com一类的顶级域名做事器谢绝将威信信息转交给自主根, 那么自主根将会受到很大限定.

将根做事器权利弱化为多个子节点, DDNS系统[81]采取这种办法限定根做事器权利.DDNS基于Paxos[82]分布式同等性算法, 分级分区域管理域名.根区的事务要求要得到过半根节点的投票才能通过, 从而不依赖主根做事器.这种方案的实质是将根做事器的权限下放为各个子根, 通过投票机制决定事务要求, 但是这种设计的局限性是子根做事器会相互缔盟, 投票选举的结果受缔盟的掌握, 从而影响正常的事务要求.

3.5 小结

DNS的安全形势严厉, 为了应对各种DNS安全威胁, 本节从协议增强、系统增强、检测监控、去中央化的域名系统4个方面对当前DNS安全方案进行了总结.为了更加直不雅观地剖析并比拟各种增强方案的优点和局限性, 进行了比较剖析.表 4环绕客户端兼容性、协议向后兼容性、隐私性、抗DoS攻击、抵御缓存投毒攻击、延迟方面进行了归纳总结

4 未来研究方向

针对DNS的各种安全问题, 虽然呈现了大量的办理办法, 但是近年来的各种攻击事宜表明, DNS安全问题仍旧十分严厉.通过剖析创造, 现有的研究成果仍存在不敷, 未来的研究事情可以更多地关注以下几个方面.

4.1 去中央化DNS系统的研究

DNS系统之以是受到各种攻击, 与DNS树形构造、根做事器管理全体系统有主要关系.这种体系架构存在单点失落效问题, 而历史上有多次攻击根做事器的案例, 致使全体DNS做事瘫痪.因此, 设计一种去中央化的DNS系统是一项具有主要意义的研究课题[74-79, 82, 83].目前, 针对去中央化DNS设计紧张包含以下两个方向.

(1) 基于区块链技能.区块链技能的涌现为去中央化设计供应技能和框架, 利用区块链技能设计去中央化DNS系统也是一个新的研究思路.目前, 该办法面临的紧张寻衅包括:

● 高效的P2P网络设计, P2P网络面临的问题包括随意马虎受到网络颠簸的影响, 在网络颠簸剧烈的环境下, 查询效率将会大大降落; 数据假造和缺少接入掌握使一些虚假信息传播到P2P网络[84].设计一种高效、安全的P2P网络是一个基于区块链去中央化DNS设计的主要课题.

● 高效的共识算法设计.目前紧张的共识算法包括基于事情量证明、权柄证明的办法, 但是这些共识算法共识效率低, 共识过程中会涌现分叉, 并不适宜DNS数据的实时更新和掩护, 共识算法的设计须要结合DNS的运用处景设计, 共识效率高、共识过程担保中担保强同等性, 担保每个节点存储数据同等.

(2) 基于根做事器同盟的办法.这种方案的紧张研究思路是不同国家或不同的顶级做事器通过同盟的办法, 降落根做事器中央化掌握.这种办法面临的寻衅包括国家根同盟体系构造设计、根同盟系统的掌握、根同盟与主根做事器的同步问题.

4.2 开放式DNS做事器安全检测

虽然开放式做事器供应了各种便利, 如可以应答外部资源的DNS要求, 但是这些开放系统给网络的安全性和稳定性带来了极大的隐患.一些开放的做事器随意马虎被攻击者掌握, 履行放大攻击、投毒攻击等恶意行为.据调查创造, 在3 200万个开放式解析器中有2 800万存在严重的安全隐患.开放式会给攻击者进行DoS/DDoS、缓冲投毒、DNS ID挟制等攻击带来便利.现有的研究中很少有对这些开放式系统进行规范和研究, 如何识别和监控这些恶意的开放式做事器, 也是一个主要的研究课题.目前面临的紧张寻衅包括:

(1) 现有的大多数检测系统检测工具单一, 在实际运用中不能为检测某种恶意行为就配置一种检测系统, 因此有必要构建一种综合的检测系统, 能够有效地监测各种安全威胁.

(2) 当前无论是基于机器学习、信息熵, 还是统计剖析等理论方法, 都难以抵御分外类型的攻击, 如利用软件的零日漏洞发起的攻击.现有的检测系统检测效率还有待提高, 对付像DNS隧道、隐私透露等检测并不能在信息透露时得到及时创造, 因此新的检测系统也要知足及时性哀求.

4.3 防护方案增量支配

由于DNS系统的广泛运用, 有学者虽然提出了改进方案, 但与现有的DNS系统仍不足兼容, 也很难被大范围支配.DNSSEC虽然在1997年就已被提出, 但是目前仍未广泛支配, 截至2016年12月, 虽然DNSSEC在顶级域的支配率达到了89%, 但在二级域的支配率仅为3%[85].有很多新型的名字做事系统和架构均已提出, 但与当前DNS系统仍不足兼容, 因此, 这些研究成果很难被网络运营商和大型公司所采取.因此在设计防护方案的支配办法时, 应考虑防护方案要避免修正现有DNS协议.

4.4 云环境下的DNS安全检测与隐私保护

互联网根本举动步伐正迅速向私有/公共云稠浊模型转变.云做事正被广泛利用, 有93%的组织利用软件、根本举动步伐或平台作为做事工具.虽然云做事带来了很大的便利, 但是仍有42%的组织受到了直接来自DNS的云运用宕机攻击, 这种攻击工具包括共有云和私有云.在云环境下, DNS安全面临以下问题.

(1) 云环境下的DNS安全检测.目前DNS检测紧张针对ISP下DNS做事器之间的流量, 对付云环境中的DNS做事器的检测研究成果较少, 但是近年来, 云环境下的DNS安全十分严厉, 因此, 如何设计和检测云做事下DNS安全问题是一个可探索的方向.

(2) 云环境下基于DNS的隐私透露检测.云环境用户隐私数据透露十分严重[86], 如利用DNS隧道的办法进行隐私数据的传输和盗取.如何检测云环境下DNS数据隐私透露问题也非常值得关注.

5 总结

DNS作为互联网主要的根本举动步伐, 从早期的DNS协议安全增强, 到现在的体系构造改进, 其安全防护问题一贯是学术界和工业界所关心的问题.本文对DNS安全防护技能进行了全面的剖析和总结, 同时对未来可能的研究热点进行了先容, 为进一步研究供应参考.

致谢 感谢本文的匿名评阅专家对文章内容、分类方法的完善提出的许多培植性见地和建议, 同时对《软件学报》编辑老师的事情一并表示感谢

参考文献

[1]

Hansen T, Hallambaker P. DomainKeys identified mail (DKIM) service overview. Baker, 2009.

[2]

Tom L. Improving performance on the Internet. Communications of the ACM, 2009, 52(2): 44-51. http://d.old.wanfangdata.com.cn/OAPaper/oai_doaj-articles_0f9338a75ecc25fb17d6fa98e12af532

[3]

Levine J. DNS blacklists and whitelists. IETF RFC 5782, 2010. http://www.wanfangdata.com.cn/details/detail.do?_type=perio&id=5818ad4ee4a46919c2fd97aefcff786c

[4]

Almeida VAF, Doneda D, Abreu JDS. Cyberwarfare and digital governance. IEEE Internet Computing, 2017, 21(2): 68-71. [doi:10.1109/MIC.2017.23]

[5]

Chinese CN. https://www.computerworld.com/article/2484097/internet/major-ddos-attacks--cn-domain

[6]

Turkey DNS. https://blog.radware.com/security/2015/12/turkey-dns-servers-under-attack/

[7]

Bortzmeyer S. DNS privacy considerations. RFC 7626, 2015.

[8]

Framework POS. https://www.anomali.com/blog/three-month-frameworkpos-malware-campaign-nabs-43000-credits-cards-from-poi

[9]

Research RFC. https://www.rfc-editor.org/search/rfc_search_detail.php?title=DNS&pubstatus%5B%5D=Any&pub_date_type=any

[10]

UDNS threat survey 2017. 2017. http://www.efficientip.com/resources/white-paper-dns-security-survey-2017/

[11]

Anstee D, Bowen P, Chui CF, Sockrider G. In: Proc. of the 12th Worldwide Infrastructure Security Report. Arbor Network, 2017.

[12]

Marc K, Hupperich T, Rossow C, et al. Exit from Hell? Reducing the impact of amplification DDoS attacks. In: Proc. of the USENIX. USENIX Association, 2014. 111–125.

[13]

Cisco 2017 Midyear Cybersecurity Report. https://www.cisco.com/c/m/en_au/products/security/offers/cybersecurity-reports.html

[14]

Wang Y, Hu M, Li B, et al. Survey on domain name system security. Journal on Communications, 2007, 28(9): 91-103(in Chinese with English abstract). [doi:10.3321/j.issn:1000-436x.2007.09.015]

[15]

Hu N, Deng P, Yao S, et al. Issues and challenges of Internet DNS security. Chinese Journal of Network and Information Security, 2017, 3(3): 13-21(in Chinese with English abstract). http://d.old.wanfangdata.com.cn/Periodical/wlyxxaqxb201703002

[16]

Jiang J. Research on inconsistent and multiple dependence in the authorization mechanism of Internet domain name system[Ph.D. Thesis]. Tsinghua University, 2013 (in Chinese with English abstract).

[17]

Liu Q. The security of Internet domain name system in China. Modern Telecommunications Technology, 2010, 2010(4): 9-11(in Chinese with English abstract). [doi:10.3969/j.issn.1002-5316.2010.04.003]

[18]

Li J. Detection of DNS spoofing and cache poisoning attacks[MS. Thesis]. Chengdu: University of Electronic Science and Technology of China, 2015 (in Chinese with English abstract).

[19]

Schomp K, Callahan T, Rabinovich M, et al. Assessing DNS vulnerability to record injection. In: Proc. of the Int'l Conf. on Passive and Active Measurement. 2014. 214–223.

[20]

Mohaisen A. Evaluation of privacy for DNS private exchange. IETF Internet Draft, 2015-05.

[21]

Bortzmeyer S. DNS privacy considerations. IETF RFC 7626, 2015.

[22]

Rossebo J, Cadzow S, Sijben P, et al. A threat, vulnerability and risk assessment method and tool for Europe. In: Proc. of the Int'l Conf. on Availability, Reliability and Security. 2007. 925–933.

[23]

Banse C, Herrmann D, Federrath H. Tracking users on the Internet with behavioral patterns: Evaluation of its practical feasibility. In: Information Security and Privacy Research. Berlin, Heidelberg: Springer-Verlag, 2012. 235–248.

[24]

Ariyapperuma S, Mitchell CJ. Security vulnerabilities in DNS and DNSSEC. In: Proc. of the 2nd Int'l Conf. on Availability, Reliability and Security. 2007. 335–342.

[25]

Schomp K, Callahan T, Rabinovich M, et al. On measuring the client-side DNS infrastructure. In: Proc. of the Conf. on Internet Measurement. 2013. 77–90.

[26]

Callahan T, Allman M, Rabinovich M. On modern DNS behavior and properties. ACM SIGCOMM Computer Communication Review, 2013, 43(3): 7-15. [doi:10.1145/2500098.2500100]

[27]

Shulman H, Waidner M. Towards security of Internet naming infrastructure. In: Proc. of the Computer Security-ESORICS. 2015.

[28]

DNS Server Software Distribution. https://ftp.isc.org/www/survey/reports/2017/07/fpdns.txt

[29]

Bind security vulnerabilities. CVE-2019-6465, 2019.

[30]

Microsoft DNS server vulnerability. https://support.microsoft.com/en-us/help/2678371/microsoft-dns-server-vulnerability-to-dns-server-cache-snooping-attack

[31]

Learn more at National vulnerability database (NVD). CVE-2017-11779, 2017.

[32]

Microsoft Windows DNS server denial of service vulnerability. https://tools.cisco.com/security/center/viewAlert.x?alertId=53604

[33]

Microsoft Windows DNS server cache poisoning vulnerability. https://www.securityfocus.com/bid/30132/

[34]

Yeti DNS project. https://yeti-dns.org/

[35]

Ateniese G, Mangard S. A new approach to DNS security (DNSSEC). In: Proc. of the 8th ACM Conf. on Computer and Communications Security. 2001. 86–95.

[36]

Yang H, Osterweil E, Massey D, Lu SW, Zhang LX. Deploying cryptography in Internet-scale systems: A case study on DNSSEC. IEEE Trans. on Dependable and Secure Computing, 2011, 8: 656-669. [doi:10.1109/TDSC.2010.10]

[37]

Herzberg A, Shulman H. DNSSEC: Interoperability challenges and transition mechanisms. In: Proc. of the 7th Int'l Conf. on Availability, Reliability and Security. 2013. 398–405.

[38]

Herzberg A, Shulman H. DNSSEC: Security and availability challenges. In: Proc. of the Communications and Network Security. 2013. 365–366.

[39]

Lian W, Rescorla E, Shacham H, et al. Measuring the practical impact of DNSSEC deployment. In: Proc. of the USENIX Security. 2013. 573–588.

[40]

Dempsky M. DNSCurve: Link-level security for the domain name system. Internet Draft draft-dempsky-dnscurve-01, RFC, 2010.

[41]

Anagnostopoulos M, Kambourakis G, Konstantinou E, Gritzalis S. DNSSEC vs. DNSCurve: A side-by-side comparison. In: Proc. of the IGI Global. 2012. 201–220.

[42]

Zhu L, Hu Z, Heidemann J, et al. Connection-oriented DNS to improve privacy and security. In: Proc. of the ACM Conf. on SIGCOMM. 2015. 379–380.

[43]

Shulman H. Pretty bad privacy: Pitfalls of DNS encryption. In: Proc. of the Workshop on Privacy in the Electronic Society. 2014. 191–200.

[44]

Park K, Pai VS, Peterson L, et al. CoDNS: Improving DNS performance and reliability via cooperative lookups. In: Proc. of the 6th Symp. on Operating Systems Design and Implementation. San Francisco, 2004. 14.

[45]

Poole L, Pai VS. ConfiDNS: Leveraging scale and history to improve DNS security. In: Proc. of the 3rd Workshop on Real, Large Distributed Systems (WORLDS). 2006.

[46]

Khurshid A, Kiyak F, Caesar M. Improving robustness of DNS to software vulnerabilities. In: Proc. of the 27th Annual Computer Security Applications Conf. Orlando, 2011. 177–186.

[47]

Huang K, Kong N. Research on status of DNS privacy. Computer Engineering and Applications, 2018, 54(9): 28-36(in Chinese with English abstract). http://d.old.wanfangdata.com.cn/Periodical/jsjgcyyy201809005

[48]

Scaife N, Carter H, Traynor P. OnionDNS: A seizure-resistant top-level domain. In: Proc. of the Communications and Network Security. 2015. 379–387.

[49]

Herrmann D, Fuchs K, Lindemann J, et al. EncDNS: Alightweight privacy-preserving name resolution service. In: Proc. of the Computer Security-ESORICS 2014. 2014. 37–55.

[50]

Choi H, Lee H, Kim H. BotGAD: Detecting botnets by capturing group activities in network traffic. In: Proc. of the 4th Int'l ICST Conf. on Communication System Software and Middleware. ACM, 2009. 2.

[51]

Choi H, Lee H. Identifying botnets by capturing group activities in DNS traffic. Computer Networks, 2012, 56(1): 20-33. http://www.wanfangdata.com.cn/details/detail.do?_type=perio&id=d8b3290cd810318a4d4e9606dda2f3c5

[52]

Babak R, Perdisci R, Antonakakis M. Segugio: Efficient behavior-based tracking of malware-control domains in large ISP networks. In: Proc. of the Int'l Conf. on Dependable Systems and Networks. IEEE, 2015. 403–414.

[53]

Perdisci R, Corona I, Dagon D, Lee W. Detecting malicious flux service networks through passive analysis of recursive DNS traces. In: Proc. of the Annual Computer Security Applications Conf. (ACSAC 2009). IEEE, 2009. 311–320.

[54]

Huang SY, Mao CH, Lee H M. Fast-flux service network detection based on spatial snapshot mechanism for delay-free detection. In: Proc. of the 5th ACM Symp. on Information, Computer and Communications Security. 2010. 101–111.

[55]

Yadav S, Reddy AN. Winning with DNS failures: Strategies for faster botnet detection. In: Rajarajan M, Piper F, Wang H, Kesidis G, eds. Security and Privacy in Communication Networks. Berlin, Heidelberg: Springer-Verlag, 2012. 446–459.

[56]

Dong LP, Chen XY, Yang YJ, et al. Implementation and detection of network covert channel. Computer Science, 2015, 42(7): 216-244(in Chinese with English abstract). http://d.old.wanfangdata.com.cn/Periodical/jsjkx201507047

[57]

Antonakakis M, Perdisci R, Dagon D, et al. Building a dynamic reputation system for DNS. In: Proc. of the USENIX Security. 2010. 18–36.

[58]

Bilge L, Kirda E, Kruegel C, et al. EXPOSURE: Finding malicious domains using passive DNS analysis. In: Proc. of the Network and Distributed System Security Symp. (NDSS 2011). 2011.

[59]

Antonakakis M, Perdisci R, Lee W, et al. Detecting malware domains at the upper DNS hierarchy. In: Proc. of the 20th USENIX Conf. on Security. 2011. 21–27.

[60]

Bishop CM. Pattern Recognition and Machine Learning (Information Science and Statistics). New York: Springer-Verlag, 2006.

[61]

Zhang WW, Gong J, Liu SD, Hu XY. DNS surveillance on backbone. Ruan Jian Xue Bao/Journal of Software, 2017, 28(9): 2370-2387(in Chinese with English abstract). http://www.jos.org.cn/1000-9825/5186.htm [doi:10.13328/j.cnki.jos.005186]

[62]

Dabek F, Kaashoek MF, Karger D, Morris R, Stoica I. Wide-area cooperative storage with CFS. In: Proc. of the ACM Symp. on Operating Systems Principles (SOSP 2001). Chateau Lake Louise, 2001.

[63]

Stoica I, Morris R, Karger D, et al. Chord: A scalable peer-to-peer lookup service for Internet applications. IEEE/ACM Trans. on Networking, 2003, 11(1): 17-32. [doi:10.1109/TNET.2002.808407]

[64]

Cox R, Muthitacharoen A, Morris R. Serving DNS using a peer-to-peer lookup service. In: Proc. of the 1st Int'l Workshop on Peer-to-Peer Systems. Cambridge, 2002. 155–165.

[65]

Maymounkov P, Mazières D. Kademlia: A peer-to-peer information system based on the XOR metric. In: Proc. of the 1st Int'l Workshop on Peer-to-Peer Systems (IPTPS 2001). London: Springer-Verlag, 2002. 53–65.

[66]

Danielis P, Altmann V, Skodzik J, Wegner T, Koerner A, Timmermann D. P-DONAS: A P2P-based domain name system in access networks. ACM Trans. on Internet Technology, 2015, 15(3): 11. http://d.old.wanfangdata.com.cn/NSTLQK/NSTL_QKJJ0221032021/

[67]

Ramasubramanian V, Sirer EGU. Beehive: O(1) lookup performance for power-law query distributions in peer-to-peer overlays. In: Proc. of the 1st Conf. on Networked Systems Design and Implementation. San Francisco, 2004.

[68]

Ramasubramanian V, Sirer EGU. The design and implementation of a next generation name service for the Internet. In: Proc. of the 2004 Conf. on Applications, Technologies, Architectures, and Protocols for Computer Communications. 2004. 331–342.

[69]

Song Y, Koyanagi K. Study on a hybrid P2P based DNS. In: Proc. of the IEEE Int'l Conf. on Computer Science and Automation Engineering. Shanghai, 2011. 152–155.

[70]

Tsai WT, Yu L, Wang R, Liu N, Deng EY. Blockchain application development techniques. Ruan Jian Xue Bao/Journal of Software, 2017, 28(6): 1474-1487(in Chinese with English abstract). http://www.jos.org.cn/1000-9825/5232.htm [doi:10.13328/j.cnki.jos.005232]

[71]

Namecoin. https://Namecoin.info

[72]

Satoshi N. Bitcoin: A peer-to-peer electronic cash system. 2009.

[73]

Ali M, Nelson J, Shea R, et al. Blockstack: A global naming and storage system secured by block chains. In: Proc. of the 2016 USENIX Annual Technical Conf. (USENIX ATC 16). 2016. 181–194.

[74]

ENS. https://ens.domains/

[75]

PeerName. https://peername.com/

[76]

EMCDNS. https://emercoin.com/

[77]

Eyal I, Sirer EG. Majority is not enough: Bitcoin mining is vulnerable. In: Proc. of the Financial Cryptography. 2014.

[78]

Simplified name verification protocol. https://blockstack.org/

[79]

Zhang Y, Xia CD, Fang BX, et al. An autonomous open root resolution architecture for domain name system in the Internet. Journal of Cyber Security, 2017, 2(4) (in Chinese with English abstract).

[80]

Fang BX. Discussion on autonomous root domain name system based on national union from "Network Sovereignty". Information Security and Communications Privacy, 2014(12): 35-38(in Chinese with English abstract). [doi:10.3969/j.issn.1009-8054.2014.12.007]

[81]

Zhu GK, Jiang WB. A decentralized domain name system for the network. Cyberspace Security, 2017, 8(1): 14-18(in Chinese with English abstract). [doi:10.3969/j.issn.1674-9456.2017.01.004]

[82]

Lamport L. The part-time parliament. ACM Trans. on Computer Systems, 1998, 16(2): 133-169. http://d.old.wanfangdata.com.cn/OAPaper/oai_doaj-articles_4e2ca82a6e1956ef9865e7168243df67

[83]

Open resolver project. 2016. http://openresolverproject.org/

[84]

Lu ZH, Gao XH, Huang SJ, et al. Scalable and reliable live streaming service through coordinating CDN and P2P. In: Proc. of the Int'l Conf. on Parallel and Distributed Systems. IEEE, 2012. 581–588.

[85]

DNSSEC deployment report. http://rick.eng.br/dnssecstat/

[86]

Bhadauria R, Sanyal S. Survey on security issues in cloud computing and associated mitigation techniques. arXiv Preprint arXiv: 1204.0764, 2012.

[14]

王垚, 胡铭曾, 李斌, 等. 域名系统安全研究综述. 通信学报, 2007, 28(9): 91-103. [doi:10.3321/j.issn:1000-436x.2007.09.015]

[15]

胡宁, 邓文平, 姚苏. 互联网DNS安全研究现状与寻衅. 网络与信息安全学报, 2017, 3(3): 13-21. http://d.old.wanfangdata.com.cn/Periodical/wlyxxaqxb201703002

[16]

江健.互联网域名系统授权机制中不一致和多重依赖问题研究[博士学位论文].北京: 清华大学, 2013.

[17]

柳青. 我国互联网域名系统的安全问题. 当代电信科技, 2010, 2010(4): 9-11. [doi:10.3969/j.issn.1002-5316.2010.04.003]

[18]

李杰.DNS欺骗和缓存中毒攻击的检测[硕士学位论文].成都: 电子科技大学, 2015.

[47]

黄锴, 孔宁. DNS隐私问题现状的研究. 打算机工程与运用, 2018, 54(9): 28-36. http://d.old.wanfangdata.com.cn/Periodical/jsjgcyyy201809005

[56]

董丽鹏, 陈性元, 杨英杰, 等. 网络暗藏信道实现机制及检测技能研究. 打算机科学, 2015, 42(7): 216-244. http://d.old.wanfangdata.com.cn/Periodical/jsjkx201507047

[61]

张维维, 龚俭, 刘尚东, 胡晓艳. 面向主干网的DNS流量监测. 软件学报, 2017, 28(9): 2370-238. http://www.jos.org.cn/1000-9825/5186.htm [doi:10.13328/j.cnki.jos.005186]

[70]

蔡维德, 郁莲, 王荣, 刘娜, 邓恩艳. 基于区块链的运用系统开拓方法研究. 软件学报, 2017, 28(6): 1474-1487. http://www.jos.org.cn/1000-9825/5232.htm [doi:10.13328/j.cnki.jos.005232]

[79]

张宇, 夏重达, 方滨兴, 张宏莉.一个自主开放的互联网根域名解析体系.信息安全学报, 2017, 2(4): 57–69.

[80]

方滨兴. 从"国家网络主权"谈基于国家同盟的自治根域名解析体系. 信息安全与通信保密, 2014(12): 35-38. [doi:10.3969/j.issn.1009-8054.2014.12.007]

[81]

朱国库, 蒋文保. 一种去中央化的网络域名做事系统模型. 网络空间安全, 2017, 8(1): 14-18. [doi:10.3969/j.issn.1674-9456.2017.01.004]