最盛行的版本易受攻击

该插件用于轻松导入ThemeGrill主题演示内容、小工具和设置,使他们更轻松地快速自定义主题。该插件目前安装在近200000个WordPress网站上,而最盛行的版本最随意马虎受到攻击。

该漏洞存在于ThemeGrill Demo Importer插件从1.3.4到1.6.1的版本中。根据官方WordPress插件存储库的统计数据,最盛行的版本是1.4到1.6,占当前安装的98%以上。

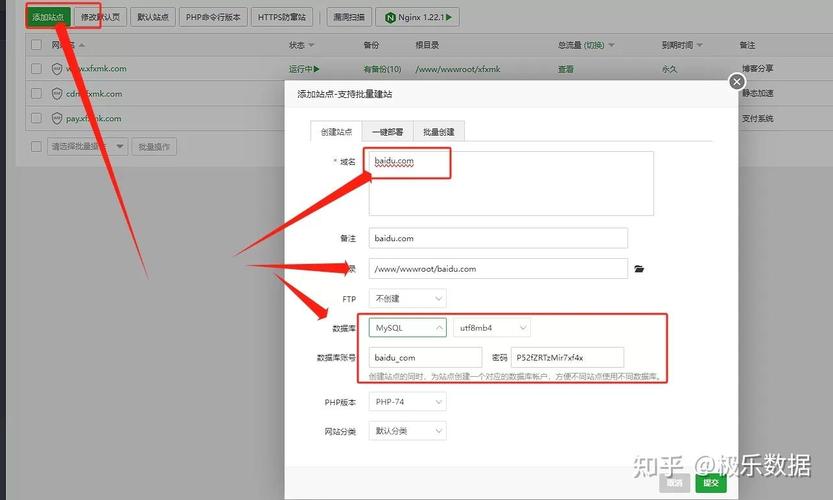

擦除传染网站的数据库须要ThemeGrill主题处于有效状态。由于安装了插件,这让犯罪分子有了攻击的可能。

WordPress安全公司WebARX的研究职员提醒,快速自动登录的管理员账户也有一个条件条件,目标数据库有用户“admin”的存在。WebARX网络安全公司紧张是供应漏洞检测和虚拟补丁软件,让网站避免第三方组件中的缺点影响。

一旦插件检测到已安装的ThemeGrill主题,并激活了它,它将加载文件/includes/class-demo-importer.php,该文件将reset_wizard_actions挂接到第44行的admin_init中。

研究职员阐明说,“ admin_init”的Hook在管理环境中运行,并且还可调用不须要经由身份验证的用户的“ /wp-admin/admin-ajax.php”。

缺少身份验证就使漏洞利用成为可能。如果数据库中存在“admin”用户,未经身份验证的攻击者可能会利用此帐户登录,并删除所有以已定义的数据库前缀开头的WordPress表。

一旦删除了所有表,它将利用默认设置和数据填充数据库,然后将“admin”用户的密码设置为其先前已知的密码。

WebARX研究职员于2月6日创造了该漏洞,并于同日将其报告给开拓职员。10天后,上周日,ThemeGrill发布了修复该漏洞的新版本。

在撰写本文时,修补后的插件下载数量约为23,000,这表明利用ThemeGrill Demo Importer的大量网站可能仍处于危险中。

1月中旬,针对WordPress Database Reset报告了两个漏洞,当利用这些漏洞时,都会产生和这次事宜同样的影响。WordPressDatabase Reset是一个专门为管理员供应的简便方法,可将管理员重置为默认值。

个中一个CVE-2020-7048许可未经身份验证的用户从任何数据库中重置表,而另一个CVE-2020-7047则是付与最小权限的账户管理员特权

参考来源:Bleepingcomputer,Sandra1432编译,转载自FreeBuf.COM