近期,安全研究职员创造了一种新型安卓木马,该木马通过仿冒某种WiFi软件的办法,在用户安装运行程序后,通过暴力破解路由器Web管理界面的用户名和密码,在成功后登录后,修正DNS到指定的地址,挟制流量。

木马“伪装者”

该木马的恶意样本特色为:『http://admin:admin@/|http://admin:123456』。在获取到恶意木马特色后,我们在Janus平台检索到以下四个运用样本。

『恶意运用样本』

这几个恶意样本伪装成“正常”运用的样子,看起来和官方运用也没什么不同。但是仔细不雅观察可以创造一些不同。

第一款恶意木马的运用名为“万能钥匙”,而官方运用的运用名为“WiFi万能钥匙”。除了运用名不同外,开拓者、包名、证书SHA1也不同,开拓者对包名也进行了仿冒。我们对该运用的开拓者、包名和证书SHA1进行了检索,结果仍是上面的三款运用。

『WiFi万能钥匙样本比拟』

第二款恶意木马的运用名为“百度一下”,而官方运用的运用名为“百度”,“手机百度”。这款运用仿冒的内容更加逼真,开拓者与官方运用的开拓者也一样,包名和证书是仿冒的。对包名、证书SHA1的检索结果仍旧只有这一个运用程序。

『手机百度样本比拟』

到这里,已经很明显可以看出这是仿冒运用了,接下来便是对这两款仿冒运用程序进行深度剖析及溯源剖析。

“万能钥匙”开启谁的大门

0x01 找到“万能钥匙”源头

“万能钥匙”的深度剖析结果显示,该程序内部涉及6个ip,29个域名。通过对域名的筛选,个中有一个“奇怪”的域名,“www.dochtm.com”。

在浏览器中打开URL,创造这个一个假造的“官网”,假造者命名该运用为“WiFi万能钥匙显密码版”。

『“官网”截图』

在该“官网”下载该运用,Chrome提示该运用“可能存在危险”,可想而知,Google已经知道这个运用程序可能存在恶意行为。

『Chrome下载提示信息』

所谓“官网”仍旧可以打开,运用未下线,而间隔该木马病毒被暴露已经有一段韶光了,这也解释仍旧有设备被传染,该恶意木马仍旧在肆意传播。

0x02 病毒何时起肆虐

有了“官网”,统统彷佛好玩了起来。

第一步,whois信息查询

whois信息查询,该域名从2013年10月31日就已经注册了。但是这些信息并不能看出该恶意程序是什么时候开始正式上线的。

『whois信息查询结果』

第二步,threatbook查询

在threatbook中进行域名查询,创造在2016年11月3号该apk已经被标记为可疑。

『threatbook信息查询结果』

恶意程序会修正DNS到以下几个ip地址:

101.200.147.153

112.33.13.11

120.76.249.59

在threatbook中搜索这几个关键ip地址,最早在2016年12月28日有标记“恶意程序”和“远控”,在2016年12月29日有用户标记ip为“恶意DNS做事器”

『ip标注信息』

第三步,快照信息查询

通过网站历史快照查询的办法,我们可以看到一些该网站运营以来的历史数据,该网站从14年末开始生动,但是从快照来看,到2016年10月1号才开始有“WiFi万能钥匙显密码版”的干系信息存在。

『网站历史生动信息』

『2016年10月1日网站快照页面』

这解释,至少从10月1号开始,这个网站已经开始传播其恶意程序供应下载了,但是这并不能精准的判断它的生存周期。可以大致判断,这个恶意运用程序从10月1号开始,到12月末,已经至少上线运行了3个月之久。

0x03 幕后黑手做了什么?

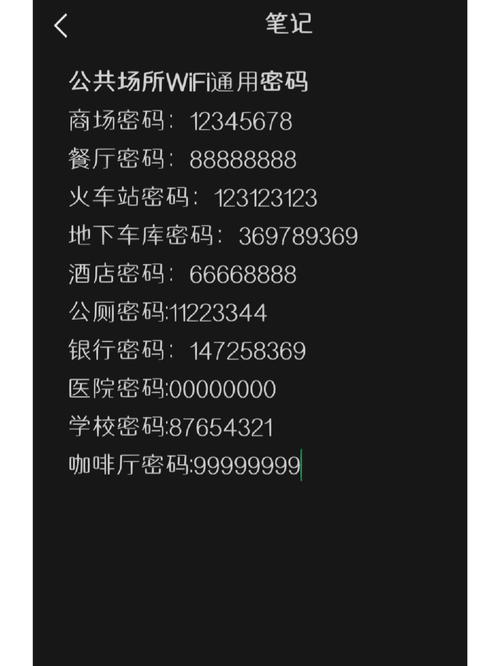

这个恶意程序会不断考试测验用常用的用户名、密码上岸路由器Web管理端。通过在Janus剖析平台搜索admin关键字,可以在第1426行看到所有进行考试测验的用户名和密码。

『程序代码剖析』

所有的用户名、密码关键字为:

http://admin:admin@\u7f51\u5173/|http://admin:123456@\u7f51\u5173/|http://admin:\u5bc6\u7801@\u7f51\u5173/|http://admin:12345678@\u7f51\u5173/|http://admin:123456789@\u7f51\u5173/|http://admin:1234567890@\u7f51\u5173/|http://admin:66668888@\u7f51\u5173/|http://admin:888888@\u7f51\u5173/|http://admin:88888888@\u7f51\u5173/|http://admin:666666@\u7f51\u5173/|http://admin:987654321@\u7f51\u5173/|http://admin:147258369@\u7f51\u5173/|http://admin:789456123@\u7f51\u5173/|http://admin:66666666@\u7f51\u5173/|http://admin:112233@\u7f51\u5173/|http://admin:111111@\u7f51\u5173/|http://admin:000000@\u7f51\u5173/|http://admin:5201314@\u7f51\u5173/|http://admin:789456123@\u7f51\u5173/|http://admin:123123@\u7f51\u5173/|http://admin:87654321@\u7f51\u5173/|http://admin:520520@\u7f51\u5173/|http://admin:123456789a@\u7f51\u5173/|http://admin:110110@\u7f51\u5173/|http://admin:110120@\u7f51\u5173/

这个Java文件的1439行定义了一个fixedm_897()的函数。从函数的代码可以看出,通过获取浏览器标题,并与其它字符串进行匹配。末了将用户名密码字符串以“@”拆分开。

『程序代码剖析』

并利用JavaScript代码获取页面的一些id和tagname,仿照点击登录,自动提交用户名和密码考试测验登录。

『程序代码剖析』

登录成功后,通过获取修正DNS的元素id,修正为101.200.147.153和8.8.8.8。

『程序代码剖析』

这个恶意程序的大体事情流程便是这个样子。在剖析完成这个文件后,考试测验着搜索了干系的域名,“www.dochtm.com”,结果创造程序在向下面这个链接发送系统的mac地址信息。

『程序发送mac地址代码』

在浏览器中打开这个链接,显示一片空缺。

『网页访问界面』

考试测验把后面的字符串删掉,访问“http://www.dochtm.com/user”,结果显示了该程序生命周期内的所有连接用户和激活用户数量。

『传染样本数量统计情形』

9月份:

『9月传染样本统计』

10月份:

『10月传染样本统计』

11月份:

『11月传染样本统计』

12月份:

『12月传染样本统计』

截止12月31号,已有1428个用户被木马成功传染。

有趣的是,在访问上面的链接时,Server为Microsoft-IIS/6.0,有两个X-Powered-By,这解释恶意程序开拓者故意隐蔽网站的一些信息。但是从链接的形式来看,更像是php的程序。

『网页header信息』

在原URL后加上index.php,仍旧可以访问。

『网页界面』

通过考试测验这个域名的ftp登录,创造这个账号并不是常用ftp端口21,而是22。这里也可以看出来,连接的目标主机是Windows系统。

『ftp连接返复书息』

也考试测验了telnet远程连接。。。但是并没有成功。。

0x04 究竟谁是幕后黑手?

这个恶意程序的开拓职员很有趣。在做了以上的考试测验后,我们又回去看了看反编译的安卓木马。

『木马程序src文件目录』

除了紧张木马关键代码,还有个e4a和umeng。

通过搜索创造,这个e4a是一个名为易安卓的中文可视化编程措辞,和易措辞仿佛有异曲同工之妙。

『e4a搜索结果』

友盟(umeng)是一个供应从根本设置搭建-开拓-运营做事的整合做事平台。想必开拓者利用友盟进行数据统计剖析。

程序的assets目录的图片并不是由ico组成的,而是由各种png、jpg文件拼凑而成的,再由坐标定位到指定的位置进行展示。这充分解释,这并不是一个重打包的仿冒运用程序,而是一个完完备全重新开拓的仿冒运用程序。

『assets目录文件』

当然,这个开拓者能够想着用图片拼接的办法仿冒运用也是脑洞很大的,还用了一些技能手段防止网站做事器信息透露。

“百度一下”,个人数据广而告之

这个恶意程序和“万能助手”的紧张功能是一样的,都是修正途由器的DNS信息。有点不一样的是,这个“百度一下”在获取到路由器的地区线路信息后,通过比拟,修正为不同线路的DNS做事器地址。详细的代码如下图所示:

『程序代码剖析』

当线路为联通时,修正DNS为“101.200.147.153”;当线路为移动时,修正DNS为“112.33.13.11”;当线路为电信时,修正DNS为“120.76.249.59”。

当用户利用该软件时,依旧可以正常用作搜索,但是流量被修正后的DNS挟制。

“中毒”了可怎么办?

如果不知道自己是否中招了,可以在路由器中查看DNS信息是否被修改为以下个中之一:

101.200.147.153

112.33.13.11

120.76.249.59

或者查看手机中运用程序的版本号信息,恶意程序的版本号信息与官办法式的版本号存在偏差,可以作为一个判断标准。

如果DNS已经被修正,或者运用程序版本号信息有误,建议卸载手机中的木马程序,修正途由器DNS信息即可。

一些安全小tip

如果在安装程序时不清楚程序的安全性,可以将程序上传到Janus平台,查看运用程序是否涉及敏感权限或者非常域名、IP等信息。