答:当文件上传时,如果做事真个脚本措辞没有对上传的文件进行检讨和过滤,那如果,渗透者直接上传恶意代码文件,那么就有可能直接掌握全体网站,或者说以此为跳板,直接拿下做事器,这便是文件上传漏洞。

现在还存在能直接上传的上传漏洞吗?

答:不能说绝对没有,但是肯定存在,只不过很少。以是一样平常的渗透测试中,都是找上传点,然后绕过上传限定,直接上传恶意脚本文件,进行掌握,拿下webshell。

那这篇上传漏洞事理剖析紧张讲什么?

答,拿webshell这个上传法,我这篇里是肯定不会记录的,网上关于这个的很多的,什么截断啊,解析啊,对理解析漏洞,这个我会开始讲这个漏洞时再总结的。本篇便是大略的上传,直接上传,掌握,毕竟这便是最原始的上传漏洞,我只是剖析漏洞事理。关于其它的,等我自己打网络攻防平台,打一些其他人在线的靶场的时候,就会涉及到这些,我会在打靶场的时候好好总结记录的。

对了还有最主要的!

!

!

what ?

答:不管你上传的什么恶意代码,条件是必须被做事器所认同为该环境下的措辞,才能实行,要不然,你一个asp的脚本环境,你上传一个PHP的恶意代码,你以为这个有用吗?当然实际的渗透测试中,肯定会涌现各种问题,这个就须要你自己去剖析去攻破了。

文件解析漏洞 :解析漏洞紧张说的是一些分外文件被iis、apache、nginx在某种情形下阐明成脚本文件格式的漏IIS5.x/6.0解析漏洞。- .htaccess 文件攻击 通过一个.htaccess 文件调用 php 的解析器去解析一个文件名中只要包含\"大众haha\公众这个字符串的 任意文件,以是无论文件名是什么样子,只要包含\"大众haha\"大众这个字符串,都可以被以 php 的方 式来解析,是不是相称邪恶,一个自定义的.htaccess 文件就可以以各种各样的办法去绕过很 多上传验证机制。

解析漏洞

攻击者利用上传漏洞时,常日会与Web容器的解析漏洞结合在一起。

以是我们先理解解析漏洞,才能更深入的理解上传漏洞

常见的Web容器有IIS、Apache、Tomcat、Nginx等,我们以IIS和Apache为例讲解。

IIS解析漏洞

IIS6.0在解析文件时有以下两个漏洞(微软不认为这是一个漏洞,以是并没有IIS6.0的补丁)

1)当建立.asa、.asp格式的文件夹时,其目录下的任何文件都将被当做asp脚本实行

2)当文件为.asp;1.jpg,IIS6.0同样会以ASP脚本来实行

Apache解析漏洞

在Apache 1.x和Apache 2.x中存在解析漏洞 ,Apache在解析文件时有一个原则:

当碰到不认识的扩展名时,将会从后向前解析,直到碰到认识的 扩展名,如果都不认识,则会暴露其源码。比如 1.php.rar.ss.aa 会被当做PHP脚本实行

常见的上传检测办法;

1.客户端javascript检测(常日为检测文件扩展名)

2.做事端MIME类型检测(检测Content-Type内容)

3.做事端目录路径检测(检测跟path干系的内容)

4.做事端文件扩展名检测(检测跟文件extension干系的内容)

5.做事端文件内容检测(检测内容是否合法或含有恶意代码)

客户端口岸侧绕过(javascript检测)

首先判断JS本地验证

常日可以根据它的验证警告弹框的速率可以判断,如果你的电脑运行比较快,那么我们可以用burp抓包,在点击提交的时候burp没有抓到包,就已经弹框。那么解释这个便是本地js验证。

绕过方法:

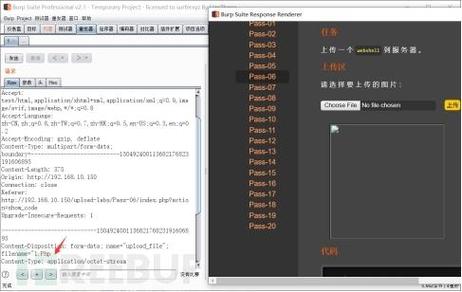

1.利用burp抓包改名

2.利用firebug直接删除掉本地验证的js代码

3.添加js验证的白名单,如将php的格式添加进去

MIME的浸染 : 使客户端软件,区分不同种类的数据,例如web浏览器便是通过MIME类型来判断文件是GIF图片,还是可打印的PostScript文件。

web做事器利用MIME来解释发送数据的种类, web客户端利用MIME来解释希望吸收到的数据种类。

Tomcat的安装目录\conf\web.xml 中就定义了大量MIME类型 ,你可也去看一下。

MIME的浸染 : 使客户端软件,区分不同种类的数据,例如web浏览器便是通过MIME类型来判断文件是GIF图片,还是可打印的PostScript文件。

web做事器利用MIME来解释发送数据的种类, web客户端利用MIME来解释希望吸收到的数据种类。

Tomcat的安装目录\conf\web.xml 中就定义了大量MIME类型 ,你可也去看一下。

绕过方法:

直策应用burp抓包,得到post上传数据后,将 Content-Type: text/plain改成 Content-Type: image/gif

就可以成功绕过。

1.客户端校验

一样平常都是在网页上写一段javascript脚本,校验上传文件的后缀名,有白名单形式也有黑名单形式。

判断办法:在浏览加载文件,但还未点击上传按钮时便弹出对话框,内容如:只许可上传.jpg/.jpeg/.png后缀名的文件,而此时并没有发送数据包。

2.做事端校验

2.1 content-type字段校验

这里以PHP代码为例,仿照web做事器真个校验代码

做事端检测绕过(文件扩展名检测)

- 黑名单检测

黑名单的安全性比白名单的安全性低很多,攻击手腕自然也比白名单多 一样平常有个专门的 blacklist 文件,里面会包含常见的危险脚本文件例如 fckeditor 2.4.3 或之前版本的黑名单

-

白名单检测

白名单相对来说比黑名单安全一些,但也不见得就绝对安全了

绕过黑名单:

1. 文件名大小写绕过

用像 AsP,pHp 之类的文件名绕过黑名单检测

2. 名单列表绕过

用黑名单里没有的名单进行攻击,比如黑名单里没有 asa 或 cer 之类

3. 分外文件名绕过

比如发送的 http 包里把文件名改成 test.asp. 或 test.asp_(下划线为空格),这种命名办法 在 windows 系统里是不被许可的,以是须要在 burp 之类里进行修正,然后绕过验证后,会 被 windows 系统自动去掉后面的点和空格,但要把稳 Unix/Linux 系统没有这个特性。

大概,xss跨站攻击会让你摸不着头脑,大概,sql注入会使你临阵脱逃,大概,木马与社工,入侵和远控又会在你激情沦丧、斗志全无的时候重新点燃你内心的火焰,不错,这便是此书的魔力。《网络黑白》书 某宝有售。