一、以下是一些防止SQL注入攻击的PHP编程实践:

1. 利用预处理语句(Prepared Statements)或参数化查询来实行SQL查询。这样可以将用户输入的数据与SQL语句分开,从而防止恶意代码的注入。利用PDO(PHP数据工具)或mysqli扩展来实行参数化查询。

示例代码:

```php

$pdo = new PDO("mysql:host=localhost;dbname=mydatabase", "username", "password");

$stmt = $pdo->prepare("SELECT FROM users WHERE username = :username AND password = :password");

$stmt->bindParam(':username', $username);

$stmt->bindParam(':password', $password);

$stmt->execute();

```

2. 对用户输入进行验证和过滤,确保只接管预期的数据类型和格式。可以利用过滤器函数(如`filter_var()`)或正则表达式来验证输入数据。

示例代码:

```php

$username = $_POST['username'];

if (preg_match("/^[a-zA-Z0-9_]+$/", $username)) {

// 合法的用户名

} else {

// 造孽的用户名

}

```

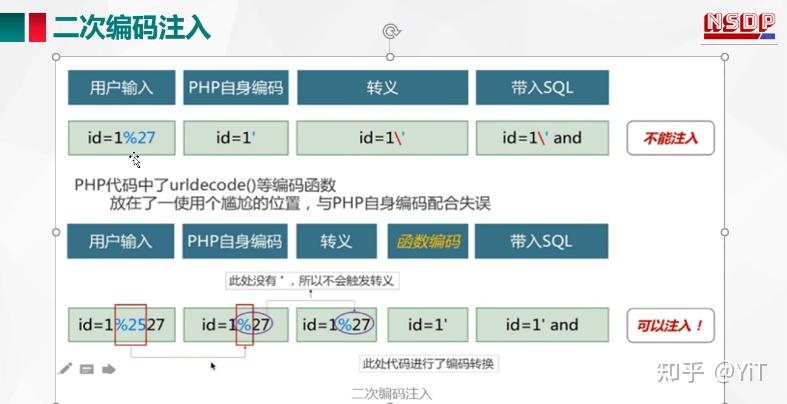

3. 对用户输入进行转义处理,确保分外字符不会被阐明为SQL代码。可以利用`mysqli_real_escape_string()`函数或PDO的预定义转义方法。

示例代码:

```php

$username = mysqli_real_escape_string($conn, $_POST['username']);

$password = mysqli_real_escape_string($conn, $_POST['password']);

```

4. 不要将敏感的数据库缺点信息直接返回给用户,以免透露数据库构造和其他敏感信息。可以将缺点信息记录到日志文件,并向用户显示一样平常性的缺点。

示例代码:

```php

try {

// 实行SQL查询

} catch (PDOException $e) {

// 记录缺点信息到日志文件

error_log($e->getMessage());

// 显示一样平常性缺点给用户

echo "发生了一个缺点,请稍后再试。";

}

```

5. 避免利用动态构建SQL查询语句的方法,如字符串拼接。这样随意马虎导致注入漏洞。该当利用参数化查询或查询构建器(如PDO的`prepare()`和`bindParam()`方法)来构建和实行SQL查询。

总之,防止SQL注入攻击的关键是精确验证、过滤和转义用户输入,并利用参数化查询或查询构建器来实行SQL查询。

二、以下是一些防止SQL注入攻击的java编程实践:

1. 利用预编译语句(Prepared Statements)或参数化查询来实行SQL查询。这样可以将用户输入的数据与SQL语句分开,从而防止恶意代码的注入。利用Java的JDBC API来实行参数化查询。

示例代码:

```java

String sql = "SELECT FROM users WHERE username = ? AND password = ?";

PreparedStatement stmt = connection.prepareStatement(sql);

stmt.setString(1, username);

stmt.setString(2, password);

ResultSet rs = stmt.executeQuery();

```

2. 对用户输入进行验证和过滤,确保只接管预期的数据类型和格式。可以利用正则表达式或其他验证方法来验证输入数据。

示例代码:

```java

String username = request.getParameter("username");

if (username.matches("[a-zA-Z0-9_]+")) {

// 合法的用户名

} else {

// 造孽的用户名

}

```

3. 利用参数化查询时,不要手动拼接SQL语句。避免利用字符串拼接来构建SQL查询,由于这随意马虎导致注入漏洞。始终利用参数化查询来处理用户输入。

4. 对用户输入进行转义处理,确保分外字符不会被阐明为SQL代码。可以利用JDBC的预定义转义方法来转义用户输入。

示例代码:

```java

String username = StringEscapeUtils.escapeSql(request.getParameter("username"));

String password = StringEscapeUtils.escapeSql(request.getParameter("password"));

```

请把稳,`StringEscapeUtils`是Apache Commons Lang库中的一个实用类,用于转义SQL字符串。

5. 不要将数据库缺点信息直接返回给用户,以免透露数据库构造和其他敏感信息。可以将缺点信息记录到日志文件,并向用户显示一样平常性的缺点。

示例代码:

```java

try {

// 实行SQL查询

} catch (SQLException e) {

// 记录缺点信息到日志文件

logger.error("SQL查询缺点: " + e.getMessage());

// 显示一样平常性缺点给用户

response.getWriter().println("发生了一个缺点,请稍后再试。");

}

```

实际运用中可能还须要根据详细情形进行更多的安全方法。