译者:testvul_001

预估稿费:170RMB

投稿办法:发送邮件至linwei#360.cn,或上岸网页版在线投稿

序言

CloudFlare是一家供应DNS做事(包括WAF、DDOS防护)的云安全供应商。如果配置得当的话,安全做事将很好地隐蔽网站的真实IP并发挥CloudFlare的安全过滤能力。在得不到做事器真实IP的情形下,攻击者很难直接对目标发起直接攻击。

然而当架构和DNS记录持续增长时,配置就会随之改变,这将是一个大问题。在本文中,我们将供应几个策略来毁坏CloudFlare的安全做事并创造云做事器的真实IP。同时我们也会先容一个工具-CFire-来帮助安全工程师创造它们自己云架构中的误配置。

CFIRE简介

CFire将利用多个技能来创造CloudFlare后面的真实IP,并且可以管理干系的数据。只管这个工具刚刚出身,我们以为它在我们自己的渗透测试中还是非常有用的,以是我们将把它先容给社区,希望它能帮助更多人,并且将来可以创造更多云供应商的误配置(如AWS Cloudfront)。

从Rhino Security Labs的github下载好CFire脚本后,我们须要实行一些安装步骤,首先是安装或者更新CrimeFlare数据库。

CFire的默认查询方法是查询本地的CrimeFlare sqlite3数据库。

利用Sublist3r模块作为搜索列举功能。

创造真实IP

现在有很多种大家已经知道的方法来创造CloudFlare后面的真实IP,这些方法有一个共同特色便是:都是利用误配置来创造IP的透露。

CloudFlare首先供应DNS做事,缓存资源提高网站的访问速率,同时供应安全做事。一旦做事启用,CloudFlare就会拦截恶意的流量。很多公司仅仅利用CloudFlare作为防DDOS的工具,在这种大略环境下是有效的,但是随着公司扩展和实现新的做事或技能,他们无意中打开了IP创造的大门。

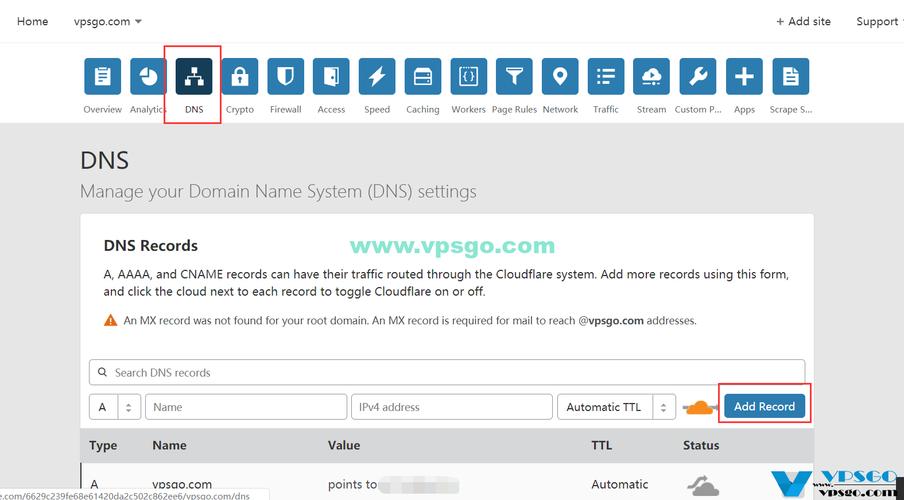

1、普通DNS记录误配置

探求真实IP的一个最常用技能是探求子域名,或者用于后台做事的域名。在一段韶光内,CloudFlare会自动配置会透露web做事器IP的子域名。很多用户都不知道这些DNS记录的存在,这个探求真实IP的方法存在了几年。目前CloudFlare已经修正了这个问题,以是这个方法只能用在一些老的设置中。

2、MX记录

所有的环境各有不同,有的客户喜好自己搭建邮件做事。根据RFC5321,MX记录是用于优先指定一个域名的邮件做事器的。

如果目标没有利用第三方的邮件做事,那么它的邮件做事器很可能和web做事器在同一个网络内。在这种情形下,创造真实IP就和实行DNS查询一样大略。

3、FTP/SCP

和MX记录类似,有很多组织须要将外部资源传输到内部做事器中。事实上,精确的方法是利用VPN来许可远程办公的员工安全的传输文件到内部网络上。不幸的是,很多老的架构里,会利用FTP/SCP做事传输文件,这样就大大增加了攻击者创造真实IP的几率。

4、WEBSOCK

只管最近CloudFlare已经开始供应WebSockets (WS)支持技能,但是很多客户还不知道这个技能或者来不及迁移他们的WS做事。WS可用于创造真实IP是由于WS在开始HTTP(S)握手后须要在客户端和做事端之间保持持续的链接。

2014年以前CloudFlare不供应WS技能支持,由于CloudFlare彷佛利用的是NGINX WEB做事器,而NGINX在2013年底才支持WS代理。当浏览一个网站的时候,我创造只管该站点的主站已经利用CloudFlare防护,但是它的WS做事器完备暴露明晰它的真实IP。

结果表明WS做事器所利用的IP同时也是主站利用的IP。

5、旧的DNS记录

CrimeFlare项目该当是最好的研究数据库之一。只管项目的主旨是创造做事背后的犯罪行为,但是攻击者也能用它来创造潜在的透露IP。CrimeFlare没有详细描述它是如何网络数据的,但是我们可以放心开拓者每周都会查询大量的域名、干系的域名做事器、IP地址以及SSL证书信息,末了把信息分组存进数据库。

目前CrimeFlare已经将成立来的数据开放,研究者们有机会利用这些数据对CloudFlare的用户趋势进行剖析。在开拓CFire项目的过程中,我们创建了一个SQLite3数据库和一个查询工具,如下例子:

6、SSRF漏洞

Server-Side Request Forgery (SSRF) 漏洞许可攻击者代理访问任意资源(常日是内部做事)。目前已经有很多关于SSRF的研究了,SSRF不仅可以用于探测运用所处的生产环境,同时也可以用于创造CloudFlare隐蔽的真实IP。

我们测试案例利用的是安装了有漏洞的Nelio AB Testing 4.5.8插件的Wordpress。紧张是为了仿照SSRF漏洞环境。

例子中的漏洞不须要身份验证,可以直接通过curl触发。这个漏洞存在于WP插件的/ajax/iesupport.php页面中。

这个漏洞的问题是没有有效的验证攻击者是否在试着访问敏感资源。由于短缺认证检讨,这里存在SSRF漏洞,我们可以用它访问任何站点。纵然这里禁止访问内部资源了,我们也可以用它访问我们自己搭建的做事器,这样我们就能得到隐蔽在CloudFlare后面的WEB做事器的真实IP 了。

总结

同样的,在Amazon Web Services S3 Buckets中,一个小的配置改变也会对安全方面造成大的影响。

1、CloudFlare是很有用的云安全工具,可以保护你的IP和你的资产。

2、CloudFlare在精确的配置下才会发挥浸染。

3、如果你从CloudFlare迁移到“direct IP” DNS做事商,IP仍旧会暴露。

4、子域名绕过CloudFlare常日会暴露所有的DNS记录。

CFire将会加快安全研究中探求真实IP过程中的最繁琐的步骤。我们开拓这个工具的目的是见告人们CloudFlare做的不错,但是我们须要做一些精确的配置来保护自己的资产。