本人也是一方良辰,对付此漏洞也剖析过,这个漏洞是nginx和fastCGI下触发的,由于phpFPM默认只解析php文件,如果用解析漏洞访问会返回Access denied,以是我是没测试过这个漏洞的。

本着以理服人的原则,本人还是对phpstudy进行了一下测试,结果自己的脸肿的都不敢摸了。。

phpstudy刚刚更新,nginx更新到了1.9.9,增加了php7的支持,由于win10兼容问题,我这里只能启用php5.5

当我用/.php访问时

我他么尿了。。

解析了,先不错愕,能跨目录吗?

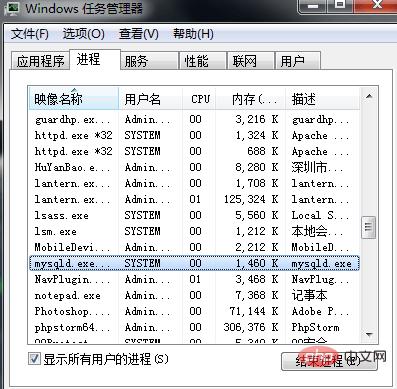

不错愕,跨目录怕啥,权限在这不是?

嗯?权限呢??

没错,是当前用户,所有目录畅行无阻

你可能会说,这有啥?别人能访问吗?

能,由于默认监听了所有IP

触发漏洞的条件也是默认开启的。

你可能疑问,这有啥?

我们设想一下,当你在咖啡厅,愉快的写着PHP,然后第二天,你的源码满天飞

这并不可怕,最恐怖的是,什么都没发生。

就犹如linux某编译器后门,多年后才被创造

为什么会发生?

1.默认监听了所有IP,内网都可以访问

2.触发漏洞的条件具备

3.fastCGI权限过高,导致硬盘访问无阻

你必须承认,在你写代码的时候不会过多考虑权限问题,乃至你会用一个update.php上传文件,这本身已经足够严重了。

SO?便捷的危险,繁芜的安全,是时候选一个了!

末了可能有人会说,我不是windows啊?

那我只能说,我尽力了,但我救不了你~