在应急相应过程中,对日志进行剖析既能还原攻击场景,又能创造网站可能存在的安全威胁。Nginx供应了一个非常灵巧的日志记录功能,可以使每个模块的配置拥有独立日志进行记录。

Nginx日志是由Nginx中间件产生的,有如下两种类型:

1、访问日志(Access.log)

记录每一次HTTP要求的访问状态。

2、缺点日志(Error.log)

记录Nginx处理HTTP要求的缺点状态以及Nginx本身做事的运行缺点状态。

1

Nginx日志配置

Nginx日志可以记录的内容包括:访问者IP 、访问韶光、要求办法、要求地址、协议版本、要求状态、要求页面大小、用户浏览器信息、代理地址等。

如果须要自定义访问日志的输出内容,可以在Nginx.conf文件中修正Log_format参数实现,如下图:

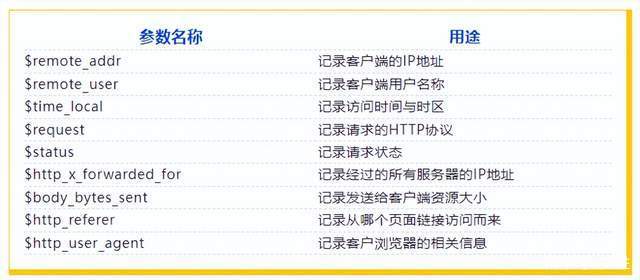

Log_format参数的常⽤变量,如下表:

2

剖析思路

日志剖析须要先确定入侵的韶光,再以韶光为线索排查这个期间内的可疑日志以还原全体入侵过程。

通过一个案例来解释,我们事先在测试环境中利用网站本身存在的漏洞植入后门。接下来,我们通过剖析Ngnix日志来还原漏洞利用过程。

1、确定入侵韶光

利用木马查杀工具创造系统在11:46、14:08、14:09三个韶光点创建了三个可疑文件:

2、剖析入侵期间产生的日志

提取Nginx日志进行排查,创造在11:05期间存在大量访问记录且状态码为403和404,判断可知该韶光内,系统可能遭受了目录扫描攻击:

根据URL的访问特色,可以判断在11:17到11:21期间,网站可能遭受了Think PHP远程代码实行攻击:

在11:31期间攻击者利用Think PHP远程代码实行漏洞在网站根目录下成功写入可疑文件shell.php:

在11:36期间,攻击者末了一次访问shell.php可疑文件,在11:47期间第一次访问shell1.php文件,由此判断可能在11:36期间末了一次访问shell.php文件期间上传了shell1.php文件:

在14:08期间攻击者利用Think PHP远程代码实行漏洞在网站根目录下成功写入可疑文件title.php:

在14:09期间攻击者利用Think PHP远程代码实行漏洞在网站根目录下成功写入了可疑文件foot.php:

通过对Nginx日志进行剖析,可以节制三个可疑文件植入的过程。在还原入侵场景的过程中,既找到了攻击者,又创造了网站存在的漏洞,便于后续对漏洞进行修复,进一步保障网站安全。

如需理解更加全面的日志剖析方法以及更多的网络安全技能,敬请关注美亚柏科企业网络安全能力培训(ECSC)课程。