适宜阅读的人群:产品经理及求职者

本文目录:

想象一个场景:一位许久不见的好兄弟,溘然在微信里面跟你说“兄弟,借我1万应急呗”,你会怎么反应?

我想大部分人立时的反应便是:是不是被盗号了?他是本人吗?

实际上这是我们日常生活中常见的通讯行为,系统间调用API和传输数据的过程无异于你和朋友间的微信沟通,所有处于开放环境的数据传输都是可以被截取,乃至被修改的。因而数据传输存在着极大的危险,以是必须加密。

加密核心办理两个问题:

你是本人吗?(署名验签)你传过来的信息是对的吗?(加密解密)二、API接口如何署名验签和加密解密?古代人写信通过邮差传信,路途迢遥,他们为了避免主要的内容被创造,决定用密文来写信,比如我想表达“八百斥候上北坡”,我写成800north,并且收件人也知道怎么阅读这份信息,纵然路上的人截取偷看了,也看不懂你们在说的什么意思。同时我在文末签上我的字迹,在盒子里放上我的信物(比如一片羽毛等等),这样收件人也就知道这份信是我寄出的了。

这被称为“对称性密码”,也便是加密的人用A办法加密,解密的人用A办法解密,有什么缺陷呢?

如果你常常传输,这就很随意马虎被创造了密码规律,比如我很快就知道你寄信都会带上一片羽毛,那我往后也可以搞一片羽毛来伪装你了。加上,如果我要给很多人寄信,我就要跟每个人见告我的加密办法,说不准有一个卧底就把你的加密办法出卖了。

由于互联网传输的对接方数量和频率非常高,显然搞个对称性密码是不屈安的。于是,基于对称性密码延伸出“非对称密码”的观点。

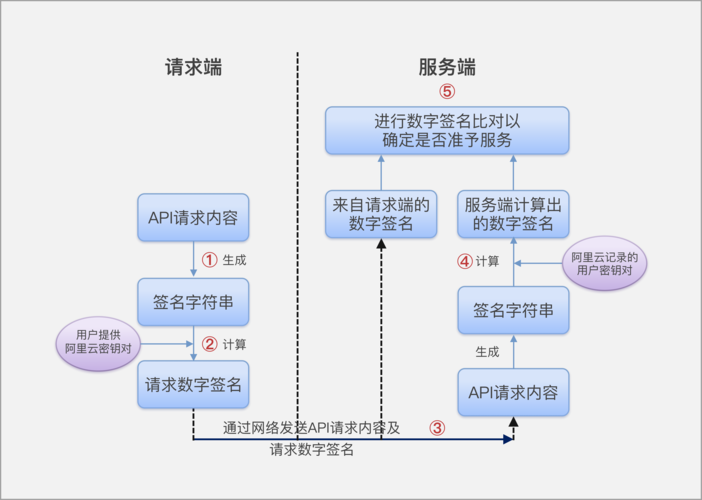

1. 公私钥——署名验签及加解密事理

普通的阐明:A要给B发信息,B先把一个箱子给A,A收到之后把信放进箱子,然后上锁,上锁了之后A自己也打不开,取不出来了,由于钥匙在B的手里,这样纵然路上被截取了,别人也打不开箱子看里面的信息,末了B就能安全地收到A发的信了,并且信息没有透露。

现在我们以一个单向的A发信息给B的场景进行深入理解公私钥事情事理。

发送者和吸收者都有2套加解密的方法,而且他们把个中一套加密方法a和解密方法b都公开(虚线标黑);这里提到的加解密,由于密码学过于深奥,无法阐明。大家需默认加密方法是不能反推出解密方法的,解密方法是不能反推出加密方法的。a加密就必须a解密,b加密就必须b解密;现在A须要向B发送一条信息,由于信息的内容很主要,他就用吸收者B的加密方法c进行加密,这样只有B自己的解密方法c才能解开,任何人获取了都解开不了,包括A自己也解不开;在A向B发送信息的同时,须要带上自己的署名,这个时候A用自己才知道的加密方法b进行加密,由于任何人都知道解密方法b,以是任何人都可以看到A的具名,也便是任何人都知道这条是A发出来的信息,但由于署名不是不能公开的信息,以是被解密了也没有关系。总结:

(1)署名会被任何人获取,但由于署名内容不涉及核心内容,被获取破解是OK的。

(2)主要内容只能吸收方解密,任何人获取了都无法解密。

(3)吸收者B只有验证署名者是A的信息,才会实行接下来的程序。阿猫阿狗发来的信息不予实行。

捣局者C可能的情形:

(1)他获取到这条信息是A发出的,但看不明白加密的内容。

(2)他可以也用接管者B的加密方法c向吸收者B发信息,但他无法伪装发送者A的署名,以是B不会接管C的要求。

(2)公私钥的非对称加密+session key对称加密

2. 公私钥的非对称加密+session key对称加密

上一小节阐明的公私钥加密是标准和安全的,但由于这类非对称加密对系统运算的需求比较大,在担保安全的条件下,还是只管即便希望提升程序相应的时效。以是目前主流运用的另一种加密办法是公私钥的非对称加密+session key对称加密。

当A向B发送信息的时候,不须要用到B的公私钥。A用自己的加密方法b加密署名和一条空信息,由于信息无关主要,被破解了也没紧要,B利用解密方法b验证了是A发来的信息。这个时候,吸收者B用发送者A的加密方法a,加密一个有时效的加密方法给A(相称于见告A,这2个小时,我们用这个暗号进行沟通),由于只有A有解密方法,以是别人获取了也不能知道session key是什么。A吸收到session key了往后,A用这种有时效的加密函数发送主要信息,署名仍用加密方法b加密,B用同样一个加密函数解密(实际上变成了对称加密,大家都用同样的办法加解密)2小时后,再重复第2步,更新加密方法。3. 总结(1)当B向A发出临时有效的加密方法之后,通讯的过程变为了对称加密;

(2)这类加密办法的核心是时效性,必须在短韶光内更新,否则固定的规律随意马虎被获取破解。

捣局者C可能的情形:

(1)他获取到B发出的session key的加密文件,无法破解session key是什么。由于解密方法在A手上;

(2)通过各种手段,C破解出session key的加解密方法,但由于时效已到,session key更新,C徒劳无功;

(3)C在时效内破解出session key,但无法伪装A的署名。

以上是2种常见的加解密办法,每个开放平台会在概述中最开始先容API调用的安全加解密方法,这是每个对接过程中必须的准备流程,如微信企业平台在概述中就已先容利用第2种方法(企业微信命名为access_token)进行加解密传输。

三、末了

以上便是API署名验签和加解密的基本事理,接下来我会连续更新API的要求办法等问题,同时以企业微信,微信开放平台等大型开放平台的业务阐明各平台支持的现有功能。

综上,水平有限,如有疏忽,敬请指出。

作者:便是爱睡觉;已任职电商和金融业行业的产品岗位3年韶光,目前业务以TO B业务为主,文章是用于记录自己在产品事情的思考和想法,希望有想法的小伙伴共同互换。

本文由 @便是爱睡觉 原创发布于大家都是产品经理。未经容许,禁止转载

题图来自Unsplash,基于CC0协议