CVE-2022-31625

CVE-2022-31626

2、漏洞等级CVE-2022-31625:PHP远程代码实行漏洞

高危

漏洞POC:公开

CVE-2022-31626:PHP远程代码实行漏洞高危

漏洞POC:公开

CVSSv3评分为9.8

3、漏洞影响

4、漏洞剖析CVE-2022-31625

在pg_query_params()中,由于数组没有被初始化,因此可以开释以前要求中的延迟值,终极可导致远程代码实行。

PHP_FUNCTION(pg_query_params)函数中,利用zval_try_get_string进行数据类型转换,如果数据类型转换缺点就会调用_php_pgsql_free_params开释掉的数组前部分值i,但由于缺点通报参数,通报了全体数组的大小值num_params,导致开释了全体数组,进而导致开释了之前要求的值。

CVE-2022-31626该漏洞在验证时会将mysql查询到的auth_data数据复制到内存数组p,申请p内存时,只申请了验证数据的buffer部分(长度为packet->auth_data_len)。而实际的auth_data是packet->auth_data_len+MYSQLND_HEADER_SIZE,以是导致复制时将大的数据复制到的小的空间发生了溢出。

5、修复建议

目前官方已发布修复版本,用户可升级至以下安全版本:

PHP 8.1.7

PHP 8.0.20

PHP 7.4.30

注:CVE-2022-31625影响的PHP 5.x官方已结束掩护,请用户升级到上述安全版本。

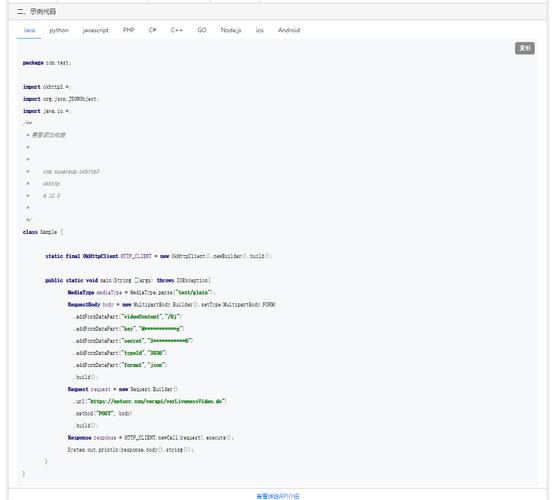

参考资料

[1]https://bugs.php.net/bug.php?id=81719

[2]https://bugs.php.net/bug.php?id=81720

6、产品支持

目前聚铭网络薄弱性扫描系统(CSV)已经支持该漏洞的检测,用户可以到官网https://www.juminfo.com/index.php?catid=51下载最新漏扫插件,来检测是否存在该漏洞。

申明

本安全公告仅用来描述可能存在的安全问题,不为此安全公告供应任何担保或承诺。由于传播、利用此安全公告所供应的信息而造成的任何直接或者间接的后果及丢失,均由利用者本人卖力,作者不为此承担当何任务。