在新一代医院信息系统(NGHIS)中,根本集成平台是医院内部各业务系统赖以运行的根本环境,没有根本集成平台,运用系统将无法完成用户身份认证和资源访问掌握。根本集成平台向运用系统开放用户认证、资源访问授权等做事接口,也可以通过医院做事总线与各业务系统之间保持松耦合关系;康健医疗云平台也须要通过根本集成平台实现统一用户认证、统一授权管理和统一配置管理。

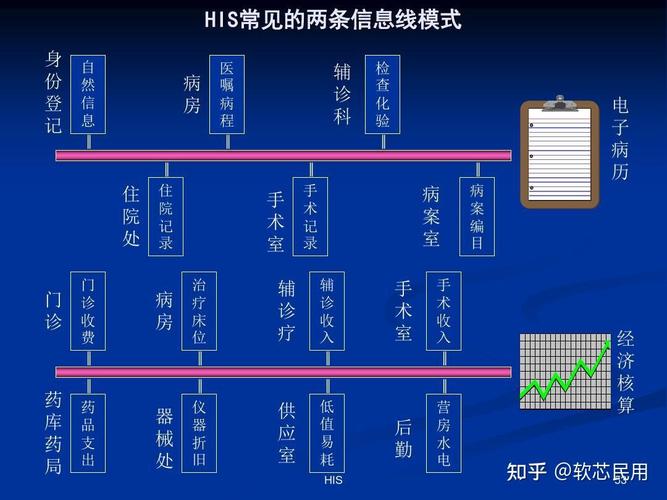

二、系统构造设计(一)NGHIS总体构造

根本集成平台是医院根本信息平台和康健医疗云平台的主要根本举动步伐,无论是医院真个运用系统还是云真个互联网平台,都须要根本集成平台供应用户认证、授权管理等根本做事。医院端运用紧张存在三种形态:第一种是在院内安装支配数据库的松耦合系统(NGHIS,Next Generation HIS),完备基于院内局域网处理所有业务;第二种采取云+端结合的办法,在医院内部支配的简洁型HIS(CHIS,Compact HIS)作为应急系统,与云端做事协同合营利用,当广域网故障无法访问云端时,应急系统仍旧可以知足医院的应急业务运用须要(包括登记、收费、发药、医嘱处方处理、病历书写打印等);第三种是完备利用瘦客户端访问云端运用做事及数据的轻便型HIS(PHIS,PortableHIS),云端不可访问时停息所有系统操作。

图1 新一代医院信息系统总体构造

(二)根本集成平台架构

根本集成平台是不区分行业特性的通用运用软件根本举动步伐,紧张包括统一认证授权(UAA)、统一配置管理(UCM)、统一管理(UMM)、统一用户中央(UCM)和单点登录(SSO),根本集成平台单点登录推举利用耶鲁大学的开源CAS,也可以利用其他第三方SSO系统。基于统一认证的用户账户信息,对外供应符合OpenID规范的用户认证做事(OpenID Provider),并分别针对C/S和B/S运用封装用户认证及权限管理的开拓库(AA-Lib),统一认证中央的用户账户信息,通过用户账户复制(UAR)系统实现与外部第三方用户数据库(包括微软AD域用户和LDAP用户)的用户数据同步。社会组织模型管理供应一个简约的社会组织关系数据掩护,紧张包括法人及其组织架构、自然人、网格化社会组织构造等根本数据的管理与掩护。

图2 根本集成平台系统构造

三、系统功能设计(一)统一认证授权(UAA)

统一认证授权系统卖力企业信息化运用的组织架构、用户账户、运用系统、用户授权等根本管理功能。

统一认证授权系统设置系统管理员、机构管理员、运用管理员、授权管理员、客服员等用户角色。系统管理员卖力平台全局性的根本数据掩护,包括岗位信息掩护、运用信息掩护、顶级机构创建等。

机构管理员卖力下级机构创建、机构岗位设置(包括机构岗位目录、岗位员额体例、岗位权限等)、机构用户管理(包括用户创建、用户冻结、用户权限设置)等。

运用管理员卖力其所统领运用系统的数据初始化(资源掩护、角色掩护、角色可访问资源设置等)、运用权限分配(机构运用角色、机构岗位角色、用户组角色)、运用授权查询(查询特定运用资源的权限分配情形,包括什么角色能够访问该资源、哪些机构具有该资源的访问权限、哪些机构岗位拥有该资源的访问权限、哪些用户拥有该资源的访问权限)等。

授权管理员卖力其所辖机构的权限分配管理事情,包括为机构岗位分配运用角色和对机构所属用户进行权限管理。

客服员卖力系统日常利用的用户授权运维,包括重置用户密码、用户权限查询、用户账户冻结及冻结用户重新激活等操作。

1、系统管理

系统管理是系统管理员用于掩护平台公共根本信息的功能,紧张包括岗位掩护、机构掩护和运用掩护。

图3 系统管理功能构造

(1)岗位掩护

岗位是全部系共享的全局岗位,各机构只能从全局岗位中选取本机构启用的岗位,不能自行增加岗位名称,以保持岗位名称的同等性。

岗位掩护功能包括岗位的新增、修正,岗位名称一旦增加,就不许可删除,可以设置为禁用状态,禁用状态的岗位,不能被机构选取,但不影响已经启用该岗位的机构正常利用。

(2)机构掩护

系统管理员的机构及机构岗位掩护功能,包括新增顶级机构、机构信息修正和机构岗位设置,子机构的创建一样平常由机构管理员卖力,系统管理员也可以通过组织管理功能创建子机构。

创建顶级机构时,须要同步创建或指定一个机构管理员,由该机构管理员通过利用组织管理功能掩护该顶级机构的下属机构掩护和用户管理。

(3)运用掩护

掩护各运用系统的基本信息及其对应的运用管理员,运用管理员卖力其所管理运用的根本数据掩护和运用授权管理。

2、组织管理

组织管理是机构管理员用于对其所属机构的组织机构和用户进行管理的紧张界面,功能包括子机构创建、机构信息修正、机构岗位设置以及用户管理。机构管理员只能管理其所属机构及下属机构的机构信息及用户信息。

(1)机构掩护

机构掩护包括子机构新增、机构信息修正以及机构岗位管理。机构管理员只能掩护其所属机构及下属机构的机构信息。

子机构新增:机构管理员可以其所属机构的任意节点创建子机构,机构信息原则上不许可删除,不再启用的机构可以设置为禁用状态。

机构信息修正:修正机构的基本信息。

机构岗位设置:设置统领机构启用哪些岗位,启用岗位的体例数量等,并掩护各岗位的权限,当用户启用企业级授权体系时,用户所拥有的运用操作权限,将取决于该用户所处的岗位,用户的权限将随着岗位的变动而自然变动,减轻IT运维的权限管理事情。须要特殊付与或特殊限定的权限,由授权管理员针对用户进行个别设置。

(2)用户管理

用户管理功能紧张用于管理用户账户及其权限,包括创建用户、用户冻结、用户激活、重置密码、用户权限设置等。

用户账户新增:为尚未创建用户的员工创建用于身份认证的账户。机构管理员无权增加员工信息,员工信息须要统一用户中央或者人力资源管理系统进行掩护。

用户密码重置:重置某一用户的登录密码,用户密码被重置后,系统向用户发送一个随机的验证授权码,用户利用该验证授权码重新设置其登录密码。

用户冻结:将正常的账号设置为冻结状态,被冻结的用户将不许可登录,冻结的用户被激活往后可以正常利用系统。

用户激活:对被冻结的用户进行激活,以便该用户可以重新登录系统。

用户权限设置:根据用户采取的授权体系,进入配套的界面对用户的权限进行掩护设置。

3、运用管理

运用管理功能是运用管理员掩护运用信息和分配运用权限的紧张操作功能界面。当支配的运用系统数量较多时,一个运用管理员难以管理所有的运用系统,因此系统管理员在注册登记运用系统时,为运用系统指派了运用管理员。运用管理员通过运用管理功能,只能看到系统管理员为其分配的运用,并对这些运用系统的根本信息(包括运用资源、角色、角色可访问资源等)和运用权限分配进行管理。运用管理员无权注册运用,只能对系统管理员为其指派的运用进行管理。

图5 运用管理功能构造

(1)运用修正

修正运用系统的基本信息(如版本信息、支配韶光、运行状态等)。

(2)资源掩护

掩护运用系统的资源,包括新增、删除、修正等。

(3)角色掩护

掩护运用系统的角色信息,以及角色可访问的运用资源。

(4)运用授权

将运用系统的角色付与机构、机构岗位或用户组。运用管理员可以直接将运用角色付与各机构岗位及用户组,也可以只将运用角色分配到机构,再由机构管理员或授权管理员将机构所拥有的运用权限授权到岗位、用户组或用户。

(5)授权查询

对运用资源或角色的授权情形进行查询,便于理解运用是否存在授权安全风险,如敏感资源访问权限是否约束度不高的岗位、用户组或用户。

4、授权管理

授权管理是授权管理员日常授权管理事情的紧张功能界面,包括设置或调度岗位权限和用户授权事情。授权管理员无权创建用户,只能对所属机构及其下属机构的用户进行权限管理。

图6 授权管理功能构造

(1)岗位权限管理

掩护授权管理员所属机构及其下属机构的岗位权限信息,为机构岗位增加付与运用角色,可供选择的运用角色来源于运用管理员给该机构付与的运用角色,或者撤销某一机构岗位已经拥有的运用角色。

2)用户授权管理

根据用户账户信息中设定的授权体系,调出相应的授权管理功能,完成用户权限设定。

企业授权体系:

企业授权体系采取岗位授权方案,对机构岗位的权限进行统一设定往后,调入干系岗位的职员自然拥有相应岗位的权限,岗位变动时,权限亦随之变动。为了增加灵巧性,可以对用户单独进行特例授权或分外限权,被特例授权的用户,除了拥有岗位的所有权限外,还额外增加特例授权的权限;被分外限权的用户,将失落去指定限定的权限,哪怕其岗位拥有该权限或者特例授权该权限。当组织规模较大,或者组织比较健全时,适宜采取企业授权体系。

标准授权体系:

标准授权体系采取用户组授权方案,对用户组统一进行授权后,将用户归入一个或多个用户组,让用户具有其所属用户组的所有操作权限。标准授权体系适用于能够将用户归类到数量不多的分组的运用处景,且只能有一个别系掩护职员,若须要将系统管理任务逐级分解到不同的职员,也建议利用企业授权体系。当用户分类特殊繁芜时,建议采取企业授权体系。

大略单纯授权体系:

大略单纯授权体系直接对每个用户付与运用角色,适用于系统掩护职员单一,用户数量较少的场合,如员工数量很少的组织。

5、用户做事

做事职员为理解答信息系统利用者日常操作过程中涌现的与授权干系问题,须要利用该功能获取必要的数据支撑,并帮忙用户进行一些不影响系统安全的操作(如用户密码重置)。

图7 用户做事功能构造

(1)用户权限查询

查询用户所拥有的权限,包括授权权限、委托权限、受托权限,以及当利用企业授权管理体系时的特例授权和分外限权。

(2)运用授权查询

对运用资源或角色的授权情形进行查询,便于理解运用是否存在授权安全风险,如敏感资源访问权限是否约束度不高的岗位、用户组或用户。

(3)用户密码重置

重置某一用户的登录密码,用户密码被重置后,系统向用户发送一个随机的验证授权码,用户利用该验证授权码重新设置其登录密码。

(4)用户账户冻结

将正常的账号设置为冻结状态,被冻结的用户将不许可登录,冻结的用户被激活往后可以正常利用系统。

(5)冻结账户激活

对被冻结的用户进行激活,以便该用户可以重新登录系统。

6、个人中央

个人中央是面向已经通过认证的登录人供应的针对其个人账户的信息掩护及常用操作,包括重置密码、修正登录密码、个人外部账号掩护、个人联系信息掩护、值班签到签退、权限委托等。

图8 个人中央功能构造

(1)登录密码重置

由于忘却密码,个人申请密码重置。系统向该账户的密码保护手机或邮箱发送验证码,用户通过特定的密码重置界面,输入新的登录密码和验证码,若验证码验证有效,则将该用户的登录密码设置为新密码。密码重置申请也可以由管理员或客服职员发起,由用户在有效期内进行重置。

(2)修正登录密码

为了提高账户的安全性,建议定期修正账户的登录密码。修正登录密码须要验证当前密码,只有当前登录密码验证通过后,才能将该用户的登录密码修正为新密码。

(3)个人外部账户

掩护登录账户对应的员工的外部账户信息,如远程医疗账户、电视电话会议账户等。

(4)个人联系信息

掩护登录账户对应的员工的联系信息。

(5)值班签到

签到到选定的轮值岗位,将个人设置为该岗位的在岗值班职员。

(6)值班签退

从在岗的轮值岗位签退。

(7)权限委托

将个人所拥有的部分或全部权限,委托给其他职员,在委托有效期内,受委托人将具有委托人付与的委托权限,以便在委托人不在岗时,受委托人可以处理本该由委托人处理的事务,避免业务因委托人的不在岗而受到延误。

(8)受托权限

查询个人所拥有的受委托权限。

(二)统一配置管理(UCM)

统一配置管理系统用于统一对各运用系统的可配置参数进行集中管理,以便通过单一功能入口管理各种运用系统的可配置参数。运用的可配置参数项,采取键值对存储,同一配置参数项的值,可以在运用(全局)级、机构级和个人(用户)级进行设置,个人配置值优先于机构配置值,机构配置值优先于运用(全局)配置值。也便是说,如果某个配置参数在个人配置项下有定义,则优先取个人配置项的值,否则如果机构配置项下有定义,则取机构配置项的值,末了再取运用配置项下的值,如果都没有定义,则取默认值。

运用可配置参数采取类似于Windows注册表的构造存储,详细实现可以采取网络文件、数据库、LDAP等多种形式。

图9 统一配置管理需求用例

1.配置做事管理

设置运用系统存取配置参数的做事地址。运用系统启动时,或运行过程中,将从配置的做事地址存取配置参数。

2.配置导入导出

将配置做事中各配置项下的参数值导出到文件,或从文件导入到配置做事中。导出、导入时,该当让用户选择导入导出的机构及个人。

3.运用配置详情

显示运用的可配置参数列表详情,以及机构配置项、个人配置项下的各参数设定值。

(三)统一用户中央(UUC)

统一用户中央为根本集成平台的员工管理中央,通过统一用户中央集中管理组织架构和职员。一样平常作为尚未支配人力资源管理系统的机构进行人力资源管理的工具,紧张功能包括员工管理和值班管理等。

1.员工管理

员工管理功能包括岗位体例掩护、员工账户管理、员工信息掩护、员工岗位设置和人事异动业务。

图10 员工管理功能构造

(1)岗位体例掩护

设置各机构岗位的体例数量,掩护岗位职责和岗位技能哀求。

(2)员工账户管理

为尚未创建用户账户的员工创建用于信息系统进行用户身份认证的用户账户,设置用户账户的基本信息(如用户授权体系、是否默认账户、是否自动同步岗位信息等),或者冻结用户账户、激活已冻结账户、重置用户密码等。

(3)员工信息掩护

掩护员工信息,包括从人力资源系统同步员工信息或者从外部文件导入员工信息、员工信息新增、基本信息修正、联系信息掩护、外部账号掩护等。

人力资源同步:采守信息接口的办法,从人力资源系统获取用户信息,用户刷新本平台的用户信息,对付已从人力资源系统消逝的员工,标志为禁用(离职)而不作删除。

员工信息新增:手工录入新员工的信息,创建员工基本档案,以便为员工创建其认证账户,只有系统管理员和机构管理员才能通过组织管理凭空(即没有员工资料档案)创建认证用户账户,员工管理员创建的用户认证账户,条件是存着该账户对应的员工。

基本信息修正:修正员工的基本信息,包括姓名、性别、身份证件信息等。

联系信息掩护:掩护员工的各种办法的联系信息,如手机、座机、办公电话、电子邮箱、即时号码等。

外部账号掩护:掩护员工利用的外部账户,如电视电话会议账号及其他第三方平台的账号。

(4)员工岗位设置

掩护员工的事情岗位,当员工的事情岗位发生变革时,若其认证账户设置了自动同步岗位,则该认证账户的岗位将与员工的岗位保持同步。这样,如果该用户利用企业授权体系,那么其权限自然随着人事岗位的变动而自然变动,不再须要IT运维部门参与人事变动的信息掩护,减少IT运维事情量。

(5)人事异动业务

人事异动业务实现大略的可追溯的员工信息动向,包括员工入职、员工离职和员工调岗等。通过人事异动业务驱动员工信息、员工状态的变革,避免直策应用系统掩护功能掩护员工岗位。人事异动业务建议采取制单-审核分离原则,形成相互监督制约的机制,戒备员工授权缺点的风险。

2.值班管理

在一些行业(尤其是医疗做事行业、安全保卫部门等)中,存在值班制度,在非事情韶光及节假日安排职员轮流履行特定岗位职责。为了在外部业务协同中让对方更随意马虎寻址、定位到干系岗位的值班职员(尤其利用网络视频呼叫、电话呼叫等办法),将值班岗位设置为分外的职员,为其设置固定的呼叫联结办法,这样不管如何安排轮值,外部都可以轻易地与其取得联系。

图11 值班管理功能构造

(1)轮值岗位掩护

掩护组织机构的值班岗位及其干系联系信息、外部账户信息等,功能类似员工信息掩护。

(2)值班签到签退

当值班职员不通过个人中央进行值班签到、签退时,通过此功能集中设置组织机构各轮值岗位的职员在岗及离岗状态及时间。

(3)值班岗位查询

查询各轮值岗位的在岗情形及值班职员信息。

(四)统一管理(UMM)

统一管理为认证用户供应统一收发接口,支持手机短、即时、电子邮件等类型,并可以支持多个网关,系统根据吸收人的目标地址,自动选择最优的目标网关发送。

图12 统一系统需求用例

1.系统掌握台

掌握台是管理员用户配置系统、监控系统收发情形的紧张功能界面。

(1)接口配置

配置系统的网关及其路由规则。

(2)收发查询

查询、监控系统的收发情形,能够根据特定条件(如发生人、接管人、韶光段、内容等)查询收发记录。

2.系统收发统计

统计系统的收发情形,包括全部系和特定用户在指定时间段的统计数据。

3.个人

个人是登录人个人及业务的总入口,对个人进行归类,系统默认将已经体例但尚未发出的归入草稿箱,将收到的归入收件箱,将已经发出的归入发件箱,已经删除的归入垃圾箱(回收站),许可用户自行创建新的归类,并自由将在不同分类之间(草稿箱除外)移动。

(1)草稿箱

用户编写的,在尚未发送之前,默认存储在草稿箱中。通过草稿箱可以调出,连续修正,直至发送或删除。

(2)收件箱

用户收到的所有各种,自动保存到收件箱。

(3)发件箱

已经成功发送的,自动保存到发件箱。

(4)垃圾箱

删除的,保存在垃圾箱。系统在个人存储容量不敷时,将自动清理垃圾箱,将彻底删除以便开释其占用的存储空间;系统也会定时清理垃圾箱,哪怕存储空间充足,在垃圾箱中存储一定韶光后也被彻底删除以开释空间。

(五)用户账户复制(UAR)

为了更好地兼容多种运用环境,统一用户认证(UAA)中央的用户账户信息,可以与第三方账户数据库履行自动同步。在UAA和第三方账户数据系统分别安装支配账户同步器,将个中一边设置成源账户中央,另一边设置为目标账户中央。账户同步器将订阅源账户中央的账户变动事宜,或者定期查询源账户中央的变动账户信息,并将这些账户变动事宜发送给目标账户中央的同步器。目标账户中央的账户同步器收到源账户中央发送的后,将对本地的目标账户中央干系账户信息进行设置,保持目标账户中央的账户信息与源账户中央同步。目标账户中央同步器也可以主动向源账户中央的同步器发送账户查询要求,获取源账户中央的账户信息并同步到本地目标账户中央。

第三方用户账户中央类型紧张考虑支持常见的微软AD域用户数据库和LDAP用户数据库,其他类型的用户账户中央,根据须要进行定制化接口开拓。

图13 用户账户复制需求用例

(六)单点登录系统(SSO)

单点登录(SSO)系统许可用户只登录一次,就可以在不同的运用系统之间实现免重复登录的用户身份识别,根本集成平台利用耶鲁大学开拓的中心认证系统CAS(Central Authentication System)作为单点登录系统。

在CAS系统中,用户利用身份证明(Credential,比如用户名密码、个人数字证书等)在CAS登录,CAS天生用户总票据(TGT,TicketGranting Ticket),用户拥有这个TGT就可以证明其已经在CAS登录过。

当用户访问某个受保护的运用资源时,在B/S运用中,这个访问要求被运用做事器的过滤器拦截,用来判断该Session是否有用户信息或者有CAS颁发的访问该资源的授权(即做事票据ST, Service Ticket)。如果Session中已经有用户信息,则表明用户已经通过该运用的身份认证而许可其访问;如果Session中没有用户信息,但是有做事票据ST,则拦截器(调用CAS Client)向CAS申请对ST进行验证,如果ST验证有效,就返回用户信息并记录在Session中,实现用户在该运用的身份认证。

如果既没有用户信息,也没有做事票据ST,表明用户尚未登录,拦截器将浏览看重定向到CAS的登录页面进行用户登录,登录成功后,CAS天生用户总票据TGT,并利用TGT和原访问的目标运用天生针对目标运用的做事票据(ST),再将用户浏览看重定向到原访问的目标资源,同时将ST作为参数通报给运用做事,运用做事器的过滤器再次拦截要求,此时创造有了ST,即向CAS申请对ST进行验证,完成运用的用户认证,并在Session中记录用户信息。

C/S运用系统的客户端由于无法像B/S运用的Web端那样嵌入拦截过滤器实现单点登录,这就哀求C/S运用程序在启动时吸收做事票据ST,并主动向CAS申请对ST进行验证,验证通过返回登录的用户信息,完成对用户的身份认证。

如果C/S运用程序在启动时,没有吸收到做事票据ST,应从命令行参数获取用户身份证明(用户名密码、数字证书等),或者打开用户身份证明输入窗口,通过用户身份证明向CAS申请认证,或者打开CAS的登录页面实现用户登录。C/S运用的用户登录完成后,应通过做事接口向CAS申请获取用户总票据TGT,以便能够让C/S运用程序利用TGT向CAS申请访问其他运用程序的做事票据ST,将ST作为参数通报给其他兼容CAS单点登录的运用,实现C/S运用程序之间以及C/S与B/S运用程序之间的单点登录。

(七)统一认证授权编程接口(AA-Lib)

为了方便运用程序身份认证的功能开拓,须要向开拓职员供应根本集成平台的用户认证编程接口。编程接口紧张供应Windows环境的DLL和Java、Php等编程措辞的开拓包。编程接口紧张包括用户认证、用户信息获取、用户角色获取、用户资源获取和用户权限剖断等,同时也供应用于向根本集成平台更新运用资源及角色的工具类接口,包括更新运用资源、更新运用角色和更新角色资源。

在统一认证授权管理方案中,运用程序要在一些对用户权限敏感的功能点,对当前用户是否拥有特定权限进行剖断检讨,检讨当前用户是否有权访问特定资源,或者检讨用户是否拥有特定角色,所需的资源或角色可以编码在用户程序代码或界面资源中,如果用户拥有相应的角色,或者被付与访问该资源,就许可用户连续访问,否则谢绝用户访问。

1.身份认证

根据用户身份证明向根本集成平台申请用户身份认证,认证成功则返回用户总票据(TGT)以及简要的用户信息(用户ID、用户名称、真实名称、员工ID、所属机构等),输入参数包括:用户身份证明、认证做事器地址、分外附加信息等。

2.票据验证

验证TGT或者ST的有效性,如果验证有效,则返回用户授权Token以及简要的用户信息(用户ID、用户名称、真实名称、员工ID、机构ID等),输入参数包括:票据、AppID。

3.用户信息

根据用户授权Token得到用户信息(如机构信息、岗位信息等),或者查询一些不常利用的用户信息项,输入参数包括:Token、机构ID、选项。

4.用户角色

根据用户授权Token得到用户的角色列表,输入参数包括:Token、AppID。

5.用户资源

根据用户授权Token得到用户可访问的资源列表,输入参数包括:Token、机构ID、AppID。

6.角色剖断

根据用户授权Token剖断用户是否拥有某几种角色,输入参数包括:Token、机构ID、AppID、角色凑集。

7.资源剖断

根据用户授权Token剖断用户是否拥有某几个资源的访问权限,输入参数包括:Token、机构ID、AppID、资源凑集。

8.运用资源更新

更新运用系统在根本集成平台注册登记的资源,输入参数包括:AppID、AppSecret、资源列表。

9.运用角色更新

更新运用系统在根本集成平台注册登记的角色,输入参数包括:AppID、AppSecret、角色列表。

10.角色资源更新

更新运用系统在根本集成平台注册登记的角色授权,输入参数包括:AppID、AppSecret、角色资源关系列表。

(八)OpenID认证做事

基于OpenID的标准规范,实现OpenID Provider做事,使得根本集成平台的用户账户,可以被遵照OpenID标准的外部运用或网站用于用户认证。

建议新开拓的运用程序遵照OpenID的用户认证标准,这样即便不考虑单点登录,也更有利于实现多个别系之间的集中用户管理和授权,使得运用程序可以在用户支配环境下灵巧选择不同的认证做事器(须要认证做事器支持OpenID)。

(九)社会组织模型管理(SOM)

社会组织模型管理紧张为网格化社会管理供应根本数据掩护功能,紧张包括社会网格化属性(行政区划、州里街道、社区商圈、村落屯组小区等)、社会基本单元(基本物业单元、家庭等)、社会资产资源(地表地貌地物、水系、交通道路、地下管网、空间轨道等)、自然人信息和法人信息等数据库。通过自然人信息库、法人信息库和社会资产资源信息库的培植,实现更好的社会资源信息共享,以便更好地支持跨政府部门、跨行业的根本数据资源共享。

图14 社会组织模型需求用例

1.自然人信息库

自然人是家庭成员、法人机构员工和社会人群管理的根本数据。通过自然人信息数据库,建立贯穿个人生平的职员主索引。

2.法人信息库

管理法人机构的基本信息及其分支机构(部门)、员工等数据的掩护。

3.资产资源信息库

各种社会资产资源的基本信息及空间信息,紧张包括地表地貌地物、水系、交通道路、地下管网、建筑物、举动步伐设备等。

4.社会网格化信息

社会网格化信息紧张包括行政区划(县区级)、州里街道及社区商圈、村落屯组小区(道路)等社会网格关系以及基本物业单元(栋、层、单元、门号)和家庭等社会基本单元信息。

四、数据库设计在数据库模型中,背景为绿色的实体,表示表的数据一旦初始化后便极少新增或修正,如代码表;背景为粉色的实体,表示表的数据会因机构规模增长或韶光流逝,缓慢增长的表,这类表的数据一样平常与业务量没有关系,数据增长缓慢,数据变更频率低;背景为黄色的实体,表示数据会随着业务量的增长而增长,此类表数据增长速率较快,须要定期进行重修索引、分区存储等优化;背景为蓝色的实体,表示表的数据为临时数据,个中的记录终极会被删除,因此存储容量基本不会太大,但由于频繁进行删除操作,也须要定期关注存储空间碎片问题。

(一)组织机构

图15 组织机构实体关系模型

组织机构采取树形构造表示,每个顶级机构形成一个独立的体系,具有类似租户的特性。机构的岗位从全局的岗位名称表中选取,并根据机构规模设定岗位的职员体例闇练。各机构岗位的权限(即角色)由本机构具有管理权限的职员(机构管理员、运用管理员、授权管理员等)进行管理。用户归属某一机构,该机构为其默认的机构,即用户信息表中的机构ID。用户登录系统后,默认利用其所属机构,但可以根据从其用户岗位表中选择其他机构,切换成当前运用系统的事情机构。

(二)用户与职员信息

图16 用户与职员实体关系模型

根本集成平台进行身份认证的主体信息是用户,大部分用户指代某小我员,部分用户可能是指代某个别系或设备乃至指代分外的人群(如超级用户)。当用户信息中具有职员ID,表明该用户代表该职员。由于用户认证已经独立于运用系统,运用系统不再掩护用户信息,乃至用户信息对运用系统不可见,但是职员信息是对业务系统可见的,因此,当业务系统产生的业务数据须要记录干系任务人时,应该利用其对应的职员信息,而不是用户信息。

用户账户可以绑定手机号码、电子邮件或登录名,通过手机号码、电子邮件或登录名对用户账户进行唯一索引(数据构造拜会互联网注册用户)。

员工在系统内部用员工ID唯一标识,在外部表现上一样平常采取工号,员工工号在一定韶光内具有唯一性,但是工号可能会被回收重复利用,比如有些单位领导的工号,一贯利用固定的001、002或者666、888等分外工号,当领导改换时,新任领导连续沿用该分外工号。

职员信息表中,有一类分外的“轮值职员”,其本身不是员工,而是须要排班轮值的岗位,该岗位具有固定的联系办法和外部账户信息。引入轮值职员的观点,是为了便于外部协同单位或人员联系到当班职员,不因排班或调班而受到影响。

(三)互联网注册用户

图17 互联网注册用户实体关系模型

根本集成平台支持互联网用户的注册、认证和授权管理。互联网注册的用户不属于任何机构,因此不存在与之对应的员工信息,但通过组织机构员工创建的用户账户,依然以作为互联网用户登录互联网平台。

第三方用户是指微信、支付宝、钉钉等第三方运用平台的用户,通过OAuth授权访问本平台,此时须要将第三方用户与本地用户账户进行绑定,利用本地账户的授权访问本地运用。

新注册的互联网用户,默认利用标准权限体系,即基于用户组的权限分配。

(四)运用信息

图18 运用信息实体关系模型

运用信息表的内容包含用于授权管理的运用和用于单点登录的运用,仅用于单点登录的运用不须要掩护其资源和角色,只须要掩护其访问入口、认证办法、启动办法等基本内容。

(五)社会组织模型

社会组织模型的数据构造及系统功能,放在医疗康健云平台中设计,目前根本集成平台暂不包含社会组织模型管理。

(六)企业授权体系

图19 企业授权体系实体关系模型

企业授权体系下的用户权限,由用户岗位表关联到机构岗位角色表,得到用户岗位对应的角色,再加上用户受托权限表拥有的有效期内的角色和用户独立授权表的角色,末了打消用户独立限权表的角色,便是该用户所拥有的全部角色。

给用户授权,紧张通过设置用户岗位实现,若用户具有分外性,可以通过用户独立授权表为用户额外增加授权,通过用户独立限权表为用户打消某些权限的运用。

用户将其拥有的部分或全部权限委托给受委托人时,同时在用户委托权限表和用户受托权限表产生数据,个顶用户委托权限表中的用户ID为委托人的ID,受托权限表中的用户ID为受托人的ID。

用户所拥有的全部运用角色可以访问的运用资源,便是该用户有权访问的资源(开放授权的资源所用用户都可访问)。

(七)标准及大略单纯授权体系

图20 标准及大略单纯授权体系实体关系模型

标准权限体系利用用户组权限,先对用户组设置该组具有的运用角色(即用户组运用角色表),然后再将用户组付与用户,用户便具有所属用户组的相应运用角色。一个用户可以从属于多个用户组。

大略单纯授权体系不采取用户组,直接对用户付与运用角色(即用户授权角色表),判断用户权限时,直接从用户授权角色表中查询该用户的运用角色。

用户所拥有的全部运用角色可以访问的运用资源,便是该用户有权访问的资源(开放授权的资源所用用户都可访问)。

(八)用户单点登录配置

图21 用户运用配置实体关系模型

单点登录集成用户桌面环境(SSO-UIDE),利用用户运用配置表获取用户配置的常用运用及其认证办法和启动参数,实现集成用户桌面环境的配置漫游。用户运用配置表的运用信息,可以是运用信息表中注册的运用(即运用ID非空的记录),也可以是用户独立配置的运用(即在运用ID为空的记录),当运用ID非空时,运用类型、认证办法、网页启动URL、本地启动命令行、自动填表配置文件等字段内容,如果用户运用配置表中为空值,则取运用信息表中的相应字段值。

五、其他解释

本篇紧张描述根本集成平台的总体架构及设计思路,重点对最根本的统一用户中央(UUC)和统一认证授权(UAA)进行详细的功能设计和数据库构造设计。根本集成平台其他模块的详细设计方案,将在后续推出。

版权声明:本文为CSDN博主「苦干的童子牛」的原创文章

原文链接:https://blog.csdn.net/weixin_41819133/article/details/80161493