该漏洞由安全顾问DefenseCode的研究职员创造,该功能可以检索Vimeo上托管的视频的预览图像。这样的视频可以添加到Magento的产品列表。

DefenseCode研究职员确定,如果图像URL指向不同的文件,例如PHP脚本,Magento将下载文件以验证它。如果文件不是图像,平台将返回“不许可的文件类型”缺点,但实际上不会将其从做事器中删除。

有权利利用此漏洞的攻击者可以通过首先欺骗Magento来下载.htaccess配置文件,从而不才载目录中实行PHP,然后下载恶意PHP文件本身,可以实现远程实行代码。

一旦在做事器上,PHP脚本可以作为后门,并可以通过将浏览器指向外部位置从外部访问。例如,攻击者可以利用它来浏览做事器目录,并从Magento的配置文件中读取数据库密码。这可以揭示存储在数据库中的客户信息,这对付客户来说是非常恐怖的。

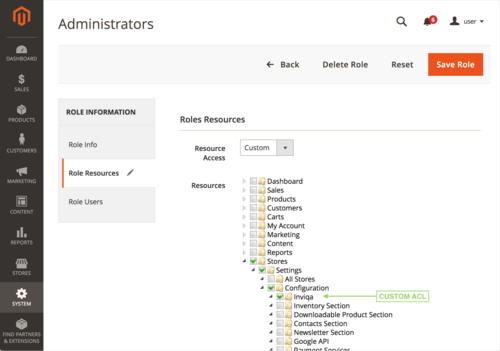

唯一的限定是,此漏洞无法直策应用,由于视频链接功能须要身份验证。这意味着攻击者须要访问目标网站上的帐户,但这可能是一个较低权限的用户,而不一定是管理员。

如果网站没有启用“添加秘密密钥URL”选项,也可以轻松战胜身份验证障碍。此选项旨在防止跨站点要求假造(CSRF)攻击,并默认启用。

CSRF是一种攻击技能,涉及逼迫用户浏览器在访问不同网站时在网站上实行未经授权的要求。

DefenseCode研究职员在一份咨询文章中说:“攻击可以在电子邮件或公共留言板中大略地构建为img src = ...,如果用户当前登录到Magento,它将自动触发任意文件上传。“攻击者还可以诱利用户利用社交登录来开展CSRF链接。”

这意味着,只要点击电子邮件中的链接或访问特制网页,在浏览器中启用Magento会话的用户可能会将其帐户暴露。

DefenseCode研究职员声称,他们已经在去年11月份向Magento开拓者报告了这些问题,但从那时起没有收到关于修补操持的信息。

Magento社区版(CE)的几个版本自11月份发布以来,最近的版本是周二的2.1.6。根据DefenseCode,所有Magento CE版本仍旧是薄弱的有缺陷的。

Magento在一封电子邮件的声明中说:“我们一贯在积极调查所报告问题的根本缘故原由,“我们将不才一个补丁版本中办理这个问题,并连续努力改进我们的程序。”

DefenseCode研究职员说:“强烈建议所有用户逼迫利用”添加秘密密钥到URL“,减轻CSRF攻击向量。“为防止通过任意文件上传远程实行代码,做事器应配置为不受影响目录中的.htaccess文件。

Magento目前被超过25万个在线零售商利用,成为黑客最有吸引力的攻击目标。去年,研究职员创造了数以千计的Magento网上商店遭到入侵和传染恶意代码,。