删除cookie后创造仍旧可以访问管理员干系信息包括密码、手机号码等:

浏览器直接访问,然后查看密码即可:

任意文件下载

后台存在日志查询功能点, 查看做事器日志时有下载功能:

点击下载并抓包:

将参数fileName的值删除重放后报错泄露了物理路径,个中fopen(../../../log/)预测是downFile.php文件中的源代码:

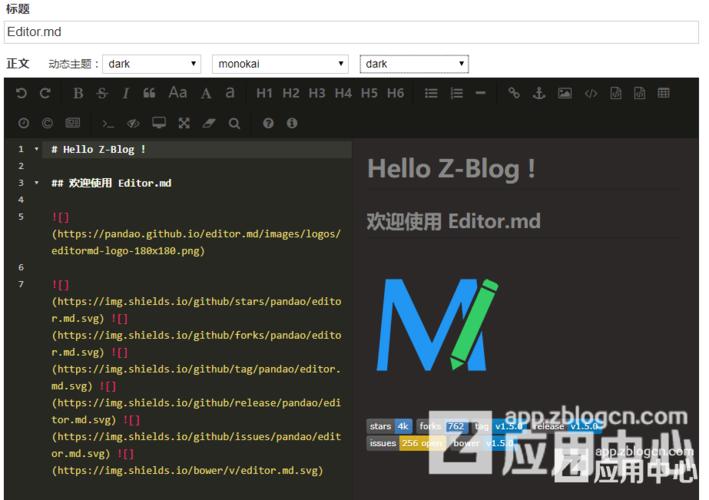

在参数fileName后拼接:../../../VAG/pag/web/html/serverLog/downFile.php,查看downFile.php源码。

定义了$file_dir的值为../../../log/,这里用户传入的值$file_name没有进行任何过滤,就直接拼接在变量$file_dir后面然后利用fopen函数打开拼接后的文件。

这里利用../可以直接下载任意文件:

任意文件读取

在测试做事器日志时,做事器返回的代码中含有参数showFile.php?fileName=。

这里布局数据包:

/serverLog/showFile.php?fileName= 可以直接查看目标源文件。

在测试过程中创造存在未授权访问,在浏览器中可以直接读取文件源代码:

未授权创建存储型XSS

创造在资源管理功能点存在未授权,可以创建存储型XSS,插入XSS平台地址:

当管理员访问资源管理功能点时:

XSS平台成功获取到系统管理员cookie。

任意用户密码修正

在后台管理测试修正密码功能点,这里原始密码随意输入,点击保存并抓包。

创造在/data/checkIsExist.php数据包中会对当前账户的原始密码进行校验,原始密码缺点返回1,密码精确返回0。

这里将做事器返回的数据包修正为0,进入下一个数据包,这里是对密码进行修正。

开释数据包后显示密码修正成功:

利用修正之后的密码去考试测验登录,可以成功登录到管理后台。

此时想到这个别系存在很多未授权操作,如果修正密码功能点也存在未授权,那么就可以直接重置系统任意用户的密码。

这里浏览器直接访问修正密码的URL,创造用户名为空:

这里按照之前的流程先走一遍,点击保存并抓包,创造name参数的值为空,这里修正为admin:

在修正做事器返回的数据包为0之后,再将参数name的值修正为admin:

开释数据包后,显示修正成功:

利用修正之后的密码去登录,成功登录到管理后台。

后来测试创造,不须要原始密码的验证也是可以的,直策应用修正密码的数据包来进行修正密码,即可将密码重置:

总结

将漏洞提交CNVD平台后,存储型XSS被驳回了,但是由于是未授权创建存储型XSS,再次提交终极审核通过了。末了以为挖掘漏洞的话还是要细心,并且资产搜集非常主要!