Nginx是一款轻量级的Web做事器/反向代理做事器及电子邮件(IMAP/POP3)代理做事器,在BSD-like 协议下发行。

其特点是霸占内存少,并发能力强,事实上nginx的并发能力在同类型的网页做事器中表现较好,中国大陆利用nginx网站用户有:百度、京东、新浪、网易、腾讯、淘宝等。

这里我用的小皮代替,就不一步步安装了

Nginx渗透为了感谢广大读者伙伴的支持,准备了以下福利给到大家:【一>所有资源关注我,私信回答“资料”获取<一】1、200多本网络安全系列电子书(该有的都有了)2、全套工具包(最全中文版,想用哪个用哪个)3、100份src源码技能文档(项目学习一直,实践得真知)4、网络安全根本入门、Linux、web安全、攻防方面的视频(2021最新版)5、网络安全学习路线(告别不入流的学习)6、ctf夺旗赛解析(题目解析实战操作)文件解析漏洞漏洞描述

该漏洞与nginx、php版本无关,属于用户配置不当造成的解析漏洞。由于nginx.conf的如下配置导致nginx把以’.php’结尾的文件交给fastcgi处理,对付任意文件名,在后面添加/xxx.php(xxx)为任意字符后,即可将文件作为php解析。

常见的漏洞配置:

漏洞复现

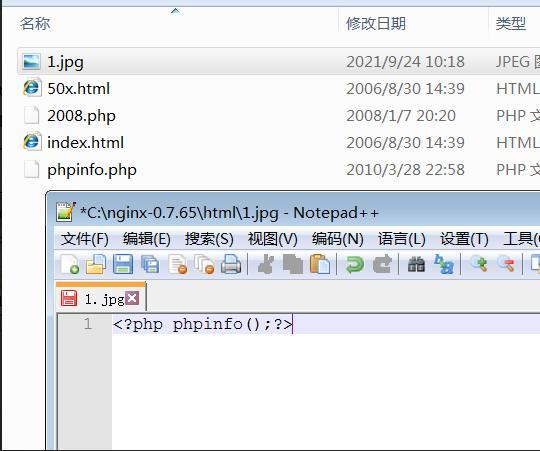

新建一个1.jpg写入phpinfo

1.jpg后面加上/xxx.php,便会以php解析

当访问/1.jpg/xxx.php时,nginx将查看url,看到它以.php结尾,将路径传给PHP fastcgi进行处理。但是fastcgi在处理’xxx.php’文件时创造文件并不存在,这时php.ini配置文件中cgi.fix_pathinfo=1 发挥浸染,这项配置默认开启,值为1,用于修复路径,如果当前路径不存在则采取上层路径。

为此这里交由fastcgi处理的文件就变成了’/1.jpg’。新版本的php的配置文件php-fpm.conf引入了“security.limit_extensions”,限定了可实行文件的后缀,默认只许可实行.php文件。

修复方法1、 将php.ini文件中的cgi.fix_pathinfo的值设置为0

2、 php-fpm.conf中的security.limit_extensions后面的值设置为.php

目录遍历漏洞事理Nginx的目录遍历与apache一样,属于配置方面的问题,缺点的配置可导致目录遍历与源码透露。

漏洞复现在www目录下新建一个web目录测试

修复方法

修复on改为off即可。

空字节任意代码实行漏洞漏洞事理Ngnix在碰着%00空字节时与后端FastCGI处理不一致,导致可以在图片中嵌入PHP代码然后通过访问xxx.jpg%00.php来实行个中的代码.

影响版本nginx 0.5.nginx 0.6.nginx 0.7 <= 0.7.65nginx 0.8 <= 0.8.37漏洞复现

这里复现环境是Nginx 0.7.65+php 5.3.2,这里须要电脑上有.net framework4的环境。

在nginx目录下实行startup.bat

建立1.jpg,写入

访问1.jpg…php,抓包

在hex选项卡中将jpg后面的点修正为00

成功绕过。

forward一下

该漏洞不受cgi.fix_pathinfo影响,其为0也能解析。

修复方法升级nginx版本。

CRLF注入漏洞漏洞事理CRLF是”回车+换行”(rn)的简称,其十六进制编码分别为0x0d和0x0a。在HTTP协议中,HTTP header与HTTP Body是用两个CRLF分隔的,浏览器便是根据这两个CRLF来取出HTTP内容并显示出来。

以是,一旦我们能够掌握HTTP头中的字符,注入一些恶意的换行,这样我们就能注入一些会话Cookie或者HTML代码。CRLF漏洞常涌如今Location与Set-cookie头中。

在nginx.conf中,在location位置添加如下配置,当用户访问nginx做事器时此配置实现逼迫跳转到https协议访问之前访问的链接。

location / { return 302 https://$host$uri;}

1.是配置中的$url是我们可以掌握的,这样我们就可以在$url处填入CRLF,然后对做事器进行访问实现头部注入。2.做事器会返回一个302跳转给用户,以是我们注入的头部参数又会返回到客户这边。漏洞复现

修正完上面nginx.conf配置后,重启nginx;

(换行和回车的URL编码分别是%0d%0a)

抓包,可以看到将6666通过set-cookie返回;

CRLF+XSS合营:

%0D%0A%0D%0A%3Cimg%20src=1%20onerror=alert(/xss/)%3E

不过这里浏览器并没有弹窗,那是由于浏览器filter对xss特色进行了过滤,这里用低版本浏览器才可以弹出来。

修复方法删除配置不当的配置。

文件名逻辑漏洞(CVE-2013-4547)漏洞事理当要求如下URI时:/test[0x20]/…/admin/index.php,这个URI不会匹配上location后面的/admin/,也就绕过了个中的IP验证;但末了要求的是/test[0x20]/…/admin/index.php文件,也便是/admin/index.php,成功访问到后台。(这个条件是须要有一个目录叫test:这是Linux系统的特点,如果有一个不存在的目录,则纵然跳转到上一层,也会爆文件不存在的缺点,Windows下没有这个限定)。

影响版本Nginx 0.8.41 ~ 1.4.3Nginx 1.5.0 ~ 1.5.7漏洞复现

windows环境下不许可存在文件名后带空格的文件,因此复现利用vulhub进行测试。

启动漏洞环境:

上传1.jpg,并进行抓包;

在1.jpg后添加一个空格

访问返回的该链接并加.php抓包;

http://192.168.190.134:8080/uploadfiles/1.jpg...php

在hex选项卡中将jpg后面的2个点的hex值2e分别修正为20,00;

成功绕过。

这个漏洞紧张缘故原由是缺点地解析了要求的URL,缺点地获取到用户要求的文件名,导致涌现权限绕过、代码实行的连带影响。

Nginx匹配到.php结尾的要求,就发送给fastcgi进行解析,常见的写法如下:

正常情形下(关闭pathinfo的情形下),只有.php后缀的文件才会被发送给fastcgi解析。

而存在CVE-2013-4547的情形下,我们要求1.jpg\0x20\0x00.php,这个URI可以匹配上正则.php$,可以进入这个Location块;但进入后,Nginx却缺点地认为要求的文件是1.jpg\0x20,就设置其为SCRIPT_FILENAME的值发送给fastcgi。fastcgi根据SCRIPT_FILENAME的值进行解析,末了造成理解析漏洞。以是,我们只须要上传一个空格结尾的文件,即可使PHP解析之。

修复方法升级版本

整数溢出(CVE-2017-7529)漏洞事理在Nginx的range filter中存在整数溢出漏洞,可以通过带有分外布局的range的HTTP头的恶意要求引发这个整数溢出漏洞,并导致信息透露。

影响版本Nginx 0.5.6 – 1.13.2漏洞复现

开启漏洞

在靶机web根目录下创建一个图片文件当缓存文件

去靶机中的/tmp/nginx中查看缓存文件,可以看到,cache key的内容保存在了里面,此外还有做事器信息,这些都是不会返回给客户真个,但是由于这次的漏洞而导致这些信息也被返回,导致信息透露;

对,这个没成功,缓存文件中的这些信息并没有返回来,先待定~

修复方法建议升级到 1.13.3 和 1.12.1 版本;如果不能升级,可以在 Nginx 配置文件中添加 max_ranges 1,从而禁用 multipart range。