1、利用net user命令查看系统账户信息(但此方法不能查看到隐蔽账号):

2、进一步实行命令 net user xx查看 xx 用户详细信息,把稳 guest 用户是否启用,很多情形下狡猾的红队并不会添加用户,而是启用 guest 用户:

3、实行命令net user hacker$ 123456 /add创建了一个隐蔽的账号 hacker(账号名以$结尾的为隐蔽账号),net user是查看不到隐蔽账号的:

4、运行 Win+R--->lusrmgr.msc,通过本地用户和组的管理页面(或者“打算机管理”)的可以查看到隐蔽账户:

尴尬……我的家庭版 Win10 不支持,那改用 Win10 专业版虚拟机:

5、删除可疑账户(net user hacker$ /del):

进程端口排查

先汇总下干系命令:

netstat -ano #查看所有网络连接及其PIDnetstat -ano | findstr 443 #过滤特定端口的网络连接netstat -ano | findstr TCP #过滤TCP连接tasklist | findstr 18544 #查看PID为18544的进程taskkill /F /pid 18544 #逼迫结束进程

1、利用命令netstat -ano查看目前的网络连接,定位可疑的 ESTABLISHED 连接,实行结果里面的 443 端口的连接一样平常是浏览器正在访问网页,但是下面这个外网的 8001 端口的连接就不正常了:

实际上这里是我利用了 CS 的 Backdoor 在 Win10 虚拟机上运行后建立的网络连接(找到主机一个非常的对外连接,对不确认的 IP 可以去微步查看是否威胁情报):

2、接下来利用tasklist | findstr 3232查找 PID=3232 的进程名称:

3、上面虽然找到进程名称,但是无法判断 Backdoor 文件的路径,故建议采取另一种方法,Windows+R+输入msinfo32,打开“系统信息功能”并依次点击“软件环境→正在运行任务”就可以查看到进程的详细信息,比如进程路径、进程 ID、文件创建日期、启动韶光等:

4、末了应急处置,当然是杀去世进程并删除 Backdoor 文件,实行命令taskkill /F /pid 3232:

启动项的排查

此项的目的是检讨做事器是否有非常的启动项。

检讨方法

1、单击【开始】>【运行】,输入 regedit,打开注册表,查看开机启动项是否正常,特殊把稳如下三个注册表项:

\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

检讨右侧是否有启动非常的项目,如有请删除,并建议安装杀毒软件进行病毒查杀,打消残留病毒或木马:

2、检讨组策略,运行 gpedit.msc:

以上是开关机以及用户登录注销时会启动的脚本,把稳查看里面是否存放了恶意脚本。

操持做事排查1、访问“打算机管理”功能,查看“任务操持程序库”,查看是否存在可疑的操持任务:

2、另一种查看方法是,实行命令schtasks.exe,检讨打算机与网络上的其它打算机之间的会话或操持任务,如有,则确认是否为正常连接:

系统信息排查

1、查看系统版本以及补丁信息,可实行命令systeminfo,查看系统信息:

2、排查当前用户最近打开文件,可以在文件管理器输入%userprofile%\recent,即可查看最近打开的文件 :

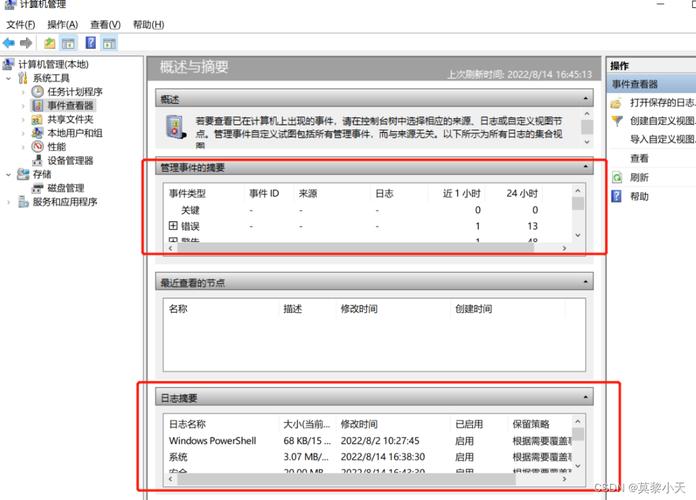

日志信息排查

系统日志

1、Windows 的C:\Windows\System32\winevt\Logs路径下存放了系统各种日志文件:

2、双击选中 “Securuty” 安全事宜日志文件,可进入事宜查看器(另一种办法是 Win+R 打开运行,输入“eventvwr.msc”,回车运行,直接打开“事宜查看器”):

3、可导出运用程序日志、安全日志、系统日志,利用 Log Parser 工具(官网下载地址)进行剖析:

LogParser 的一些用法:

基本查询构造Logparser.exe –i:EVT –o:DATAGRID "SELECT FROM c:\xx.evtx"查询登录成功的所有事宜LogParser.exe -i:EVT –o:DATAGRID "SELECT FROM c:\Security.evtx where EventID=4624"查询登录失落败的所有事宜LogParser.exe -i:EVT –o:DATAGRID "SELECT FROM c:\Security.evtx where EventID=4625"查询系统历史开关机记录LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated,EventID,Message FROM c:\System.evtx where EventID=6005 or EventID=6006"

WEB 访问日志

1、剖析方法:找到中间件的 web 日志,打包到本地方便进行剖析。

2、推举工具:Window 下,推举用 EmEditor 进行日志剖析,支持大文本,搜索效率还不错。Linux 下,利用 Shell 命令组合查询剖析。

应急工具1、病毒剖析 :

PCHunter:http://www.xuetr.com火绒剑:https://www.huorong.cnProcess Explorer:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorerprocesshacker:https://processhacker.sourceforge.io/downloads.phpautoruns:https://docs.microsoft.com/en-us/sysinternals/downloads/autorunsOTL:https://www.bleepingcomputer.com/download/otl/

2、病毒查杀:

卡巴斯基(推举情由:绿色版、最新病毒库):http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe 大蜘蛛(推举情由:扫描快、一次下载只能用1周,更新病毒库):http://free.drweb.ru/download+cureit+free火绒安全软件:https://www.huorong.cn360杀毒:http://sd.360.cn/download_center.html

3、病毒动态:

CVERC-国家打算机病毒应急处理中央:http://www.cverc.org.cn微步在线威胁情报社区:https://x.threatbook.cn火绒安全论坛:http://bbs.huorong.cn/forum-59-1.html爱毒霸社区:http://bbs.duba.net腾讯电脑管家:http://bbs.guanjia.qq.com/forum-2-1.html

4、在线病毒扫描网站:

多引擎在线病毒扫描网 v1.02,当前支持 41 款杀毒引擎:http://www.virscan.org 腾讯哈勃剖析系统:https://habo.qq.com Jotti 恶意软件扫描系统:https://virusscan.jotti.org 针对打算机病毒、手机病毒、可疑文件等进行检测剖析:http://www.scanvir.com

5、Webshell 查杀:

D盾_Web查杀:http://www.d99net.net/index.asp河马 webshell 查杀:http://www.shellpub.com深信服 Webshell 网站后门检测工具:http://edr.sangfor.com.cn/backdoor_detection.htmlSafe3:http://www.uusec.com/webshell.zip

本文总结了一些 Windows 操作系统的入侵排查与应急相应技能,实际的应急场景中应灵巧结合各自排查手段。

来源:https://bwshen.blog.csdn.net/article/details/118853955