破解TexturePacker加密资源的办法有好多种。。最多的是hook uncompress然后获取到内容,加入ccz的文件头写入文件。

例如:

http://blog.csdn.net/ynnmnm/article/details/38392795

http://bbs.pediy.com/showthread.php?t=187332

本日我用最直接的方法搞定,直接找到用户设置的秘钥。

上appstore上随便找个cocos2d的游戏,拖入Hopper,搜索ccSetPvrEncryptionKeyPart,没有找到。然后搜索ZipUtils,如下图:

ccDecodeEncodedPvr用来解密pvr.ccz文件,没有找到ccSetPvrEncryptionKeyPart,那么我们在ccDecodeEncodedPvr高下代码块里面试试运气

int sub_444200(int arg0, int arg1) { r1 = arg1; r0 = arg0; r3 = (0x7d79d0 + r0 0x4); asm{ it eq }; if (r3 == r1) { return r0; } (0x7d79d0 + r0 0x4) = r1; (int8_t )0x7d89e0 = 0x0; return 0x0;}

这个有点像。。预测arg0为index arg1为value

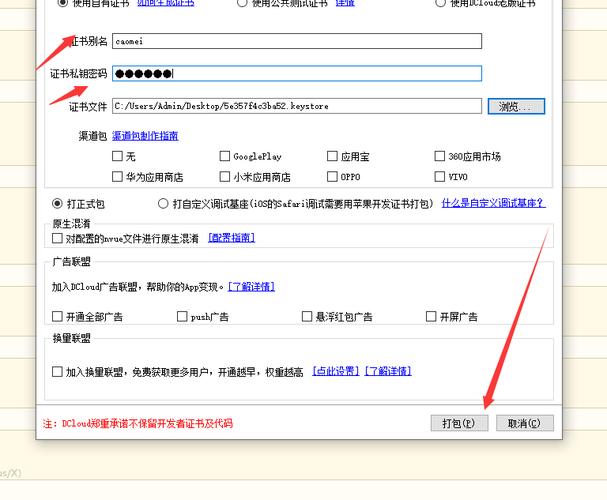

写tweak验证:

int(orgccSetPvrEncryptionKey)(int index,unsigned int key);int myccSetPvrEncryptionKey(int index,unsigned int key);int myccSetPvrEncryptionKey(int index,unsigned int key2key{ NSLog(@\"大众\n\n===== keys: %d-%u ======\n\n\公众,index,key); orgccSetPvrEncryptionKey(key1,key2);}%ctor{ NSLog(@\"大众====== HOOKED ======\公众); intptr_t module_vmaddr = _dyld_get_image_vmaddr_slide(0); intptr_t ccSetPvrEncryptionKey = module_vmaddr + 0x444200 + 1; MSHookFunction((void )ccSetPvrEncryptionKey, (void)myccSetPvrEncryptionKey, (void)&orgccSetPvrEncryptionKey);}

测试log

Jun 1 11:57:43 crean XXX[73393]:===== keys: 0-405172683 ======Jun 1 11:57:43 crean XXX[73393]:===== keys: 1-1270815801 ======Jun 1 11:57:43 crean XXX[73393]:===== keys: 2-3663874658 ======Jun 1 11:57:43 crean XXX[73393]:===== keys: 3-2333226975 ======

将这4个Key转为16进制为

182671CB4BBF1C39DA624A628B1237DF

我想,看了这篇教程学到的不牢牢是破解TexturePacker加密资源哦。。自己动手验证试试。。只随机了一个游戏测试。。有兴趣的朋友可以找个游戏验证验证是否通用。