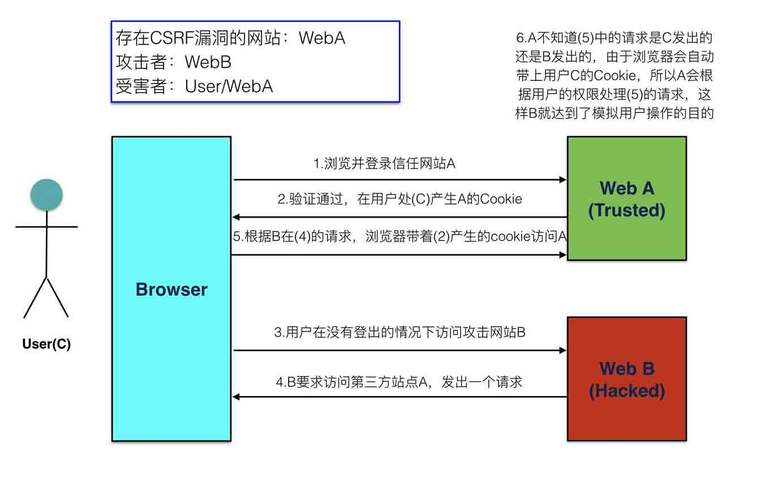

跨站要求假造(Cross-site request forgery,简称CSRF),攻击者利用受害者身份发起了HTTP要求,导致受害者在不知情的情形下进行了业务操作,如修正资料、提交订单、发布留言或评论等

2、CSRF紧张攻击形式

① GET类型的CSRF

这类攻击非常大略,只须要一个HTTP要求:<img src=””>

② POST类型的CSRF

这种类型的 CSRF 利用起来常日利用的是一个自动提交的表单,访问问该页面后,表单会自动提交,相称于仿照用户完成了一次 POST 操作。可见这种类型的 CSRF 与第一种一样,都是仿照要求,所往后端接口也不能将安全寄托在仅许可 POST 要求上。

③ 链接类型的 CSRF

链接类型的CSRF并不常见,比起其他两种用户打开页面就中招的情形,这种类型须要用户点击链接才会触发,但实质上与前两种一样。这种类型常日是在论坛发布的图片中嵌入恶意链接,或者以广告的形式勾引用户中招,攻击者常日会以比较夸年夜的词语诱骗用户点击,例如:<a href=" taget="_blank"> <a/>由于之前用户登录了信赖的网站A,并且保存登录状态,只要用户主动访问这个页面,则表示攻击成功。

3、CSRF漏洞危害

CSRF漏洞可能导致在用户不知情的情形下进行业务操作:

① 修正资料

② 提交订单

③ 发布留言或评论(关键操作、增编削)等

三、CSRF漏洞事理剖析四、CSRF漏洞实例剖析1、GET类型的CSRF

通过要求“http://1.116.45.67:82/vul/csrf/csrfget/csrf_get_edit.php?sex=%E5%A5%B3&phonenum=19898980000&add=%E5%8C%97%E4%BA%AC&email=555%40qq.com&submit=submit”即可修正用户邮箱

2、POST类型的CSRF

布局form表单类型的poc,要求addOrEdit接口新增字典成功。

五、CSRF漏洞戒备见地1、验证要求的Referer值

如果Referer因此⾃⼰的⽹站开头的域名,则解释该要求来⾃⽹站⾃⼰,是合法的。如果Referer是其他⽹站域名或空⽩,就有可能是CSRF攻击,那么做事器应谢绝该要求,但是此⽅法存在被绕过的可能。

2、要求中添加token并验证

CSRF攻击之以是能够成功,是由于攻击者可以假造⽤户的要求,由此,抵御CSRF攻击的关键在于:在要求中放⼊攻击者不能假造的信息。例如可以在HTTP要求中以参数的形式加⼊⼀个随机产⽣的token,并在做事器端验证token,如果要求中没有token或者token的内容禁绝确,则认为该要求可能是CSRF攻击从⽽谢绝该要求。

六、CSRF常用布局内容1、GET类型:

2、POST类型的CSRF

表单类型 POC布局:

JSON类型 POC布局:

作者:京东物流 范文君

来源:京东云开拓者社区 自猿其说Tech 转载请注明来源