1.漏扫,awvs,IBM appscan等。

2.结合漏洞去exploit-db等位置找利用。

3.在网上探求验证poc。

内容:

系统漏洞:系统没有及时打补丁

Websever漏洞:Websever配置问题

Web运用漏洞:Web运用开拓问题

其它端口做事漏洞:各种21/8080(st2)/7001/22/3389

通信安全:明文传输,token在cookie中传送等。

二、漏洞验证(剖析过程)将上一步中创造的有可能可以成功利用的全部漏洞都验证一遍。结合实际情形,搭建仿照环境进行试验。成功后再运用于目标中。

自动化验证:结合自动化扫描工具供应的结果

手工验证,根据公开资源进行验证

试验验证:自己搭建仿照环境进行验证

上岸猜解:有时可以考试测验猜解一下上岸口的账号密码等信息

业务漏洞验证:如创造业务漏洞,要进行验证

公开资源的利用

-exploit-db/wooyun/

-google hacking

-渗透代码网站

-通用、缺省口令

-厂商的漏洞警告等等。

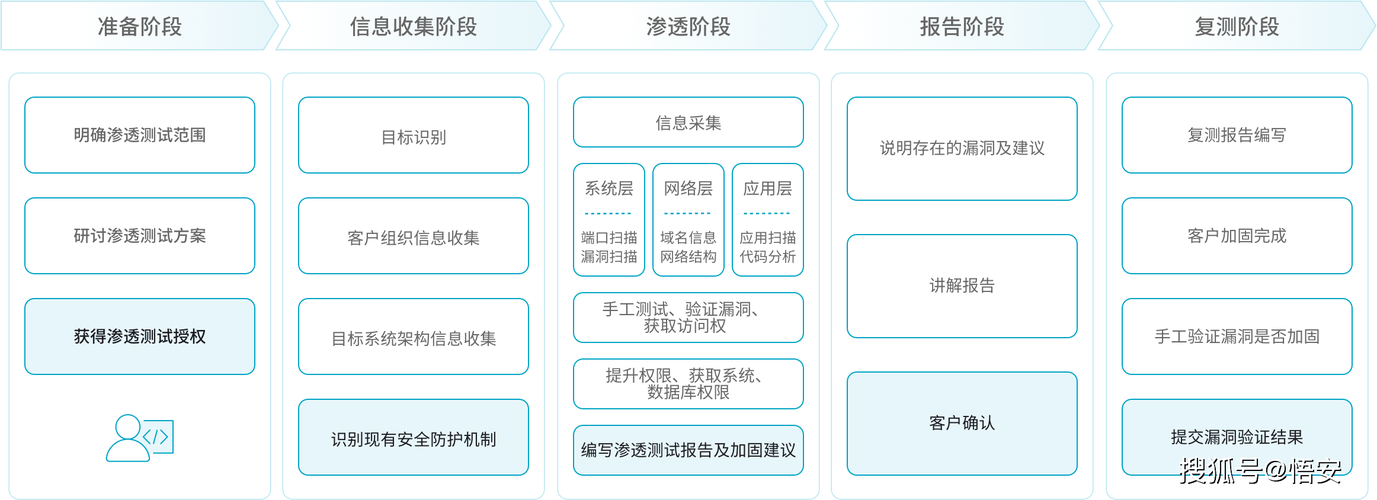

三、漏洞扫描的基本流程1、探求目标主机或网络

2、进一步搜集目标信息,包括OS类型,运行的做事以及做事软件的版本等

3、判断或进一步检测系统是否存在安全漏洞

四、漏洞扫描的策略:(1)被动式策略

被动式策略便是基于主机之上,对系统中不得当的设置、薄弱的口令以及其他与安全规则抵触的工具进行检讨,称为系统安全扫描。

(2)主动式策略

主动式策略是基于网络的,它通过实行一些脚本文件仿照对系统进行攻击的行为并记录系统的反应,从而创造个中的漏洞,称为网络安全扫描。

五、漏洞扫描技能的事理:漏洞扫描技能是建立在端口扫描技能的根本之上的,从对黑客的攻击行为的剖析和网络的漏洞来看,绝大多数都是针对某一个特定的端口的,以是漏洞扫描技能以与端口扫描技能同样的思路来开展扫描的。漏洞扫描技能的事理是紧张通过以下两种方法来检讨目标主机是否存在漏洞,在端口扫描后得知目标主机开启的端口以及端口上的网络做事,将这些干系信息与网络漏洞扫描系统供应的漏洞库进行匹配,查看是否有知足匹配条件的漏洞存在,通过仿照黑客的攻击手腕,对目标主机系统进行攻击性的安全漏洞扫描,若仿照攻击成功,则表明目标主机系统存在安全漏洞。

(1)漏洞库的特色匹配方法基于网络系统漏洞库的漏洞扫描的关键部分便是它所利用的漏洞库。通过采取基于规则的匹配技能,即根据安全专家对网络系统安全漏洞、黑客攻击案例的剖析和系统管理员对网络系统的安全配置的实际履历,可以形成一套标准的网络系统漏洞库,然后再次根本上构成相应的匹配规则,由扫描程序自动的进行漏洞扫描的事情。若没有被匹配的规则,系统的网络连接是禁止的。

事情事理:扫描客户端供应良好的界面,对扫描目标的、范围、方法等进行设置,向扫描引擎(做事器端)发出扫描命令。做事器根据客户真个选项进行安全检讨,并调用规则匹配库检测主机,在得到目标主机TCP/IP端口和其对应的网络访问做事的干系信息后,与网络漏洞扫描系统供应的系统漏洞库进行匹配,如果知足条件,则视为存在漏洞。做事器的检测完成后将结果返回到客户端,并天生直不雅观的报告。在做事器真个规则匹配库是许多共享程序的凑集,存储各种扫描攻击方法。漏洞数据从扫描代码等分离。利用户能自行对扫描引擎进行更新。因此漏洞库信息的完全性和有效性决定了漏洞扫描的性能,漏洞库的修订和更新的性能也会影响漏洞扫描系统运行的韶光。

(2)功能模块(插件)技能,插件是由脚本措辞填写的子程序,扫描程序可以通过调用它来实行漏洞扫描。 检测出系统中存在的一个或多个漏洞。添加新的插件就可以使漏洞扫描软件 增加新的功能,扫描出更多的漏洞。插件编写规范化后,基于用户自己都可以 Perl、C或自行设计的脚本措辞编写的插件来扩充漏洞扫描软件的功能, 这种技能使漏洞扫描软件的升级掩护变的相对大略,而专用脚本措辞的 利用也简化了编写新插件的编程事情,使漏洞扫描软件具有强的扩展性。事情事理:它的前端事情事理基本和基于网络系统漏洞库的漏洞扫描事情事理相同,不同的便是将系统漏洞库和规则匹配库换成了扫描插件库和薄弱性数据库。扫描插件库包含各种薄弱性扫描插件,每个插件对一个或多个薄弱点进行检讨和测试。插件之间相对独立,这部分该当随着新薄弱性的创造而及时更新。薄弱性数据库网络了国际上公开拓布的薄弱性数据,用于检讨检测的完备性。它与扫描插件库之间是一对一或者是一对多的关系,寄一个插件可以进行一个或多个薄弱点的检测。因此,扫描插件库和薄弱性数据库可以及时更新,具有很强的扩展性。

六、常用的Web漏洞扫描程序Nikto

这是一个开源的Web做事器扫描程序,它可以对Web做事器的多种项目(包括3500个潜在的危险文件/CGI,以及超过900个做事器版本,还有250多个做事器上的版本特定问题)进行全面的测试。其扫描项目和插件常常更新并且可以自动更新(如果须要的话)。

Nikto可以在尽可能短的周期内测试你的Web做事器,这在其日志文件中相称明显。不过,如果你想试验一下(或者测试你的IDS系统),它也可以支持LibWhisker的反IDS方法。

Paros

这是一个对Web运用程序的漏洞进行评估的代理程序,即一个基于Java的web代理程序,可以评估Web运用程序的漏洞。

WebScarab

它可以剖析利用HTTP 和HTTPS协议进行通信的运用程序,WebScarab可以用最大略地形式记录它不雅观察的会话,并许可操作职员以各种办法不雅观查会话。如果你须要不雅观察一个基于HTTP(S)运用程序的运行状态,那么WebScarabi就可以知足你这种须要。不管是帮助开拓职员调试其它方面的难题,还是许可安全专业职员识别漏洞,它都是一款不错的工具。

WebInspect

这是一款强大的Web运用程序扫描程序。SPI Dynamics的这款运用程序安全评估工具有助于确认Web运用中已知的和未知的漏洞。它还可以检讨一个Web做事器是否精确配置,并会考试测验一些常见的Web攻击,如参数注入、跨站脚本、目录遍历攻击(directory traversal)等等。

Whisker/libwhisker

Libwhisker是一个Perla模块,适宜于HTTP测试。它可以针对许多已知的安全漏洞,测试HTTP做事器,特殊是检测危险CGI的存在。Whisker是一个利用libwhisker的扫描程序。

Burpsuite

这是一个可以用于攻击Web运用程序的集成平台。Burp套件许可一个攻击者将人工的和自动的技能结合起来,以列举、剖析、攻击Web运用程序,或利用这些程序的漏洞。各种各样的burp工具协同事情,共享信息,并许可将一种工具创造的漏洞形成其余一种工具的根本。

Wikto

可以说这是一个Web做事器评估工具,它可以检讨Web做事器中的漏洞,并供应与Nikto一样的很多功能,但增加了许多有趣的功能部分,如后端miner和紧密的Google集成。它为MS.NET环境编写,但用户须要注册才能下载其二进制文件和源代码。

Acunetix Web Vulnerability Scanner

这是一款商业级的Web漏洞扫描程序,它可以检讨Web运用程序中的漏洞,如SQL注入、跨站脚本攻击、身份验证页上的弱口令长度等。它拥有一个操作方便的图形用户界面,并且能够创建专业级的Web站点安全审核报告。

Watchfire AppScan

这也是一款商业类的Web漏洞扫描程序。AppScan在运用程序的全体开拓周期都供应安全测试,从而测试简化了部件测试和开拓早期的安全担保。它可以扫描许多常见的漏洞,如跨站脚本攻击、HTTP相应拆分漏洞、参数修改、隐式字段处理、后门/调试选项、缓冲区溢出等等。

N-Stealth

N-Stealth是一款商业级的Web做事器安全扫描程序。它比一些免费的Web扫描程序,如Whisker/libwhisker、 Nikto等的升级频率更高,它流传宣传含有\"大众30000个漏洞和漏洞程序\"大众以及\"大众每天增加大量的漏洞检讨\公众,不过这种说法令人质疑。还要把稳,实际上所有通用的VA工具,如Nessus, ISS Internet Scanner, Retina, SAINT, Sara等都包含Web 扫描部件。(虽然这些工具并非总能保持软件更新,也不一定很灵巧。)N-Stealth紧张为Windows平台供应扫描,但并不供应源代码。

七、漏洞测试根本环境搭建1、什么是DVWA ?

DVWA(Damn Vulnerable Web Application)是一个用来进行安全薄弱性鉴定PHP/MySQL Web运用,旨在为安全专业职员测试自己的专业技能和工具供应合法的环境,帮助web开拓者更好的理解web运用安全戒备的过程。

DVWA共有十个模块,分别是:

· Brute Force(暴力(破解))

· Command Injection(命令行注入)

· CSRF(跨站要求假造)

· File Inclusion(文件包含)

· File Upload(文件上传)

· Insecure CAPTCHA (不屈安的验证码)

· SQL Injection(SQL注入)

· SQL Injection(Blind)(SQL盲注)

· XSS(Reflected)(反射型跨站脚本)

· XSS(Stored)(存储型跨站脚本)

2、DVWA的搭建方法我的系统用的是win7系统,我就用win7 举个例子。

首先安装PHP集成环境:

我这里用的是phpstudy 2016,这个利用起来比较方便。下面是现在的最新版的下载链接。

下载后然后放在安装好的Win7种实行。

安装起来比较随意马虎,一贯点下一步。然后会有初始化的提示点击是。

看的如下的窗口解释你安装成功了。

然后安装DVWA :

从这里面进行下载。

把下载好的DWVA的压缩包,放在C:\phpStudy\WWW中(由于我将phpStudy安装在C盘,所以是C:\phpStudy),然后解压DWVA的压缩包。

下一步。须要配置DVWA链接数据库,请打开config文件夹,打开config.inc.php。

须要把db_password 修正成 root ,由于咱们刚安装好的集成环境默认的MYSQL 链接用户名和密码为 root /root。修正后别忘了保存。

末了让我们上岸DVWA :

须要找到自己的本机IP,然后记下来。

末了用浏览器访问 http://192.168.1.103/DVWA-master/index.php (我这里的IP是 192.168.1.103,你也可以直接用IP127.0.0.1)。

将新打开的页面往下拉,点击箭头所指。

创建成功了。

然后咱们再次访问 http://192.168.0.5/DVWA-master/login.php 须要输入用户名密码。默认用户名 admin 默认密码 password。

末了成功上岸DVWA,完成。